- Сообщения

- 13,982

- Решения

- 3

- Реакции

- 5,699

Материал подготовлен для

Safezone.cc

Safezone.cc

Всем привет.

Хочу поговорить о безопасности пользователей,использующих операционные системы Windows 8.

Мы уже привыкли к тому,что эти системы претендуют на статус более безопасных чем предшественники.

О чем даже свидетельствует соответствующая статья:

http://technet.microsoft.com/ru-ru/windows/jj983723.aspx

В принципе на эту тему имеется множество исследований,экспериментов и работ.

Я не хочу строить материал на никому непонятных статистиках и графиках,на изучении новшеств или преимуществ...

В этой теме мы как раз и разберем несколько моментов,которые каким то образом ускользнули из внимания разработчиков и других специалистов Microsoft.

Но тем не менее это касается непосредственно безопасности пользователей.

Важнейшим этапом сохранения информации пользователя является ограничение доступа к файлам вторых лиц.

Пароли,шифровка,блокировка... и все в таком роде.

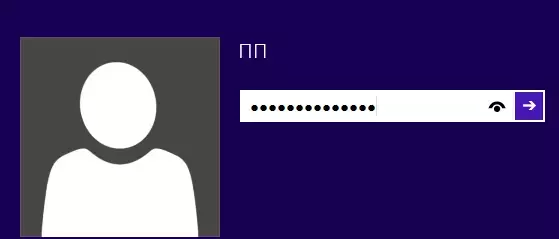

Одним из таких ограничителей является популярная мера - пароль на вход в систему.

А так же системы версии 8 имеют замечательную опцию - сетевой аккаунт и,соответственно,пароль.

Отсюда и начнем.

Что такое сетевая учетная запись думаю знают все.

Так ли все безопасно?

Давайте попытаемся нарушить эту зону безопасности)

Для этого я вооружился собственной Windows 8,а так же ноутбуком единомышленника,который любезно согласился на эксперимент

Мы , угощаясь душистым чаем ,целенаправленно искали возможность раздобыть пароль от сетевой учетной записи одного из участников эксперимента.

Из инструментов-ничего кроме дистрибутива или среды восстановления.

Самое доступное - реестр и командная строка,этим и воспользовались.

Для начала выясним как происходит загрузка пользовательской учетной записи.

Для этого перейдем в паку windows\system32\config испытуемой системы.

Далее в разделе

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Ищем параметр AutoLogonSID .

Это sid id пользователя,который будет загружен по умолчанию.

Обратите внимание что если вход выполнен по сети то значение будет отличаться от локального.

Далее аналогичным методом загружаем из папки config файл default и идем по адресу:

Software\Microsoft\IdentityCRL\StoredIdentities

Как мы и увидим на скрине тут будет указан адрес email для входа в учетную запись.

Это мне показалось отличной целью.

Есть email ? Добудем пароль.

Далее знающий человек без труда вытащит пароль на email и воспользуется сервисом от microsoft для сброса пароля.

Что мы и сделали в течении 5 минут.

Все,пароль получен,email тоже.

Теперь можно свободно не просто войти в систему,а подключиться к сетевому профилю.

Что и сделали.

И я даже залогинился под чужой учетной записью на своем компьютере.

При входе система любезно предлагает не уведомлять пользователя о том,что выполнен вход под его учеткой.

Итак,вывод :

- Не используйте одинаковый пароль email сетевой учетной записи и пароль входа в систему

- Не используйте для сбора повседневной почты почтовый ящик от сетевой учетной записи.

- Пользовательские данные,которые могут быть использованы для взлома слабо защищены,я бы сказал совсем не защищены

- Повышение безопасности требует внимания и это направление должно развиваться.

Получается что мои данные не просто хранятся ненадежно,а теперь становятся доступны любому умнику который дотянулся своими ручонками до моего аппарата или просто украл пароль от email?

Теперь злоумышленникам не обязательно придумывать суперсложные вирусы для скрытого изъятия информации? Достаточно подглядеть а потом зайти под моей учетной записью?

Кажется все еще хуже... вот решил я находясь в среде восстановления создать клон учетной записи подопытного,в названии лишь различие в одной букве зрительно неуловимо.

(Русская и английская буква К).

Говорю - ваша учетная запись заблокирована за просмотр запретного видео: кулинарные битвы вьетнамских астронавтов.

И подтвердил серьезность ситуации соответствующим сообщением на экране входа пользователя.

Пользователь долго мучался,сканировал антивирусами,сбрасывал пароль и чего только не делал...но прислал мне условную СМС в итоге.

Капитуляция)

Отсюда наблюдение:

Microsoft за десятилетия ничего так и не предприняли для того ,что бы обезопасить пользователей от подобного вмешательства.

Вот почему миллионы SMS - вымогателей были внедрены в системы пользователей?

Почему до сих пор вредоносное ПО использует возможности системы для того что бы нарушить работу самой системы?

Типа этого нельзя было сделать?

Не поверю ни за что!

Уже неоднократно ,в том числе и нашими специалистами (проект WiLD) были разработаны алгоритмы,которые легко предотвращают подобную деятельность.

Неужели корпорация Microsoft просто не желает запереть на надежный замок эту проходную дверь?

Такие мысли в очередной раз подтверждает проведенный нами выше эксперимент,в котором мы легко добыли конфиденциальные данные.

Далее лично у меня возникает один единственный вопрос - зачем это нужно Microsoft?

Какова цель,задача?

Сомневаюсь что там никто этого не замечал ранее...

Или ... это требование не Microsoft ?

Последнее редактирование:

На работе в свое время все ноуты были шифрованными.

На работе в свое время все ноуты были шифрованными.