sergey ulasen

Новый пользователь

- Сообщения

- 34

- Реакции

- 34

Привет!

Это мой первый пост на данном форуме. Надеюсь, что у нас получится взаимовыгодное сотрудничество и мои предложения вызовут интерес у местного комьюнити.

Хотел бы предложить поучаствовать в бета-тестировании нашего продукта Vba32 AntiRootkit 3.12.5.2 beta. Актуальный билд 168.

Предисторию можно посмотреть здесь.

Ссылки для скачивания:

http://anti-virus.by/en/beta.shtml

ftp://anti-virus.by/beta/vba32arkit_beta.7z

ftp://anti-virus.by/beta/vba32arkit_beta.rar

ftp://anti-virus.by/beta/vba32arkit_beta.zip

Данный скоуп получился очень насыщенным. В него вошло большое количество изменений, которыми я с вами с радостью поделюсь:

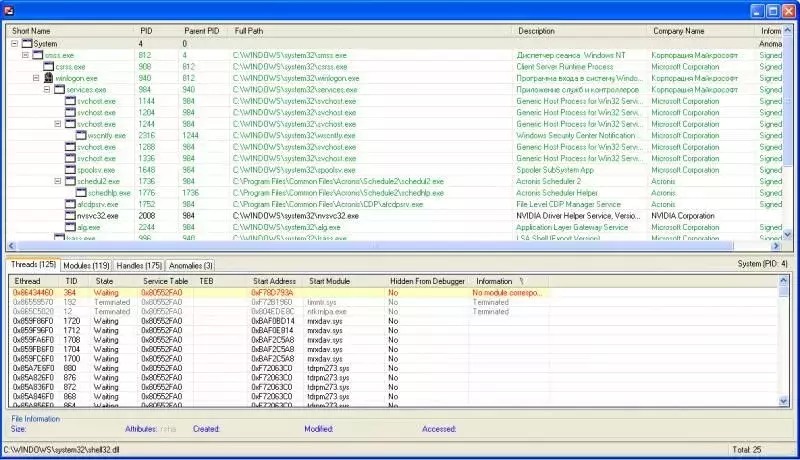

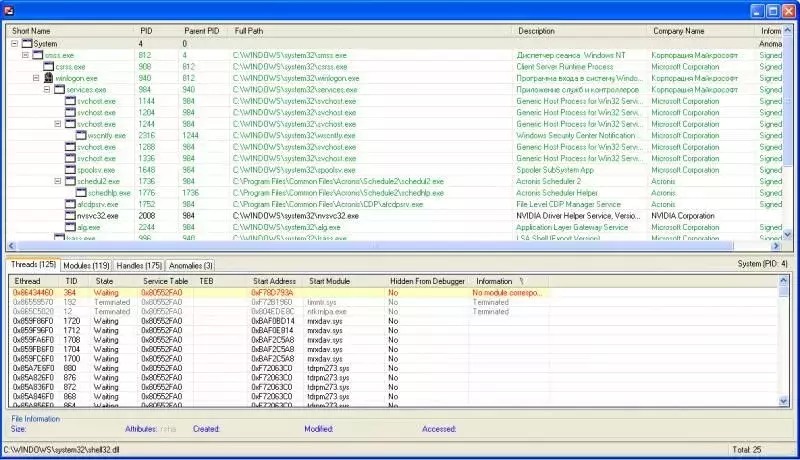

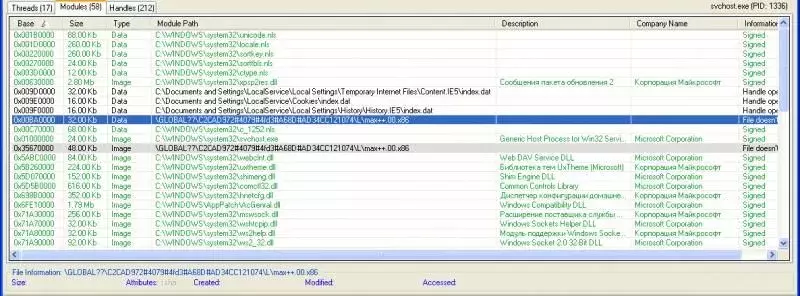

+ Окно Process List заменено на Process Manager. Значительно увеличено количество выводимой информации

+ Вывод списка аномалий для каждого процесса

+ Операции над процессами (Terminate, Terminate and Delete File, Suspend/Resume, Dump)

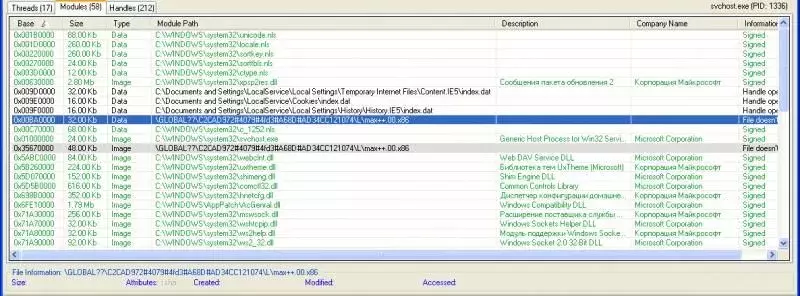

+ Вывод информации о модулях (в том числе скрытых)

+ Операции над модулями процессов (Unmap, Dump)

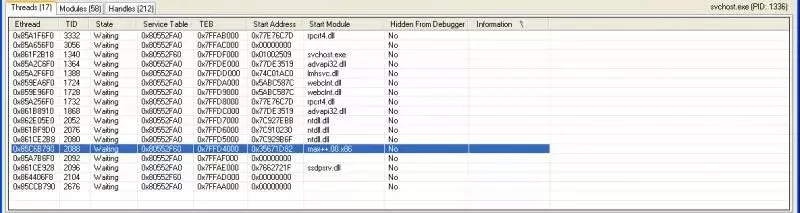

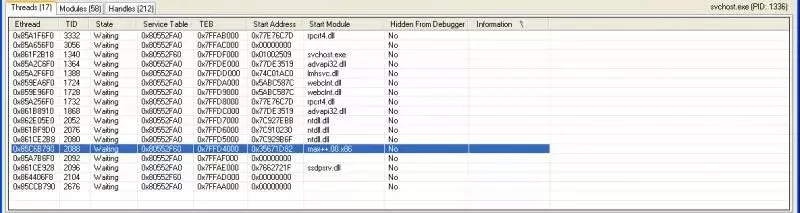

+ Вывод информации о потоках (в том числе скрытых), детектирование аномальных потоков

+ Операции над потоками, в т.ч. и над системными (Terminate, Suspend/Resume)

+ Вывод информации об открытых дескрипторах (хэндлах)

Добавили возможность полноценной работы с процессами:

- завершение процесса;

- блокирование (suspend)/разблокирование (resume) процесса;

- снятие дампа памяти с процесса.

Список процессов можно выводить в древовидной и списковой формах. По процессам можно выводить большое количество различной полезной информации - начиная с PID, заканчивая адресами EPROCESS, PEB и др. Весь вывод можно опционально настроить и выбрать только необходимые данные.

Определение скрытых процессов и поиск различных аномалий в процессах также осуществляется.

Работа с потоками:

- завершение потока;

- блокирование (suspend)/разблокирование (resume) потока.

Опционально можно задать вывод большого количества различной подробной информации о потоках.

Определение скрытых потоков и поиск различных аномалий в потоках также осуществляется.

Работа с модулями:

- выгрузка модуля из процесса;

- снятие дампа памяти с модуля.

Определение скрытых модулей и различных аномалий.

Также выводится информация об открытых дескрипторах процессов и возможна расшифровка обнаруженных аномалий.

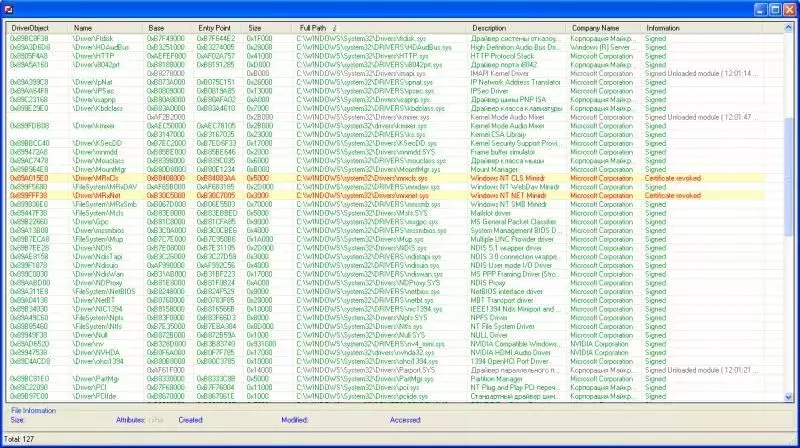

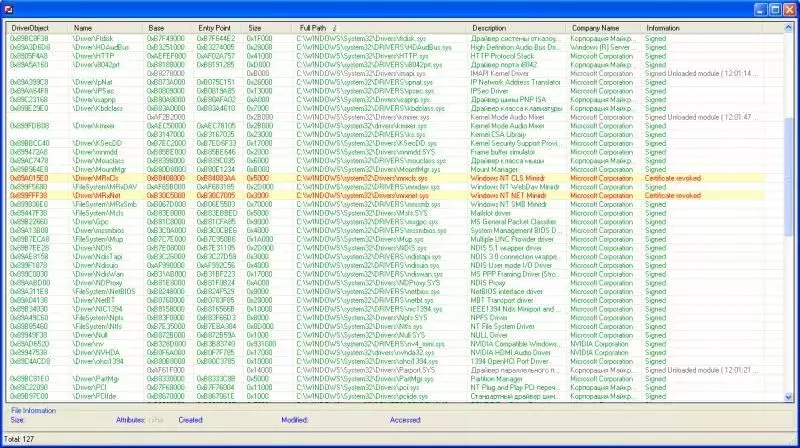

+ Вывод информации о выгруженных модулях ядра

Данные модули помечаются как Unloaded module.

+ Детектирование IAT перехватов в модулях ядра

Еще один часто используемый способ внедрения.

+ Добавлен просмотр и возможность удаления нотификаторов типа Lego, SeFileSystem, LastChanceShutdown, Shutdown, BugCheckReason, FsRegistrationChange

Тоже может быть полезно.

+ Окно Network Tool (разбор файлов hosts и lmhost, поиск постоянных маршрутов в routes, LSP-провайдеры)

Работа с LSP-провайдерами перенесена в отдельное окно. Туда же добавлен вывод информации из файла Hosts и таблицы постоянных маршрутов. Файл Hosts можно изменять, удаляя из него "лишние" строки.

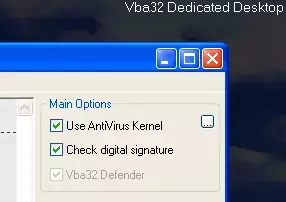

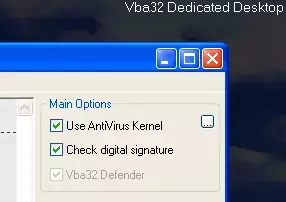

+ Возможность работы на выделенном рабочем столе

Еще один очень полезный функционал в свете большого количества различных блокировщиков.

Внимание: данный функционал по-умолчанию запускается с опцией Vba32 Defender, которая блокирует работу многих приложений.

+ Работа антируткита в Safe Mode

Теперь обеспечивается полноценная работа антируткита и в этом режиме.

+ Детектирование отозванных сертификатов при проверке цифровой подписи

Появление Stuxnet показало, что доверять цифровым подписям безоговорочно нельзя. Потому был добавлен вот такой режим. Но понятно, что его полноценная работа возможна или на обновленной Windows (с установленными обновлениями сертификатов) либо с доступом в Интернет.

+ Увеличено количество проверяемых мест автозагрузки (Print Provider, Control Panel objects, Known DLLs, URLSearch IE, Toolbar IE, IE Extensions и др.)

Уже покрыто наверное большинство мест реестра, используемых для загрузки троянов. Если знаете что-то еще - делитесь

+ Добавлена поддержка Windows 7 SP1

Тут все понятно.

* Улучшен механизм получения списка модулей ядра, а также увеличено количество выявляемых в них аномалий

Да, теперь в этом окне намного больше всего полезного. И больше аномалий удается найти и отобразить.

* Значительно увеличена скорость проверки прямым чтением

Порядка 2-х раз удалось увеличить скорость алгоритма "прямого чтения".

* Исправлен BSOD при разборе файловой системы NTFS с сильно фрагментированной таблицей MFT

Старая ошибка, с которой долгое время не удавалось разобраться.

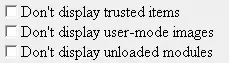

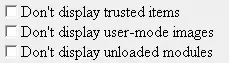

* Опция Don't display items digitally signed переименована в Don't display trusted items, также изменена логика работы (в соответствии с новым названием)

* В соответствии с новым функционалом доработан файл отчёта

Отчет теперь намного больше, чем был раньше. И анализировать его стало труднее. Потому в нем появились различные опции, которые позволяют скрывать часть "ненужной" информации.

* Улучшено кэширование проверяемых объектов при исследовании системы

Добавили еще оптимизации, что ускорило работу антируткита.

* Доработан файл помощи на русском языке

Конечно хэлп еще далек от идеала, но тем не менее полезной информации в нем стало больше.

Известные проблемы:

- окно Process Manager иногда зависает. Что приводит к необходимости перезагрузки системы. С проблемой сейчас разбираемся. Если вы нам предоставите еще больше дампов памяти зависшего процесса, то это ускорит исправление проблемы;

- запуск антируткита с выделенного рабочего стола иногда приводит к зависанию системы. Это связано с тем, что по-умолчанию запускается режим Vba32 Defender, который начинает блокировать работу драйверов на некоторых видеокартах от NVIDIA. Проблема достаточно серьезная и быстро не решается. Потому без лишней необходимости данный режим пока использовать не советую;

- проблема с пропаданием звука скорее всего связана с режимом Vba32 Defender, который блокирует загрузку драйвера kmixer.sys. В будущем решим и эту проблему.

Для поддержки данного продукта был заведен специальный ящик, на который можно слать свои пожелания, дампы и т.д. - arkit@anti-virus.by .

Отзывы в данном топике приветствуются

Это мой первый пост на данном форуме. Надеюсь, что у нас получится взаимовыгодное сотрудничество и мои предложения вызовут интерес у местного комьюнити.

Хотел бы предложить поучаствовать в бета-тестировании нашего продукта Vba32 AntiRootkit 3.12.5.2 beta. Актуальный билд 168.

Предисторию можно посмотреть здесь.

Ссылки для скачивания:

http://anti-virus.by/en/beta.shtml

ftp://anti-virus.by/beta/vba32arkit_beta.7z

ftp://anti-virus.by/beta/vba32arkit_beta.rar

ftp://anti-virus.by/beta/vba32arkit_beta.zip

Данный скоуп получился очень насыщенным. В него вошло большое количество изменений, которыми я с вами с радостью поделюсь:

+ Окно Process List заменено на Process Manager. Значительно увеличено количество выводимой информации

+ Вывод списка аномалий для каждого процесса

+ Операции над процессами (Terminate, Terminate and Delete File, Suspend/Resume, Dump)

+ Вывод информации о модулях (в том числе скрытых)

+ Операции над модулями процессов (Unmap, Dump)

+ Вывод информации о потоках (в том числе скрытых), детектирование аномальных потоков

+ Операции над потоками, в т.ч. и над системными (Terminate, Suspend/Resume)

+ Вывод информации об открытых дескрипторах (хэндлах)

Добавили возможность полноценной работы с процессами:

- завершение процесса;

- блокирование (suspend)/разблокирование (resume) процесса;

- снятие дампа памяти с процесса.

Список процессов можно выводить в древовидной и списковой формах. По процессам можно выводить большое количество различной полезной информации - начиная с PID, заканчивая адресами EPROCESS, PEB и др. Весь вывод можно опционально настроить и выбрать только необходимые данные.

Определение скрытых процессов и поиск различных аномалий в процессах также осуществляется.

Работа с потоками:

- завершение потока;

- блокирование (suspend)/разблокирование (resume) потока.

Опционально можно задать вывод большого количества различной подробной информации о потоках.

Определение скрытых потоков и поиск различных аномалий в потоках также осуществляется.

Работа с модулями:

- выгрузка модуля из процесса;

- снятие дампа памяти с модуля.

Определение скрытых модулей и различных аномалий.

Также выводится информация об открытых дескрипторах процессов и возможна расшифровка обнаруженных аномалий.

+ Вывод информации о выгруженных модулях ядра

Данные модули помечаются как Unloaded module.

+ Детектирование IAT перехватов в модулях ядра

Еще один часто используемый способ внедрения.

+ Добавлен просмотр и возможность удаления нотификаторов типа Lego, SeFileSystem, LastChanceShutdown, Shutdown, BugCheckReason, FsRegistrationChange

Тоже может быть полезно.

+ Окно Network Tool (разбор файлов hosts и lmhost, поиск постоянных маршрутов в routes, LSP-провайдеры)

Работа с LSP-провайдерами перенесена в отдельное окно. Туда же добавлен вывод информации из файла Hosts и таблицы постоянных маршрутов. Файл Hosts можно изменять, удаляя из него "лишние" строки.

+ Возможность работы на выделенном рабочем столе

Еще один очень полезный функционал в свете большого количества различных блокировщиков.

Внимание: данный функционал по-умолчанию запускается с опцией Vba32 Defender, которая блокирует работу многих приложений.

+ Работа антируткита в Safe Mode

Теперь обеспечивается полноценная работа антируткита и в этом режиме.

+ Детектирование отозванных сертификатов при проверке цифровой подписи

Появление Stuxnet показало, что доверять цифровым подписям безоговорочно нельзя. Потому был добавлен вот такой режим. Но понятно, что его полноценная работа возможна или на обновленной Windows (с установленными обновлениями сертификатов) либо с доступом в Интернет.

+ Увеличено количество проверяемых мест автозагрузки (Print Provider, Control Panel objects, Known DLLs, URLSearch IE, Toolbar IE, IE Extensions и др.)

Уже покрыто наверное большинство мест реестра, используемых для загрузки троянов. Если знаете что-то еще - делитесь

+ Добавлена поддержка Windows 7 SP1

Тут все понятно.

* Улучшен механизм получения списка модулей ядра, а также увеличено количество выявляемых в них аномалий

Да, теперь в этом окне намного больше всего полезного. И больше аномалий удается найти и отобразить.

* Значительно увеличена скорость проверки прямым чтением

Порядка 2-х раз удалось увеличить скорость алгоритма "прямого чтения".

* Исправлен BSOD при разборе файловой системы NTFS с сильно фрагментированной таблицей MFT

Старая ошибка, с которой долгое время не удавалось разобраться.

* Опция Don't display items digitally signed переименована в Don't display trusted items, также изменена логика работы (в соответствии с новым названием)

* В соответствии с новым функционалом доработан файл отчёта

Отчет теперь намного больше, чем был раньше. И анализировать его стало труднее. Потому в нем появились различные опции, которые позволяют скрывать часть "ненужной" информации.

* Улучшено кэширование проверяемых объектов при исследовании системы

Добавили еще оптимизации, что ускорило работу антируткита.

* Доработан файл помощи на русском языке

Конечно хэлп еще далек от идеала, но тем не менее полезной информации в нем стало больше.

Известные проблемы:

- окно Process Manager иногда зависает. Что приводит к необходимости перезагрузки системы. С проблемой сейчас разбираемся. Если вы нам предоставите еще больше дампов памяти зависшего процесса, то это ускорит исправление проблемы;

- запуск антируткита с выделенного рабочего стола иногда приводит к зависанию системы. Это связано с тем, что по-умолчанию запускается режим Vba32 Defender, который начинает блокировать работу драйверов на некоторых видеокартах от NVIDIA. Проблема достаточно серьезная и быстро не решается. Потому без лишней необходимости данный режим пока использовать не советую;

- проблема с пропаданием звука скорее всего связана с режимом Vba32 Defender, который блокирует загрузку драйвера kmixer.sys. В будущем решим и эту проблему.

Для поддержки данного продукта был заведен специальный ящик, на который можно слать свои пожелания, дампы и т.д. - arkit@anti-virus.by .

Отзывы в данном топике приветствуются