- Сообщения

- 3,934

- Реакции

- 2,464

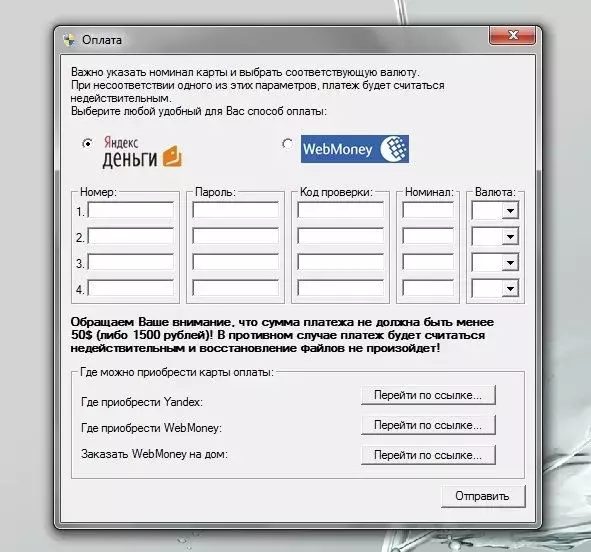

С начала октября пользователи стали массово обращаться на форумы лечения с жалобами на шифровальщика, который показывает следующие картинки

Это шифровальщик Trojan-Ransom.Win32.Hanar (по классификации Лаборатории Касперского) или Trojan.Encoder.162 (по классификации DrWeb)

В настоящий момент известно 4 вариации шифровальщика (первая картинка для версии a, вторая - для версий b, c, d)

Файл шифровальщика имеет имя error.exe. Написан на С++. Упакован предположительно упаковщиком Yakes. Располагается либо в папке Windows (скорее всего только для Windows XP) или в ProgramData (для Windows 7). Прописывается в автозапуск.

Механизм работы:

1) шифруются файлы с расширениями .doc, .docx, .xls, .xlsx, .jpg (хотя однажды попался случай, что почему-то оказались зашифрованы и файлы .tif, .eps).

2) шифруются первые 100 байт файла. Ключ для шифрования (дешифровки) основан на серийном номере системного диска.

Для шифрования используется побайтный XOR.

- в версиях a, b использовалось десятичное представление серийного номера системного диска (могли получиться как положительные, так и отрицательные числа)

- в версиях c, d серийный номер отсылается на сервер злоумышленников и ключ генерируется по неизвестному пока принципу, состоит из двух частей 64+36 байт, первые 36 байт в обеих частях полностью совпадают

Как расшифровать файлы

Для расшифровки можно использовать следубющие утилиты

RectorDecryptor (начиная с версии 2.5.0)

Особенности дешифровки (на примере RectorDecryptor):

- для версий a, b:

а) если система не переустанавливалась, просто запустить утилиту (не переустанавливать систему, потому что сменится серийный номер диска и утилита не сможет расшифровать).

б) если переустановка была произведена, пробовать просто определить ключ шифрования (особенно хорошо получается его определить по зашифрованным .xls) или просить пользователя прислать незашифрованный оригинал файла, чтобы получить ключ реверсированием.

В этом случае утилиту запускать из командной строки так

- для версий c, d сразу просить присылать вместе с зашифрованным файлом его незашифрованный оригинал, чтобы определить ключ, например

Особенности дешифровки (на примере te162decrypt):

Внимание: до (после) дешифровки обязательно удостовериться, что файл error.exe уничтожен. В противном случае возможен рецидив.

Это шифровальщик Trojan-Ransom.Win32.Hanar (по классификации Лаборатории Касперского) или Trojan.Encoder.162 (по классификации DrWeb)

В настоящий момент известно 4 вариации шифровальщика (первая картинка для версии a, вторая - для версий b, c, d)

Файл шифровальщика имеет имя error.exe. Написан на С++. Упакован предположительно упаковщиком Yakes. Располагается либо в папке Windows (скорее всего только для Windows XP) или в ProgramData (для Windows 7). Прописывается в автозапуск.

Механизм работы:

1) шифруются файлы с расширениями .doc, .docx, .xls, .xlsx, .jpg (хотя однажды попался случай, что почему-то оказались зашифрованы и файлы .tif, .eps).

2) шифруются первые 100 байт файла. Ключ для шифрования (дешифровки) основан на серийном номере системного диска.

Для шифрования используется побайтный XOR.

- в версиях a, b использовалось десятичное представление серийного номера системного диска (могли получиться как положительные, так и отрицательные числа)

- в версиях c, d серийный номер отсылается на сервер злоумышленников и ключ генерируется по неизвестному пока принципу, состоит из двух частей 64+36 байт, первые 36 байт в обеих частях полностью совпадают

Как расшифровать файлы

Для расшифровки можно использовать следубющие утилиты

RectorDecryptor (начиная с версии 2.5.0)

Особенности дешифровки (на примере RectorDecryptor):

- для версий a, b:

а) если система не переустанавливалась, просто запустить утилиту (не переустанавливать систему, потому что сменится серийный номер диска и утилита не сможет расшифровать).

б) если переустановка была произведена, пробовать просто определить ключ шифрования (особенно хорошо получается его определить по зашифрованным .xls) или просить пользователя прислать незашифрованный оригинал файла, чтобы получить ключ реверсированием.

В этом случае утилиту запускать из командной строки так

(кавычки обязательны)RectorDecryptor.exe -hanarp "ключ_дешифровки"

- для версий c, d сразу просить присылать вместе с зашифрованным файлом его незашифрованный оригинал, чтобы определить ключ, например

RectorDecryptor.exe -hanarp "45dd83ba721c9248f9f35c0474bf079583a06a55e2ce7d9818ad861f55608dc045dd83ba721c9248f9f35c0474bf079583a0"

Особенности дешифровки (на примере te162decrypt):

- пробовать расшифровать обычным образом (если система не переустанавливалась)

- прислать вместе с зашифрованным файлом его незашифрованный оригинал (начиная с версии от 19 октября)

Внимание: до (после) дешифровки обязательно удостовериться, что файл error.exe уничтожен. В противном случае возможен рецидив.

Последнее редактирование модератором: