SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Шифровальщик-вымогатель Rokku: Сумма выкупа ниже "обычной"

На вторую половину марта пришлась активность нового шифровальщика-вымогателя Rokku. Мы отложили публикацию для сбора дополнительной информации и пропуска дней, когда любая информация может оказаться "первоапрельской уткой".

Способы распространения Rokku Ransomware те же, что и у другого вредоносного ПО категории Crypto-Ransomware (крипто-вымогатели, шифровальщики-вымогатели): загружаемые с помощью одноранговой (P2P) сети файлы, вредоносные вложения в e-mail сообщения, троянские загрузчики и поддельные обновления программного обеспечения.

Запущенный пользователем Rokku осуществляет поиск пользовательских файлов определённых расширений (документы, фотографии, аудио-видео-файлы и пр.) и размером ниже 30 Мб и начинает шифрование файлов. В процессе работы он добавляет расширение .rokku каждому зашифрованному файлу, благодаря чему можно легко определить, какие файлы были зашифрованы. Каждый файл шифруется с криптографического алгоритма RSA-512 своим уникальным ключом, который встраивается в зашифрованный файл. Шифруются 377 типов файлов. Все теневые копии файлов и точки восстановления системы удаляются.

Рис.1. Зашифрованные файлы с расширениями .rokku

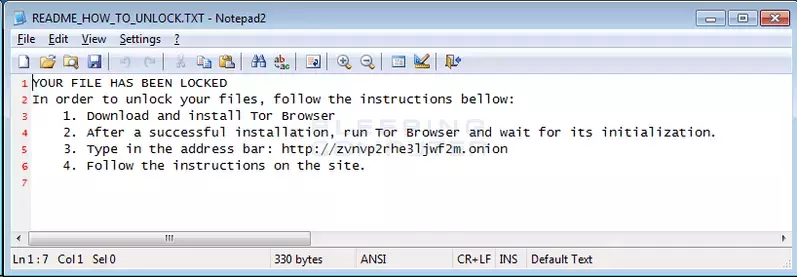

Вымогательские записки 'README_HOW_TO_UNLOCK.html' и 'README_HOW_TO_UNLOCK.txt' помещаются в каждой папке, где были зашифрованы файлы, информируя жертву о том, что произошло с файлами.

Рис.2. Директория размещения автозагружаемых вымогательских записок

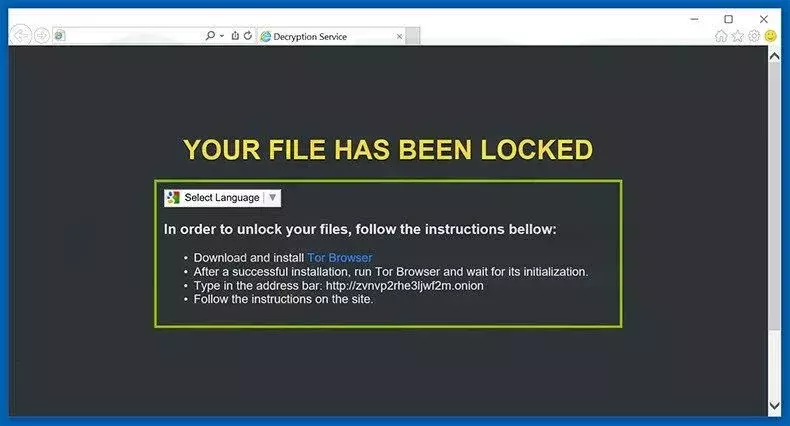

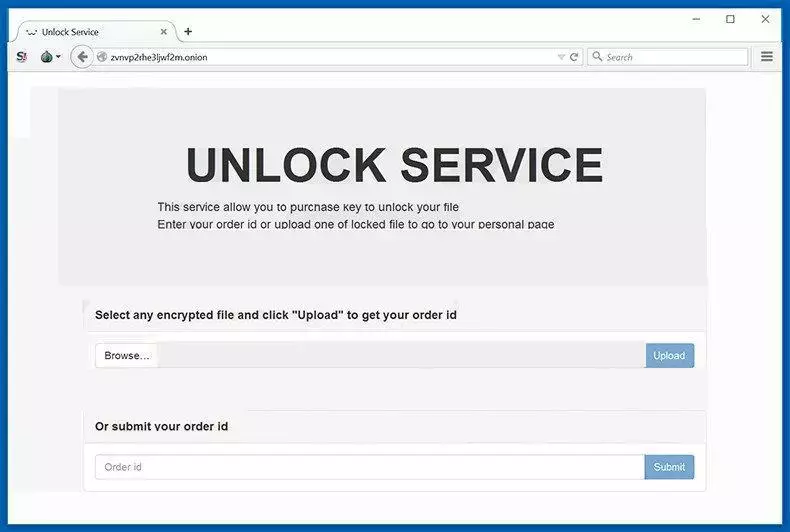

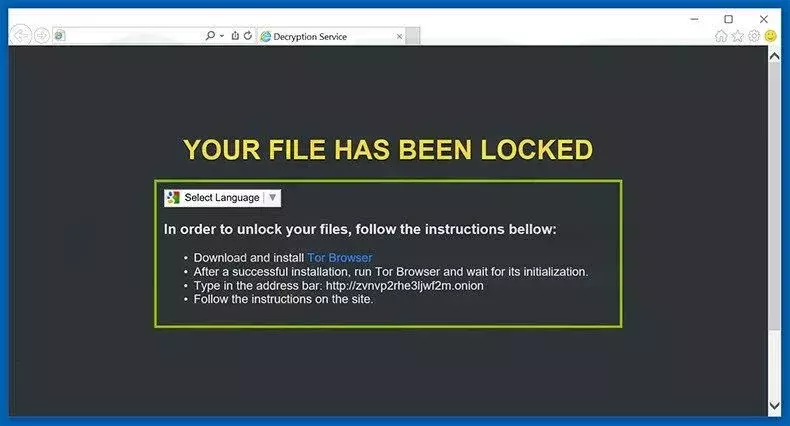

От жертвы также требуется установить браузер Tor и посетить специальный onion-адрес, где размещена пошаговая инструкция по оплате выкупа в 0,2403 Bitcoin (эквивалентно $ 100,29), которые пострадавший должен уплатить. Примечательно, что выкуп небольшой, по сравнению с условиями других вымогателей. Но с течением времени и в зависимости от размера зашифрованной информации, сумма может возрасти до 5 биткоинов. Не стоит сообщать вымогателям о личной или семейной ценности зашифрованной информации. Сумма выкупа только возрастет.

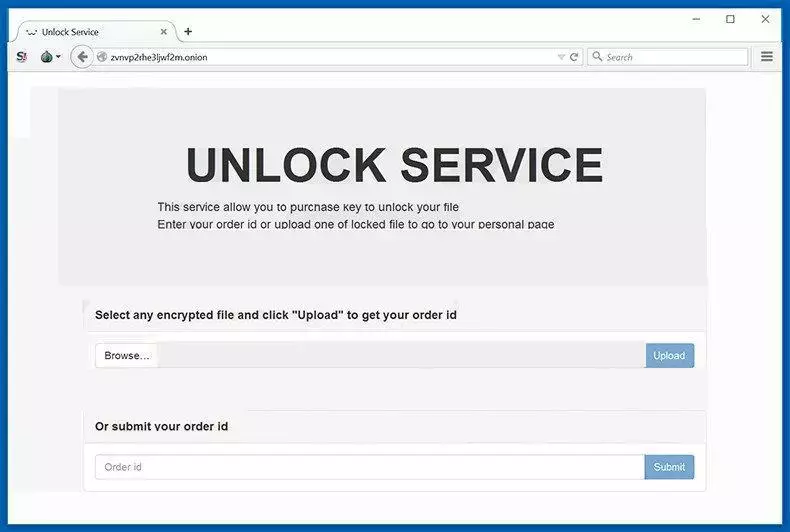

Каждой жертве присваивается уникальный ID, указанный на странице ORDER ID. Создатели Rokku позволяют расшифровать бесплатно один файл. Это, по их мнению, гарантирует, что другие зашифрованные файлы тоже будут успешно дешифрованы.

Рис.3-4. Информации (txt и html) от вымогателей для выхода на сайт

Рис.5. Окно onion-сайта UNLOCK SERVICE

Рис.6. Окно декриптера для выбора одного файла

Кажется это первый случай, когда киберпреступники дают своим жертвам возможность прочитать текст с выбором нужного языка и предлагают использовать QR-код для отправки Bitcoin. QR-код откроет поисковый запрос Google, который объясняет, как получить необходимое количество Bitcoins.

К сожалению, пока нет бесплатных инструментов для дешифрования файлов, скомпрометированных Rokku Ransomware. Таким образом, единственным решением этой проблемы является восстановление файлов из заранее подготовленной резервной копии.

Закон об официальном запрете биткоинов в РФ

Закон об официальном запрете биткоинов в РФ

На вторую половину марта пришлась активность нового шифровальщика-вымогателя Rokku. Мы отложили публикацию для сбора дополнительной информации и пропуска дней, когда любая информация может оказаться "первоапрельской уткой".

Способы распространения Rokku Ransomware те же, что и у другого вредоносного ПО категории Crypto-Ransomware (крипто-вымогатели, шифровальщики-вымогатели): загружаемые с помощью одноранговой (P2P) сети файлы, вредоносные вложения в e-mail сообщения, троянские загрузчики и поддельные обновления программного обеспечения.

Запущенный пользователем Rokku осуществляет поиск пользовательских файлов определённых расширений (документы, фотографии, аудио-видео-файлы и пр.) и размером ниже 30 Мб и начинает шифрование файлов. В процессе работы он добавляет расширение .rokku каждому зашифрованному файлу, благодаря чему можно легко определить, какие файлы были зашифрованы. Каждый файл шифруется с криптографического алгоритма RSA-512 своим уникальным ключом, который встраивается в зашифрованный файл. Шифруются 377 типов файлов. Все теневые копии файлов и точки восстановления системы удаляются.

Рис.1. Зашифрованные файлы с расширениями .rokku

Вымогательские записки 'README_HOW_TO_UNLOCK.html' и 'README_HOW_TO_UNLOCK.txt' помещаются в каждой папке, где были зашифрованы файлы, информируя жертву о том, что произошло с файлами.

Рис.2. Директория размещения автозагружаемых вымогательских записок

От жертвы также требуется установить браузер Tor и посетить специальный onion-адрес, где размещена пошаговая инструкция по оплате выкупа в 0,2403 Bitcoin (эквивалентно $ 100,29), которые пострадавший должен уплатить. Примечательно, что выкуп небольшой, по сравнению с условиями других вымогателей. Но с течением времени и в зависимости от размера зашифрованной информации, сумма может возрасти до 5 биткоинов. Не стоит сообщать вымогателям о личной или семейной ценности зашифрованной информации. Сумма выкупа только возрастет.

Каждой жертве присваивается уникальный ID, указанный на странице ORDER ID. Создатели Rokku позволяют расшифровать бесплатно один файл. Это, по их мнению, гарантирует, что другие зашифрованные файлы тоже будут успешно дешифрованы.

Рис.3-4. Информации (txt и html) от вымогателей для выхода на сайт

Рис.5. Окно onion-сайта UNLOCK SERVICE

Рис.6. Окно декриптера для выбора одного файла

Кажется это первый случай, когда киберпреступники дают своим жертвам возможность прочитать текст с выбором нужного языка и предлагают использовать QR-код для отправки Bitcoin. QR-код откроет поисковый запрос Google, который объясняет, как получить необходимое количество Bitcoins.

К сожалению, пока нет бесплатных инструментов для дешифрования файлов, скомпрометированных Rokku Ransomware. Таким образом, единственным решением этой проблемы является восстановление файлов из заранее подготовленной резервной копии.