- Сообщения

- 8,140

- Решения

- 25

- Реакции

- 6,948

Одна из немногих стандартных утилит Windows, которой я пользуюсь практически каждый день — это snippingtool, или, попросту говоря, «Ножницы». Свою задачу она выполняет на ура (впрочем, многого от неё я и не требую), а из прочих полезностей можно отметить вставку выделенного региона напрямую в Skype, без необходимости сохранять изображение в файл — достаточно всего лишь нажать Ctrl-V в окне ввода сообщений. Приятно, что название файла в таком случае будет состоять из даты и времени вместо, например, хеша.

Несмотря на то, что в самом Snipping Tool имеется возможность обводить определённые части изображения, порой этого недостаточно:

- Во-первых, «Ножницы» не умеют обрабатывать комбинацию клавиш Ctrl-Z, т.е. сделать в них Undo не получится, в связи с чем одна-единственная ошибка в редактировании может заставить начать всё с начала

- Во-вторых, обводить изображение можно только при помощи Pen'а и Highlighter'а, что не очень удобно, когда надо, например, указать на прямоугольную область

Именно по этим причинам я зачастую обращаюсь к mspaint. А вот у него есть обратный недостаток — вставить изображение напрямую из буфера обмена в Skype уже не получится.

В чём же причина такого поведения? Можно ли его исправить? Давайте разберёмся.

Как протекал процесс, и что из этого вышло, читайте под катом.

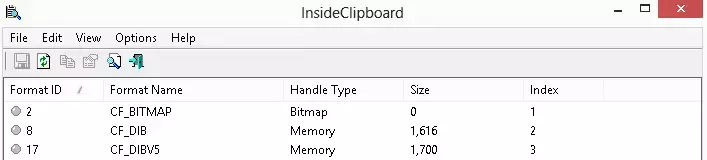

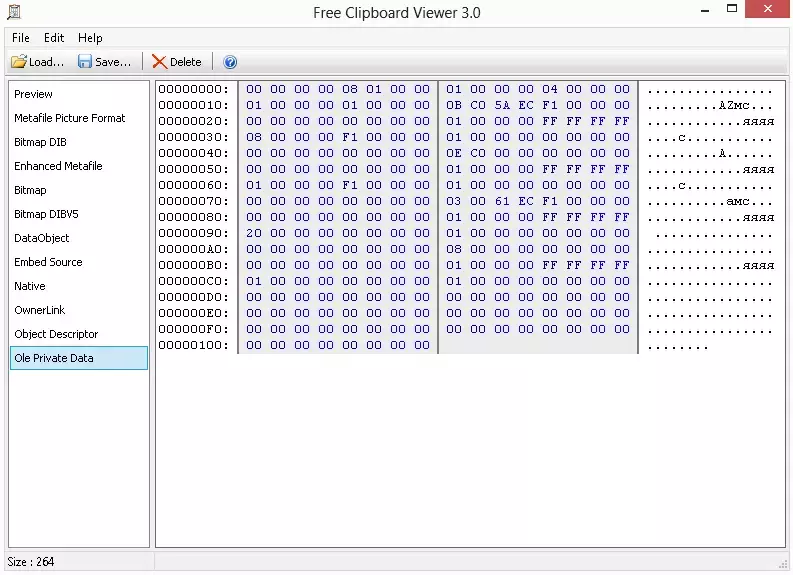

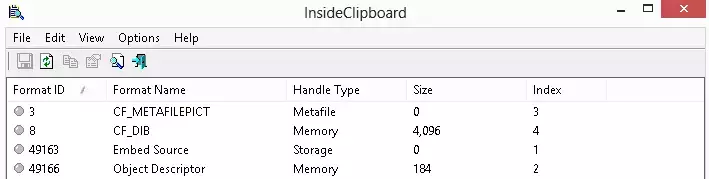

InsideClipboard. Скачиваем, разархивируем и запускаем InsideClipboard, открываем «Ножницы» (Win-R -> snippingtool), выделяем какой-нибудь регион (в моём случае это небольшая часть чёрного фона на рабочем столе), нажимаем F5 в InsideClipboard и видим следующую картину:

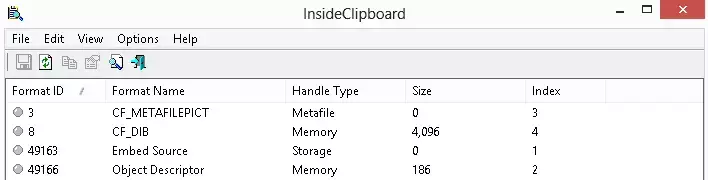

Сохраняем это же изображение куда-нибудь на диск, открываем его в mspaint (Win-R -> mspaint), выделяем его полностью (Select -> Select all), копируем в буфер обмена при помощи Ctrl-C, снова обновляем состояние InsideClipboard'а и смотрим, что оказалось в clipboard'е на этот раз:

Помимо самого bitmap'а в данном случае мы можем наблюдать в буфере обмена какую-то дополнительную информацию. Может быть, Skype'у именно она и мешает при вставке изображения?

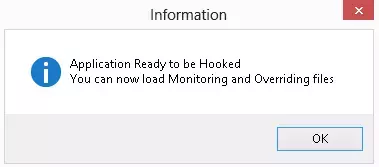

Т.к. на клиент Skype'а навешана самопальная защита, для данной задачи гораздо проще будет воспользоваться каким-нибудь перехватчиком WinAPI-функций, чтобы посмотреть, как Skype «заглядывает» в буфер обмена. Скачиваем и запускаем WinAPIOverride, указываем PID Skype'а в поле «Process ID» и нажимаем на кнопку «Start»:

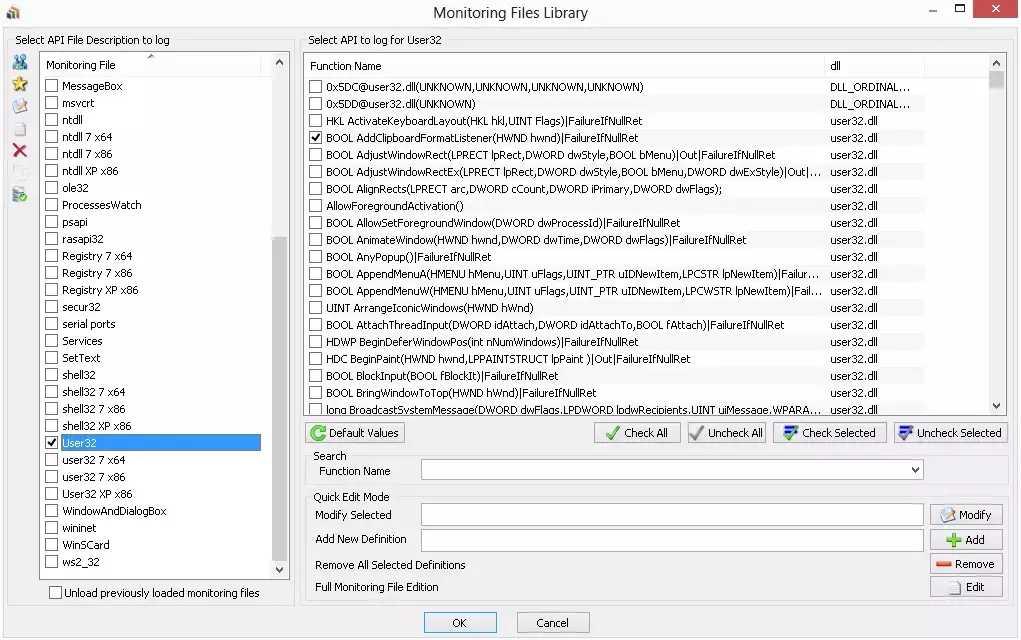

Отлично, жмём на кнопку «Monitoring Files Library»

и начинаем ставить галочки рядом с функциями, связанными с работой с clipboard'ом. Полный их список можно найти, например, на MSDN:

AddClipboardFormatListener

ChangeClipboardChain

CloseClipboard

CountClipboardFormats

EmptyClipboard

EnumClipboardFormats

GetClipboardData

GetClipboardFormatName

GetClipboardOwner

GetClipboardSequenceNumber

GetClipboardViewer

GetOpenClipboardWindow

GetPriorityClipboardFormat

GetUpdatedClipboardFormats

IsClipboardFormatAvailable

OpenClipboard

RegisterClipboardFormat

RemoveClipboardFormatListener

SetClipboardData

SetClipboardViewer

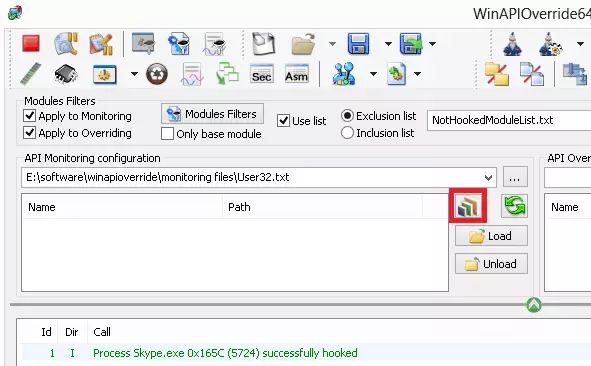

Переходим на документацию к любой из них и обращаем внимание, что работа с буфером обмена осуществляется при помощи модуля User32. Ставим галочку рядом с ним и соответствующими функциями и нажимаем на кнопку «OK»:

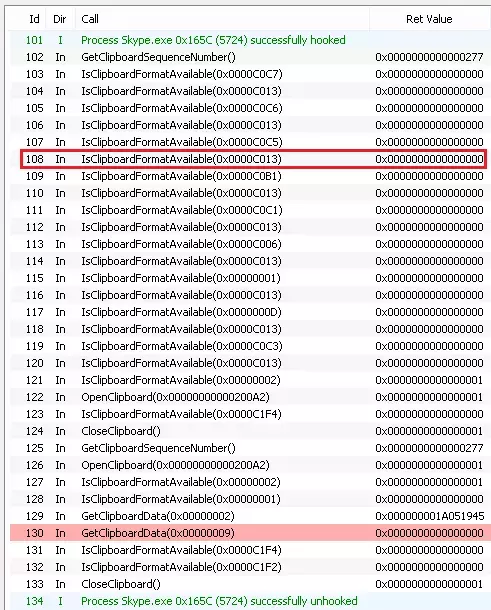

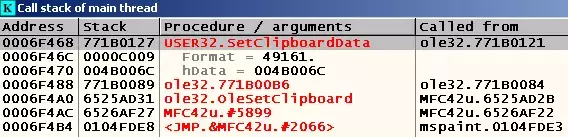

Вставляем в окно ввода сообщений Skype'а изображение из snippingtool и смотрим на цепочку вызовов:

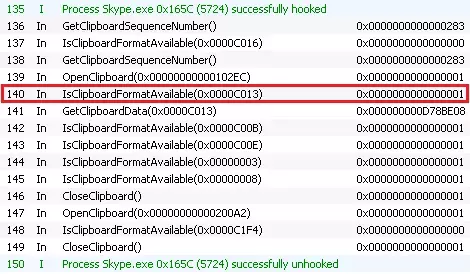

Теперь проделываем то же самое с mspaint:

Обратите внимание, что функция IsClipboardFormatAvailable, вызванная с аргументом 0x0000C013, возвращает разные результаты в двух рассмотренных нами случаях. Аргумент этот обозначает формат, наличие которого, собственно, и требуется проверить:

format [in]

Type: UINT

A standard or registered clipboard format. For a description of the standard clipboard formats, see Standard Clipboard Formats

Давайте взглянем на определения predefined-форматов в заголовочном файле WinUser.h:

/*

* Predefined Clipboard Formats

*/

#define CF_TEXT 1

#define CF_BITMAP 2

#define CF_METAFILEPICT 3

#define CF_SYLK 4

#define CF_DIF 5

#define CF_TIFF 6

#define CF_OEMTEXT 7

#define CF_DIB 8

#define CF_PALETTE 9

#define CF_PENDATA 10

#define CF_RIFF 11

#define CF_WAVE 12

#define CF_UNICODETEXT 13

#define CF_ENHMETAFILE 14

#if(WINVER >= 0x0400)

#define CF_HDROP 15

#define CF_LOCALE 16

#endif /* WINVER >= 0x0400 */

#if(WINVER >= 0x0500)

#define CF_DIBV5 17

#endif /* WINVER >= 0x0500 */

#if(WINVER >= 0x0500)

#define CF_MAX 18

#elif(WINVER >= 0x0400)

#define CF_MAX 17

#else

#define CF_MAX 15

#endif

#define CF_OWNERDISPLAY 0x0080

#define CF_DSPTEXT 0x0081

#define CF_DSPBITMAP 0x0082

#define CF_DSPMETAFILEPICT 0x0083

#define CF_DSPENHMETAFILE 0x008E

/*

* "Private" formats don't get GlobalFree()'d

*/

#define CF_PRIVATEFIRST 0x0200

#define CF_PRIVATELAST 0x02FF

/*

* "GDIOBJ" formats do get DeleteObject()'d

*/

#define CF_GDIOBJFIRST 0x0300

#define CF_GDIOBJLAST 0x03FF

Как видите, интересующего нас 0x0000C013 среди них, к сожалению, нет. Погуглив немного, я наткнулся на несколько источников (например, тут), которые сообщают, что данный формат связан с OLE:

The Windows clipboard is the mechanism that Microsoft

Windows operating systems use to allow data to be shared

between applications. It first appeared in Windows 3.1,

although its functionality has greatly increased since then.

Table 1 shows the standard formats used by the clipboard

(Petzold, 1999). However, Microsoft also provides the ability

for “private data formats”, formats that are application

specific (for example, fonts in a word processing program),

and that could be registered so that other applications could

transfer data in these formats (Petzold, 1999). Two private data

formats that are used extensively are object link embedding

(OLE) (0xC013) and dataobjects (0xC009)

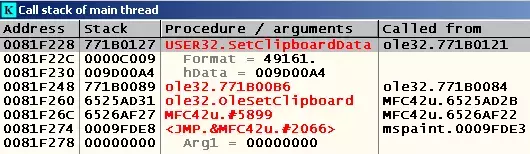

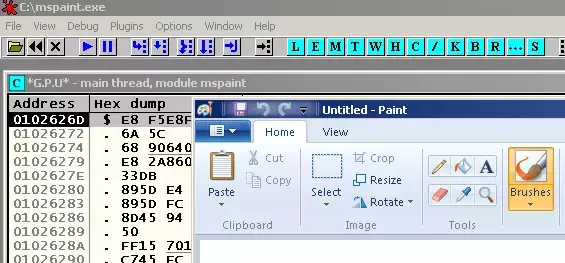

Если загрузить mspaint в OllyDbg и поставить бряк на начало функции SetClipboardData, то при копировании изображения или его части в буфер обмена мы увидим по Call Stack'у, что нас действительно позвали из связанных с OLE функций:

Видимо, Skype действительно при встрече в буфере обмена данных, связанных с OLE, перестаёт думать, что в нём находится полноценное изображение. Не могу сказать, баг это или фича, но меня такое поведение явно не устраивает.

Кстати, Вы обратили внимание, что InsideClipboard не показал данных с форматом 0x0000C013? Если же скачать какой-нибудь другой viewer clipboard'а (например, Free Clipboard Viewer), то мы увидим эти самые «Ole Private Data»:

Но подождите! Изображение ведь действительно есть в буфере обмена, раз мы можем скопировать его, например, в тот же mspaint. Давайте попробуем получить его, очистить текущее содержимое clipboard'а и «составить» его заново, чтобы в нём не осталось ни малейшего упоминания об OLE.

Пишем следующий код на C#

using System;

using System.Windows.Forms;

namespace clipboard_helper

{

class Program

{

[STAThread]

static void Main(string[] args)

{

if (Clipboard.ContainsData(DataFormats.Bitmap))

{

object data = Clipboard.GetData(DataFormats.Bitmap);

Clipboard.SetData(DataFormats.Dib, data);

}

}

}

}

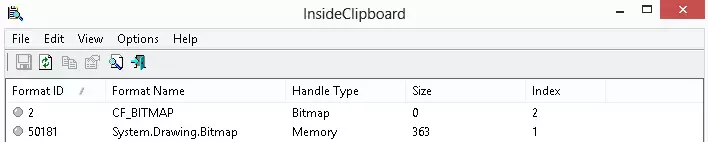

, копируем в буфер обмена изображение из mspaint, смотрим на вывод InsideClipboard'а

, запускаем наше приложение и смотрим на содержимое буфера обмена ещё раз:

Пробуем вставить изображение в Skype, и…

Здорово!

Разумеется, запускать вручную каждый раз при копировании отдельный исполняемый файл — не самая лучшая идея, так что предлагаю вооружиться OllyDbg и начать делать это автоматически. Да, можно позвать соответствующий код напрямую из модуля OllyDbg, но зачем, если у нас уже есть готовая программа?

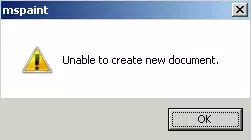

Копируем mspaint.exe из "%WINDIR%\System32" в любую другую директорию, убираем использование технологии ASLR при помощи PE Tools (этот процесс уже был описан несколько раз в предыдущих статьях — например, тут), запускаем Paint в OllyDbg и видим следующее собщение:

Что ж, ранее мы уже имели дело с изменением поведения приложения в случае изменения его окружения, так что давайте создадим директорию под названием «en-US» (в Вашем случае оно, разумеется, может отличаться), и положим туда файл mspaint.exe.mui.

Да, теперь Paint запускается корректно:

Переходим в модуль User32 (right-click по окну CPU -> View -> Module 'USER32'), нажимаем Ctrl-N и ищем в списке имён SetClipboardData:

Ставим бряк на начало данной функции, копируем что-нибудь в буфер обмена из окна mspaint'а и смотрим на call stack:

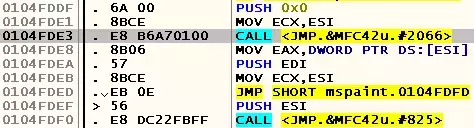

Прыгаем на ближайший «пользовательский» код, который в данном случае находится по адресу 0x104FDE3, и смотрим на «окружение»:

Отлично, по адресу 0x0104FDE8 можно будет расположить прыжок на наш code cave. Давайте продумаем, как он будет выглядеть:

; Сохраняем состояние регистров на стеке

PUSHAD

PUSHFD

; Вызываем функцию ShellExecuteA

PUSH 0 ; nShowCmd

PUSH 0 ; lpDirectory

PUSH 0 ; lpParameters

PUSH "cb_helper.exe" ; lpFile

PUSH "open" ; lpOperation

PUSH 0 ; hwnd

CALL ShellExecuteA

; Возвращаем состояние регистров в "начальное" состояние

POPFD

POPAD

; Выполняем инструкции, которые должны была выполниться вместо нашего code cave'а

MOV EAX,DWORD PTR DS:[ESI]

PUSH EDI

MOV ECX,ESI

JMP 0x0104FDFD

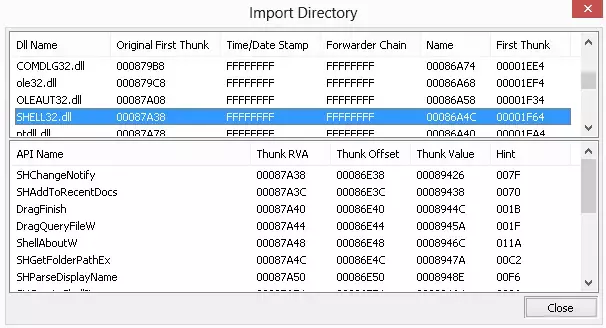

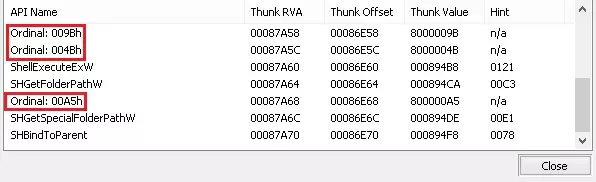

Теперь необходимо узнать адрес в IAT, по которому находится адрес функции ShellExecuteA. Загружаем mspaint.exe в PE Tools, нажимаем на кнопку «Directories», раскрываем пункт «Import Directory» и щёлкаем по SHELL32.dll (именно там, согласно документации, находится реализация данной функции):

К сожалению, среди импортируемых из SHELL32.dll функций нет ни имени ShellExecute, ни CreateProcess, ни system (впрочем, имеется импорт функции ShellExecuteExW, но в нашем случае она несколько избыточна). Может быть, она импортируется по ординалу?

Давайте узнаем, какой ординал ей соответствует. Для решения этой задачи я воспользовался утилитой dumpbin, доступной из VS Command Prompt:

dumpbin /exports shell32.dll

Microsoft (R) COFF/PE Dumper Version 11.00.60610.1

Copyright (C) Microsoft Corporation. All rights reserved.

Dump of file shell32.dll

File Type: DLL

Section contains the following exports for SHELL32.dll

00000000 characteristics

505A94F2 time date stamp Thu Sep 20 08:00:50 2012

0.00 version

2 ordinal base

930 number of functions

349 number of names

ordinal hint RVA name

[...]

451 12E 0027CF17 ShellExecuteA

452 12F 0027CFA0 ShellExecuteEx

453 130 0027CFA0 ShellExecuteExA

454 131 0006CD23 ShellExecuteExW

455 132 001F8CAB ShellExecuteW

Как видите, импортироваться по ординалу она также не может.

Что ж, тогда у нас имеются следующие варианты:

- Переписать код с C# на WinAPI и вызвать необходимые для работы с clipboard'ом WinAPI-функции напрямую из модуля mspaint

- Получить адрес функции ShellExecuteA при помощи связки функций LoadLibrary и GetProcAddress, которые есть в IAT

- Добавить функцию ShellExecuteA в IAT самостоятельно

Первое решение уткнётся в примерно ту же проблему, с которой мы имеем дело сейчас — ни одна из WinAPI-функций, необходимых для работы с clipboard'ом, на данный момент напрямую не импортируется в исследуемое приложение. Взаимодействие с буфером обмена осуществляется через OLE, что, на мой взгляд, является не самым удобным вариантом для патчинга.

Второе решение будет работать, однако, по моему мнению, выглядит не очень элегантным.

А вот третье решение выглядит довольно заманчиво.

Для добавления новой функции в IAT я решил воспользоваться программой под названием CFF Explorer, входящей в состав Explorer Suite. Открываем в ней mspaint.exe, заходим во вкладку «Import Adder», нажимаем на кнопку «Add», указываем путь до файла shell32.dll ("%WINDIR%\System32\shell32.dll"), выбираем из отобразившегося списка функцию ShellExecuteA и нажимаем последовательно на кнопки «Import By Name» и «Rebuild Import Table», после чего сохраняем изменения:

В результате наших действий во вкладке «Import Directory» той же тулзы должна появиться следующая запись:

Странно, но выполнение данных шагов привело к разным результатам на разных версиях Windows. В результате проделывания данных операций на Windows 7 мы получаем бинарник, который содержит вместо адреса функции ShellExecuteA какую-то ерунду, но если выполнить все эти действия на Windows XP, то всё работает так, как и ожидается. На момент написания данной статьи я находился в процессе общения с пользователем -=AkaBOSS=- с exelab, чтобы выяснить причину данного поведения.

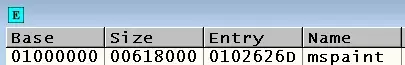

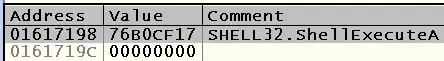

Взяв в руки бинарник, полученный в результате работы программы CFF Explorer на Windows XP, я открыл его на моей основной системе в OllyDbg и посмотрел, что находится по адресу 0x01617198. Почему именно этот адрес? Потому, что модуль mspaint загрузился по адресу 0x01000000 (впрочем, он и не мог загрузиться по какой-либо другой базе, ведь мы отключили ASLR ранее)

, а CFF Explorer сообщил нам, что нужно смотреть на смещение 0x00617198. 0x01000000 + 0x00617198 = 0x01617198.

Как видите, тут действительно находится адрес функции ShellExecuteA.

Ищем место для code cave'а и пишем следующий код (разумеется, адреса могут отличаться):

0108977D . 6F 70 65 6E 00 ASCII "open",0

01089782 . 63 62 5F 68 65 6C 70 65 72 2E 65 78 65 00 ASCII "cb_helper.exe",0

01089790 > 60 PUSHAD

01089791 . 9C PUSHFD

01089792 . 6A 00 PUSH 0 ; /IsShown = 0

01089794 . 6A 00 PUSH 0 ; |DefDir = NULL

01089796 . 6A 00 PUSH 0 ; |Parameters = NULL

01089798 . 68 82970801 PUSH mspaint.01089782 ; |FileName = "cb_helper.exe"

0108979D . 68 7D970801 PUSH mspaint.0108977D ; |Operation = "open"

010897A2 . 6A 00 PUSH 0 ; |hWnd = NULL

010897A4 . FF15 98716101 CALL DWORD PTR DS:[<&shell32.ShellExecuteA>] ; \ShellExecuteA

010897AA . 9D POPFD

010897AB . 61 POPAD

010897AC . 8B06 MOV EAX,DWORD PTR DS:[ESI]

010897AE . 57 PUSH EDI

010897AF . 8BCE MOV ECX,ESI

010897B1 .^ E9 4766FCFF JMP mspaint.0104FDFD

Теперь добавляем прыжок на наш code cave после вызова процедуры, отвечающей за добавление данных в clipboard:

0104FDE3 . E8 B6A70100 CALL <JMP.&MFC42u.#2066>

0104FDE8 . E9 A3990300 JMP mspaint.01089790

0104FDED . EB 0E JMP SHORT mspaint.0104FDFD

Сохраняем наши изменения в исполняемый файл и наслаждаемся прямой вставкой содержимого буфера обмена из mspaint в Skype.

Послесловие

Пришла пора прощаться с файлами «2.PNG» и «3.PNG» от создателей «1.PNG», которые всего лишь хотели отправить изображения своим собеседникам в Skype. Не ленитесь придумывать рандомные имена своим файлам? Тогда не ленитесь и OllyDbg открыть.

Спасибо за внимание, и снова надеюсь, что статья оказалась кому-нибудь полезной.

Автор: @NikitaTrophimov

Источник