SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Весь покрытый JS-ом, абсолютно весь, вымогатель RAA в Интернете есть...

Криптовымогатель RAA на 100% написан на языке JavaScript. Ранее мы уже видели вирус-шифровальщик Ransom32, который был создан с помощью NodeJS и запакован в исполняемый файл. RAA же, наоборот, не доставляется через исполняемый файл, а представляет собой стандартный JS-файл.

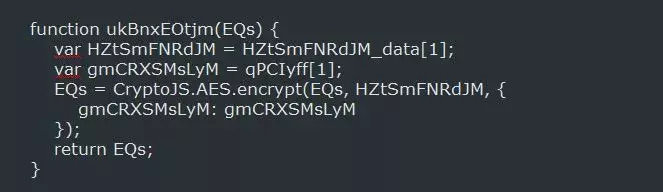

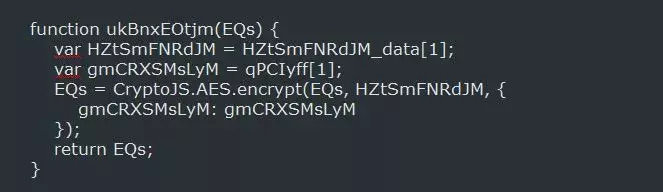

По умолчанию, стандартная реализация JavaScript не включает расширенные функции шифрования. Для обхода этой проблемы разработчики RAA использовали библиотеку CryptoJS, чтобы можно было использовать AES для шифрования файлов.

RAA в настоящее время распространяется по email в виде вложений, замаскированных под Doc-файлы, с именами файлов типа mJaEnhknxlS_doc_.js. При открытии JS-файла начинается шифрование файлов, а затем требуется выкуп в размере ~$250 США, чтобы получить файлы обратно. Попутно ставится вредонос Pony, ворующий пароли жертвы.

При установке RAA сканирует все доступные диски и определяет, есть ли права на чтение и запись. Если такие права есть, то RAA начнет поиск целевых типов файлов и использует код из библиотеки CryptoJS для их шифрования с помощью AES.

К зашифрованным файлам добавляется расширение .locked. В результате файл с именем test.jpg будет зашифрован и переименован в test.jpg.locked.

Список файловых расширений, подвергающихся шифрованию:

.doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .LCD, .zip, .rar, .csv

При шифровании файлов RAA пропускает файлы, чьи имена содержат расширение .locked, знаки ~ и $ или находятся в следующих папках:

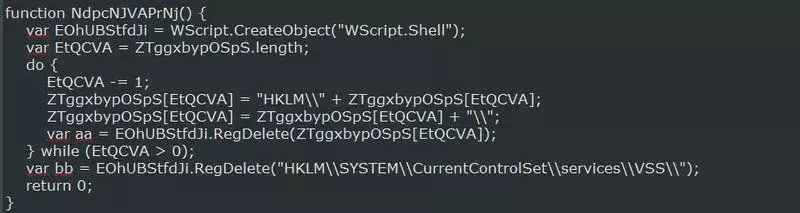

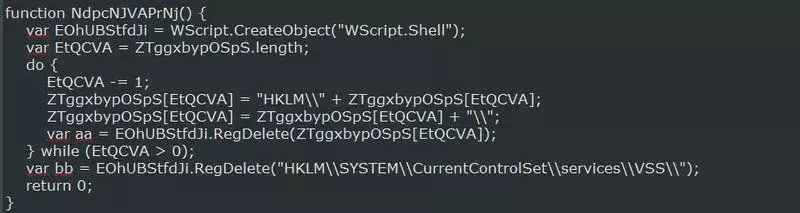

Теневые копии файлов удаляются вместе со службой, отвечающей за их работу. В данном вопросе пока не всё ясно, будем анализировать дальше.

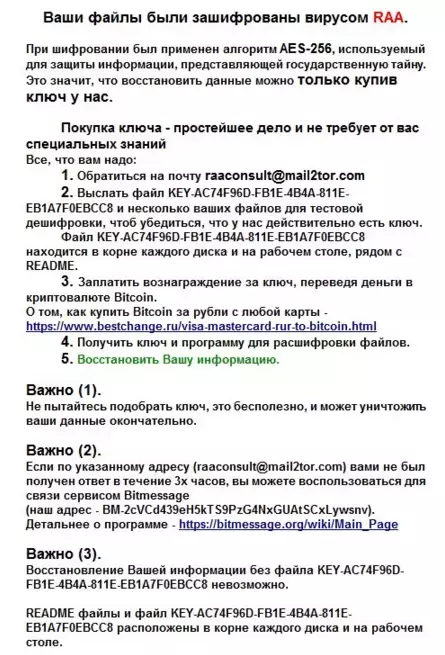

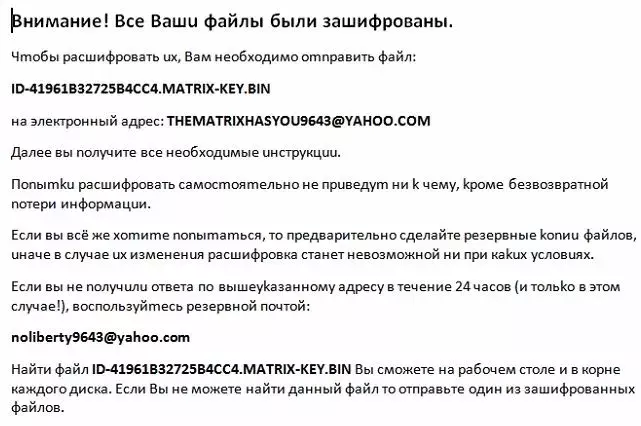

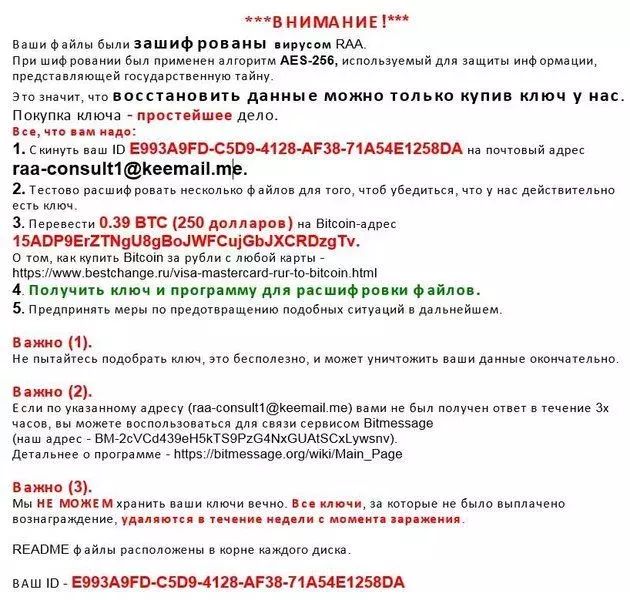

Поcле шифрования на рабочем столе создается записка с требованием выкупа !!! README !!! [ID].rtf, где [ID] — уникальный идентификатор, назначенный потерпевшему. Текст с требованием выкупа полностью на русском языке (см. ниже).

Криптовымогатель RAA на 100% написан на языке JavaScript. Ранее мы уже видели вирус-шифровальщик Ransom32, который был создан с помощью NodeJS и запакован в исполняемый файл. RAA же, наоборот, не доставляется через исполняемый файл, а представляет собой стандартный JS-файл.

По умолчанию, стандартная реализация JavaScript не включает расширенные функции шифрования. Для обхода этой проблемы разработчики RAA использовали библиотеку CryptoJS, чтобы можно было использовать AES для шифрования файлов.

RAA в настоящее время распространяется по email в виде вложений, замаскированных под Doc-файлы, с именами файлов типа mJaEnhknxlS_doc_.js. При открытии JS-файла начинается шифрование файлов, а затем требуется выкуп в размере ~$250 США, чтобы получить файлы обратно. Попутно ставится вредонос Pony, ворующий пароли жертвы.

При установке RAA сканирует все доступные диски и определяет, есть ли права на чтение и запись. Если такие права есть, то RAA начнет поиск целевых типов файлов и использует код из библиотеки CryptoJS для их шифрования с помощью AES.

К зашифрованным файлам добавляется расширение .locked. В результате файл с именем test.jpg будет зашифрован и переименован в test.jpg.locked.

Список файловых расширений, подвергающихся шифрованию:

.doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .LCD, .zip, .rar, .csv

При шифровании файлов RAA пропускает файлы, чьи имена содержат расширение .locked, знаки ~ и $ или находятся в следующих папках:

Program Files, Program Files (x86), Windows, Recycle.Bin, Recycler, AppData,Temp, ProgramData, Microsoft

Теневые копии файлов удаляются вместе со службой, отвечающей за их работу. В данном вопросе пока не всё ясно, будем анализировать дальше.

Поcле шифрования на рабочем столе создается записка с требованием выкупа !!! README !!! [ID].rtf, где [ID] — уникальный идентификатор, назначенный потерпевшему. Текст с требованием выкупа полностью на русском языке (см. ниже).

Последнее редактирование модератором: