SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Kovter Ransomware: Эволюция

Исследователи компании CheckPoint сообщили о появлении новой версии трояна Kovter, который обзавелся функционалом шифрования файлов.

В течение 2013 года Kovter выступал в качестве "полицейского-вымогателя" (Police Ransomware), для чего использовался полиморфный исполняемый файл, осуществлявший постоянный мониторинг действий пользователя на заражённом ПК, чтобы в случае загрузки пользователем каких-либо файлов, выдать "штраф" "нарушителю" закона. В 2014-2015 Kovter отличился в кликфрод-атаках с мошеннической рекламой и фиктивными объявлениями, также использовались язвимости в Adobe Flash Player и Internet Explorer, чтобы сохранить другие вредоносные программы на ПК потерпевших. В том же 2015 Kovter стал программой-невидимкой, использующей исполняемые файлы Windows, хотя деятельность велась в том же направлении — кликфрод и Scareware. За несколько месяцев 2016 года Kovter также отличился как спутник Ransomware, потому упоминался мною в посте от 25 марта, всвязи с деятельностью криптовымогателя Nemucod.

Во всех своих вариациях Kovter сохраняет и свои старые возможности, в том числе прослушивание трафика пользователей и похищение персональной информации. С каждой новой вариацией его становится труднее обнаруживать. В настоящее время Kovter претерпел значительные изменения как в целях, так и в методах, которые он теперь использует.

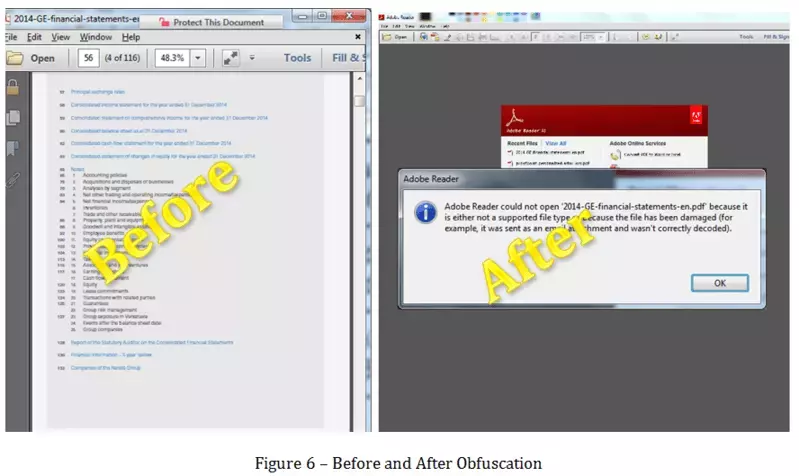

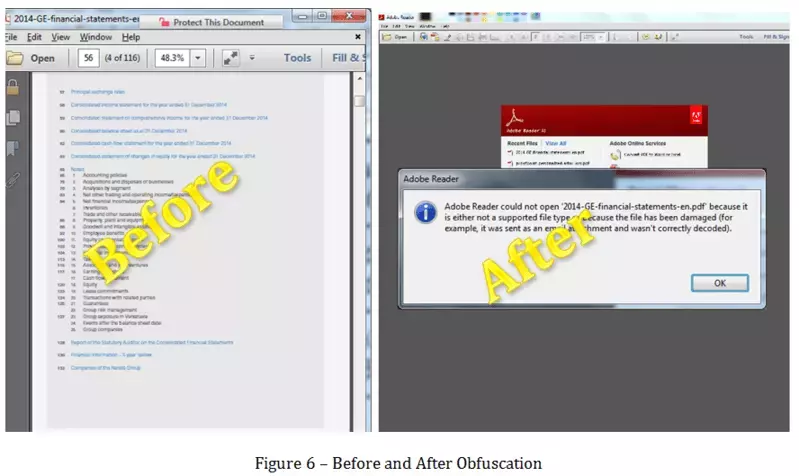

Использование метода Kovter — это самый быстрый способ для хакеров, чтобы делать быстрые деньги на зараженных системах. Конечно, Kovter пока не может конкурировать с TeslaCrypt или Locky. В качестве вымогателя он выбирает несколько иной подход, чем у других вымогателей, вкладывая гораздо больше усилий в быстрое получение выкупа, а не в само шифрование. Обфусцируя только первую часть файла, Kovter наскоро "шифрует" большинство файлов, которые находит интересными (текстовые документы, презентации, архивы и пр.), добавляя расширение .crypted . Из-за того, что первые байты файла зашифрованы, вы не сможете открыть файл, как обычно (см. Рис.1-2 ниже). Но ключ шифрования у него не отсылается на C&C-сервер, а хранится локально на инфицированном устройстве, потому доступ к зашифрованным файлам относительно легко восстановить.

Рис.1. Открытый PDF-файл до и после обфускации

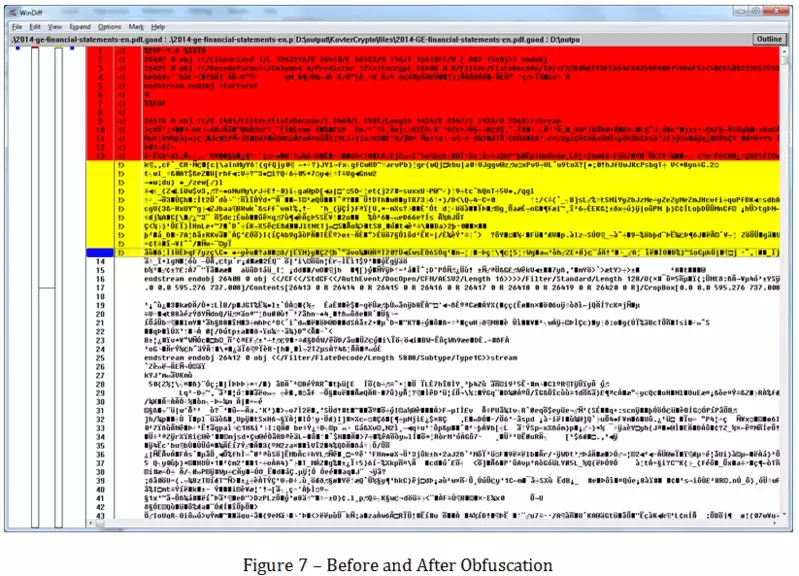

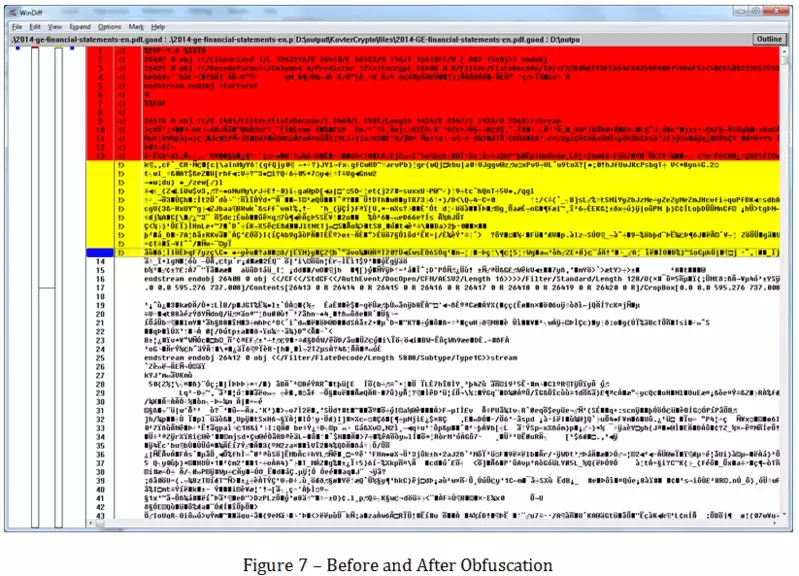

При использовании средства WinDiff для сравнения текста становится видно, что только начало файла было изменено.

Рис.2. Файл до и после обфускации

Красная часть на скриншоте является исходным файлом, желтая — обфусцированным. Далее файлы одинаковы.

Подробности используемого Kovter метода вымогательства см. в блоге исследователей. Здесь следует добавить только то, что этот метод не вызывает подозрений у программ защиты. Во всяком случае пока.

Исследователи компании CheckPoint сообщили о появлении новой версии трояна Kovter, который обзавелся функционалом шифрования файлов.

В течение 2013 года Kovter выступал в качестве "полицейского-вымогателя" (Police Ransomware), для чего использовался полиморфный исполняемый файл, осуществлявший постоянный мониторинг действий пользователя на заражённом ПК, чтобы в случае загрузки пользователем каких-либо файлов, выдать "штраф" "нарушителю" закона. В 2014-2015 Kovter отличился в кликфрод-атаках с мошеннической рекламой и фиктивными объявлениями, также использовались язвимости в Adobe Flash Player и Internet Explorer, чтобы сохранить другие вредоносные программы на ПК потерпевших. В том же 2015 Kovter стал программой-невидимкой, использующей исполняемые файлы Windows, хотя деятельность велась в том же направлении — кликфрод и Scareware. За несколько месяцев 2016 года Kovter также отличился как спутник Ransomware, потому упоминался мною в посте от 25 марта, всвязи с деятельностью криптовымогателя Nemucod.

Во всех своих вариациях Kovter сохраняет и свои старые возможности, в том числе прослушивание трафика пользователей и похищение персональной информации. С каждой новой вариацией его становится труднее обнаруживать. В настоящее время Kovter претерпел значительные изменения как в целях, так и в методах, которые он теперь использует.

Использование метода Kovter — это самый быстрый способ для хакеров, чтобы делать быстрые деньги на зараженных системах. Конечно, Kovter пока не может конкурировать с TeslaCrypt или Locky. В качестве вымогателя он выбирает несколько иной подход, чем у других вымогателей, вкладывая гораздо больше усилий в быстрое получение выкупа, а не в само шифрование. Обфусцируя только первую часть файла, Kovter наскоро "шифрует" большинство файлов, которые находит интересными (текстовые документы, презентации, архивы и пр.), добавляя расширение .crypted . Из-за того, что первые байты файла зашифрованы, вы не сможете открыть файл, как обычно (см. Рис.1-2 ниже). Но ключ шифрования у него не отсылается на C&C-сервер, а хранится локально на инфицированном устройстве, потому доступ к зашифрованным файлам относительно легко восстановить.

Рис.1. Открытый PDF-файл до и после обфускации

При использовании средства WinDiff для сравнения текста становится видно, что только начало файла было изменено.

Рис.2. Файл до и после обфускации

Красная часть на скриншоте является исходным файлом, желтая — обфусцированным. Далее файлы одинаковы.

Подробности используемого Kovter метода вымогательства см. в блоге исследователей. Здесь следует добавить только то, что этот метод не вызывает подозрений у программ защиты. Во всяком случае пока.