SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Шифровальщик-вымогатель 7ev3n: Технология работы вымогателя

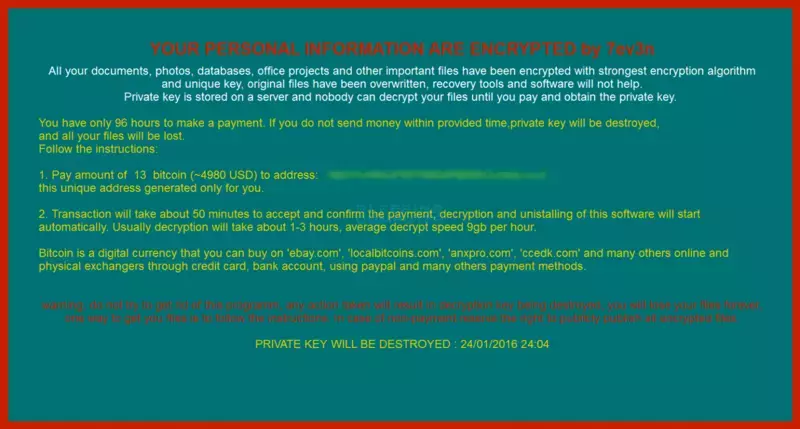

Замечен новый вид вымогательского ПО под названием 7ev3n, который шифрует данные пользователей и требует 13 Bitcoin за расшифровку. Данная вымогательская инфекция пока не получила широкого распространения и замечены лишь единичные случаи.

Как удалось выяснить специалистам, вредонос 7ev3n требованием выкупа не ограничивается и выступает еще как вредитель системы. Например, он изменяет различные параметры системы и параметры загрузки таким образом, чтобы клавиши и параметры восстановления системы были отключены, а также обходит экран UAC, что позволяет шифровальщику действовать в систему в обход контроля учетных записей.

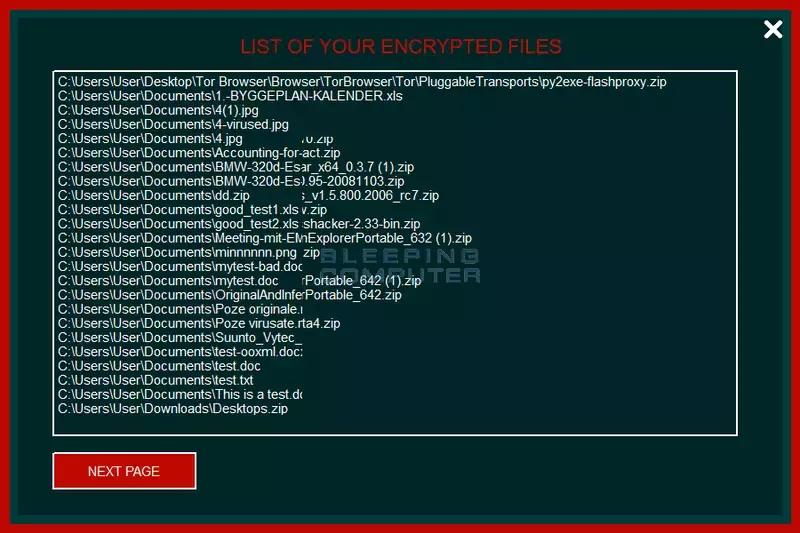

Захватив компьютер, вымогатель 7ev3n сканирует все буквы, которые соответствуют определённым расширениям файлов и, найдя совпадение, переименовывает файлы в папках согласно цифровому порядку, добавляя к ним расширение .R5A. Например, если папка содержит 25 файлов разных данных, то вымогатель будет шифровать и переименовать все файлы в 1.R5A, 2.R5A, 3.R5A ... 25.R5A.

Список файловых расширений, подвергающихся шифрованию 7ev3n :

dbf, arw, txt, doc, docm, docx, zip, rar, xlsx, xlsb, xlsm, pdf, jpg, jpe, jpeg, sql, mdf, accdb, mdb, odb, odm, odp, ods

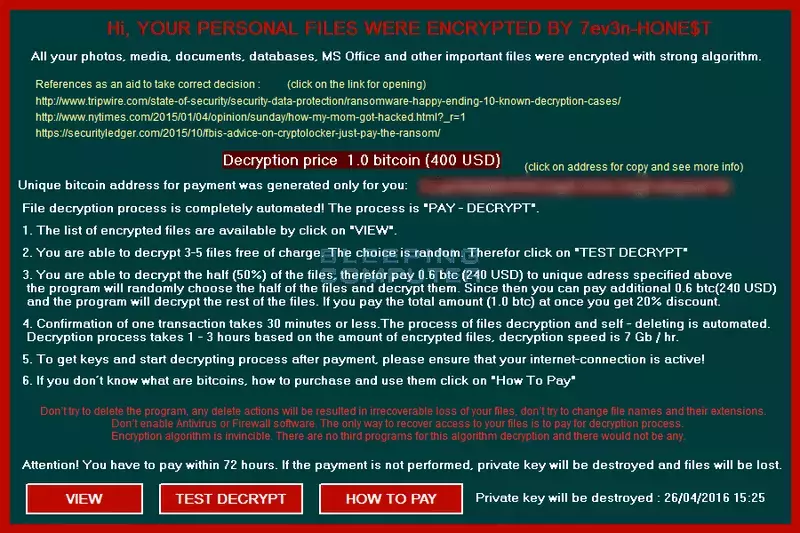

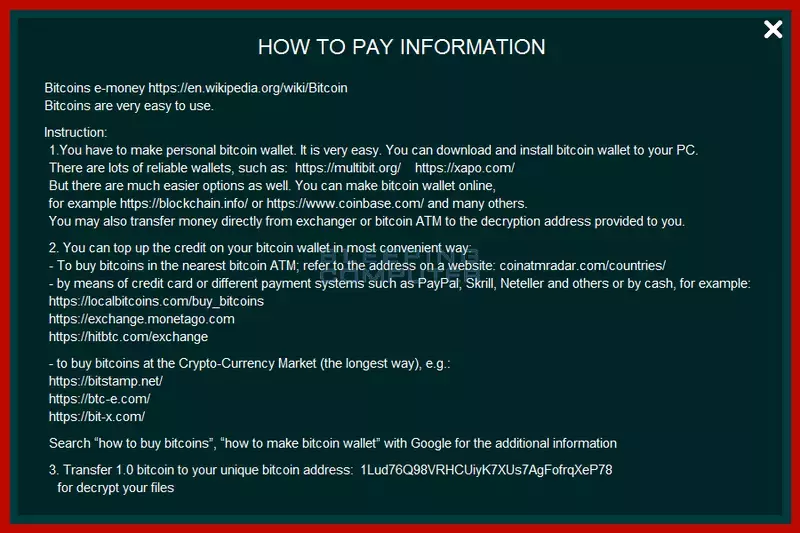

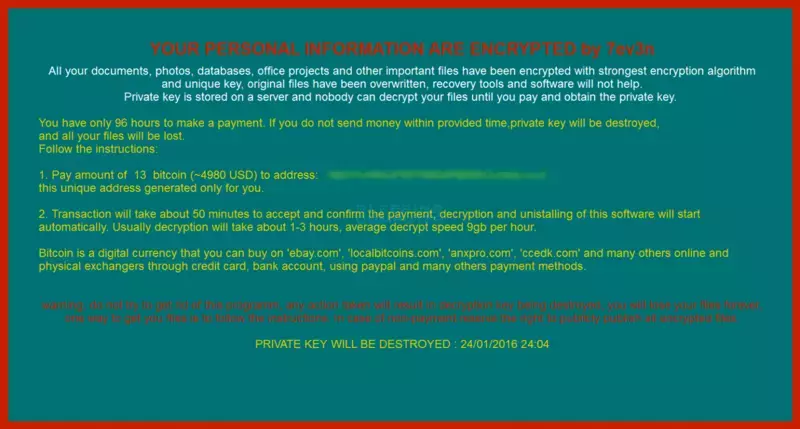

Закончив шифрования данных, 7ev3n отображает окно с требованием выкупа в 13 Bitcoin и указанием Bitcoin-адреса, на который нужно отправить этот выкуп.

По закреплению вымогателя в системе также будут установлены специальные файлы в папке %%LocalAppData.

Вот эти файлы:

%LocalAppData%\bcd.bat - пакетный файл с разными BCDedit-командами, отключающих варианты восстановления загрузки системы.

%LocalAppData%\del.bat - пакетный файл-истильщик, зачищающий файлы вымогателя;

%LocalAppData%\system.exe - основной исполняемый файл вымогателя, шифрующий данные и отображающий требование выкупа;

%LocalAppData%\time.e - файл, содержаящий временную отметку с началом инфекции;

%LocalAppData%\uac.exe - исполняемый файл, позволяющий компонентам вымогателя работать с повышенными правами без отображения контроля учетных записей.

После того, как 7ev3n эффективно заблокирует все возможные варианты восстановления, он вносит изменения в реестр, отключающие комбинации клавиш, которые обычно используются для устранения проблем Windows, например, такие как Alt + Tab, переключающие между активными процессами. А также меняет специальное значение в реестре, отключающее клавиши: F1, F10, F3, F4, Enter, Escape, левый Alt, Ctrl, Левый Windows, Num Lock, правый Alt, правый Ctrl, правый Shift, правый Windows и Tab. Это значение реестра показано ниже.

К сожалению, на данный момент нет способа бесплатной расшифровки файлов, но можно восстановить функциональность системы средствами восстановления, которые имеются на установочном диске Windows.

Эти шаги указаны в оригинальной статье на сайте bleepingcomputer.com. Мы не будем на ней останавливаться, т.к. к нашей теме это не относится.

Замечен новый вид вымогательского ПО под названием 7ev3n, который шифрует данные пользователей и требует 13 Bitcoin за расшифровку. Данная вымогательская инфекция пока не получила широкого распространения и замечены лишь единичные случаи.

Как удалось выяснить специалистам, вредонос 7ev3n требованием выкупа не ограничивается и выступает еще как вредитель системы. Например, он изменяет различные параметры системы и параметры загрузки таким образом, чтобы клавиши и параметры восстановления системы были отключены, а также обходит экран UAC, что позволяет шифровальщику действовать в систему в обход контроля учетных записей.

Захватив компьютер, вымогатель 7ev3n сканирует все буквы, которые соответствуют определённым расширениям файлов и, найдя совпадение, переименовывает файлы в папках согласно цифровому порядку, добавляя к ним расширение .R5A. Например, если папка содержит 25 файлов разных данных, то вымогатель будет шифровать и переименовать все файлы в 1.R5A, 2.R5A, 3.R5A ... 25.R5A.

Список файловых расширений, подвергающихся шифрованию 7ev3n :

dbf, arw, txt, doc, docm, docx, zip, rar, xlsx, xlsb, xlsm, pdf, jpg, jpe, jpeg, sql, mdf, accdb, mdb, odb, odm, odp, ods

Закончив шифрования данных, 7ev3n отображает окно с требованием выкупа в 13 Bitcoin и указанием Bitcoin-адреса, на который нужно отправить этот выкуп.

По закреплению вымогателя в системе также будут установлены специальные файлы в папке %%LocalAppData.

Вот эти файлы:

%LocalAppData%\bcd.bat - пакетный файл с разными BCDedit-командами, отключающих варианты восстановления загрузки системы.

%LocalAppData%\del.bat - пакетный файл-истильщик, зачищающий файлы вымогателя;

%LocalAppData%\system.exe - основной исполняемый файл вымогателя, шифрующий данные и отображающий требование выкупа;

%LocalAppData%\time.e - файл, содержаящий временную отметку с началом инфекции;

%LocalAppData%\uac.exe - исполняемый файл, позволяющий компонентам вымогателя работать с повышенными правами без отображения контроля учетных записей.

После того, как 7ev3n эффективно заблокирует все возможные варианты восстановления, он вносит изменения в реестр, отключающие комбинации клавиш, которые обычно используются для устранения проблем Windows, например, такие как Alt + Tab, переключающие между активными процессами. А также меняет специальное значение в реестре, отключающее клавиши: F1, F10, F3, F4, Enter, Escape, левый Alt, Ctrl, Левый Windows, Num Lock, правый Alt, правый Ctrl, правый Shift, правый Windows и Tab. Это значение реестра показано ниже.

Наконец, чтобы сделать жизнь пользователя-жертвы ещё сложнее, чем она уже есть, он создает задачу Windows, которая выполняет эти команды каждый раз, когда вы входите в систему.HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Keyboard Layout" "Scancode Map" = "00000000 00000000 17000000 00003800 000038e0 00005be0 00005ce0 00003600 00001d00 00001de000000f000000010000001c0000003e0000003b00000044000000450000003d0000005de000000000"

К сожалению, на данный момент нет способа бесплатной расшифровки файлов, но можно восстановить функциональность системы средствами восстановления, которые имеются на установочном диске Windows.

Эти шаги указаны в оригинальной статье на сайте bleepingcomputer.com. Мы не будем на ней останавливаться, т.к. к нашей теме это не относится.