SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

ShinoLocker Ransomware Simulator

ShinoLocker Ransomware, представленный в рамках презентации на Black Hat 2016, создан, по словам его создателя Шота Шиноги (ИБ-исследователь из Японии), для пен-тестинга и изучения работы шифровальщиков-вымогателей.

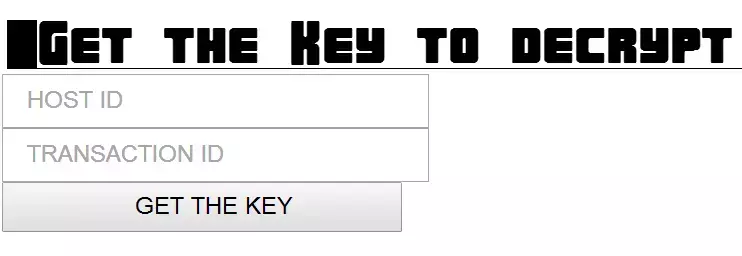

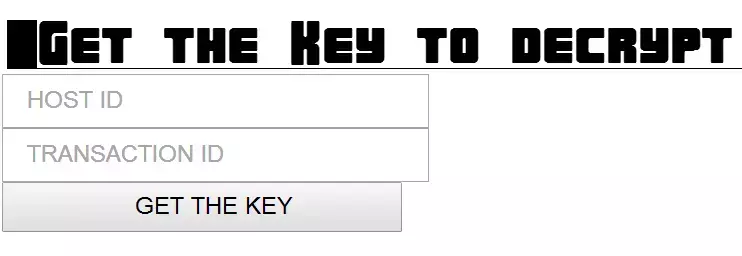

Разница между ShinoLocker и реальным Ramsomware в том, что ShinoLocker не просит реальный денежный выкуп и вам не придется платить деньги, чтобы получить ключ дешифрования. Ключ выдается "жертве" сразу же, через специальную форму на официальном сайте, чтобы дешифровать файлы без какого-либо ущерба. Нужно скопировать HOST ID и TRANSACTION ID, вставить в форму "Get the Key to Decrypt" и нажать кнопку "GET THE KEY".

Поставляется в виде готового решения ShinoLocker и "сборки под себя" ShinoBuilder.

Что делает ShinoLocker Ransomware-симулятор?

- Получает крипто-ключ c C&C-сервера (онлайн).

- Сканирует ПК для поиска файлов с заданными расширениями (по умолчанию: bmp, jpg, jpeg, png, wmv, avi, mov, mp4, mp3, wav, ppt, pptx, doc, docx, xls, xlsx, docx).

- Шифрует файлы с помощью AES-128.

- Запрашивает ключ дешифрования.

- Дешифрует зашифрованные файлы.

- Удаляет самого себя.

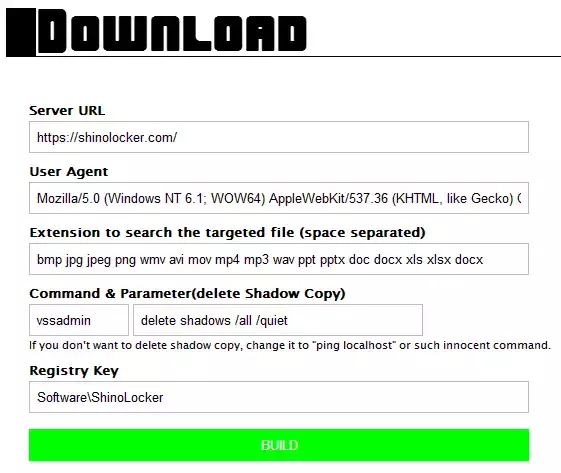

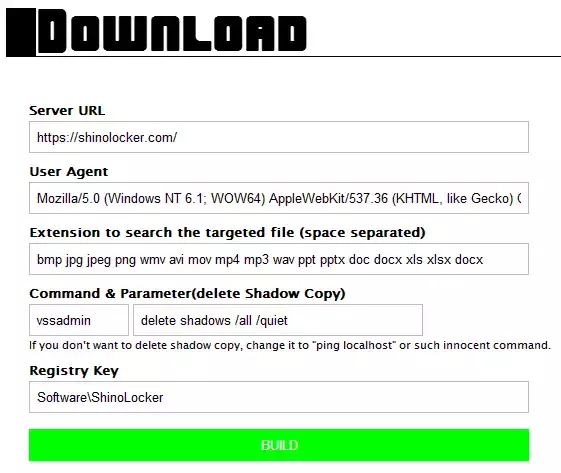

ShinoBuilder "под себя" собирается онлайн. Желающие испытать свою систему могут выбрать или отменить некоторые опции. Например, выбрать расширения шифруемых файлов, или отменить возможность удаления теневых копий файлов, и нажать зелёную кнопку BUILD, чтобы получить готовый вариант ShinoBuilder-а. Для начального пен-тестинга желателен умолчательный вариант.

Любые тесты желательно проводить на системах, где важные файлы убраны на внешний носитель, который к тому же отсоединен от ПК. Или на свежеустановленной системе, где нет никаких важных файлов ни на одном из дисков. Можно просто накидать разные копии картинок и документов, чтобы потом увидеть, что с ними будет после шифрования.

В принципе, достаточно просто просмотреть видеоролик и не проводить собственного теста. Итак всё наглядно и поучительно.

Официальное обучающее видео разработчика:

Официальный сайт проекта: указан под этим видео на Youtube.

ShinoLocker Ransomware, представленный в рамках презентации на Black Hat 2016, создан, по словам его создателя Шота Шиноги (ИБ-исследователь из Японии), для пен-тестинга и изучения работы шифровальщиков-вымогателей.

Разница между ShinoLocker и реальным Ramsomware в том, что ShinoLocker не просит реальный денежный выкуп и вам не придется платить деньги, чтобы получить ключ дешифрования. Ключ выдается "жертве" сразу же, через специальную форму на официальном сайте, чтобы дешифровать файлы без какого-либо ущерба. Нужно скопировать HOST ID и TRANSACTION ID, вставить в форму "Get the Key to Decrypt" и нажать кнопку "GET THE KEY".

Поставляется в виде готового решения ShinoLocker и "сборки под себя" ShinoBuilder.

Что делает ShinoLocker Ransomware-симулятор?

- Получает крипто-ключ c C&C-сервера (онлайн).

- Сканирует ПК для поиска файлов с заданными расширениями (по умолчанию: bmp, jpg, jpeg, png, wmv, avi, mov, mp4, mp3, wav, ppt, pptx, doc, docx, xls, xlsx, docx).

- Шифрует файлы с помощью AES-128.

- Запрашивает ключ дешифрования.

- Дешифрует зашифрованные файлы.

- Удаляет самого себя.

ShinoBuilder "под себя" собирается онлайн. Желающие испытать свою систему могут выбрать или отменить некоторые опции. Например, выбрать расширения шифруемых файлов, или отменить возможность удаления теневых копий файлов, и нажать зелёную кнопку BUILD, чтобы получить готовый вариант ShinoBuilder-а. Для начального пен-тестинга желателен умолчательный вариант.

Любые тесты желательно проводить на системах, где важные файлы убраны на внешний носитель, который к тому же отсоединен от ПК. Или на свежеустановленной системе, где нет никаких важных файлов ни на одном из дисков. Можно просто накидать разные копии картинок и документов, чтобы потом увидеть, что с ними будет после шифрования.

В принципе, достаточно просто просмотреть видеоролик и не проводить собственного теста. Итак всё наглядно и поучительно.

Официальное обучающее видео разработчика:

Официальный сайт проекта: указан под этим видео на Youtube.