SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Шифровальщик-вымогатель Samas (SamSam): ФБР просит помощи

ФБР США обратилось к экспертам в сфере информационной безопасности с просьбой оказать содействие в расследовании деятельности нового вымогательского ПО Ransom: MSIL/Samas.A, или SamSam, известного ФБР с февраля этого года. Как сообщает информагентство Reuters со ссылкой на конфиденциальное уведомление ведомства, главная особенность вредоноса заключается в возможности шифрования данных на всех компьютерах в сети.

Рис.1. Схема последовательности атаки (реконструкция сделана SNS-amigo)

Удалённые взломщики используют хакерский инструмент JexBoss для автоматического обнаружения уязвимых систем с устаревшими версиями JBOSS и последующего запуска атаки для удалённой установки вымогателей Samas на компьютеры жертв.

ФБР в конфиденциальном уведомлении предоставило список технических индикаторов, чтобы помочь компаниям определить, стали они или нет жертвами такого нападения. Секретность уведомления определена масштабом и секторами атак: в основном наиболее пострадавшими от вымогателей являются сфера здравоохранения и правоохранительные органы.

SamSam запускает на скомпрометированной машине процесс samsam.exe и приступает к шифрованию, используя комбинацию AES-256 (CBC) + RSA-2096. Скрывать его активность в системе вирусописатели не стали. SamSam не использует упаковщик и не способен обнаружить отладчик. Работает автономно, но прекращает шифрование, если версия Windows ниже Vista, из-за проблем с совместимостью.

К зашифрованным файлам вредонос добавляет расширение .encryptedRSA. Например, файл Help.txt станет Help.txt.encryptedRSA

Список целевых расширений вымогателя SamSam:

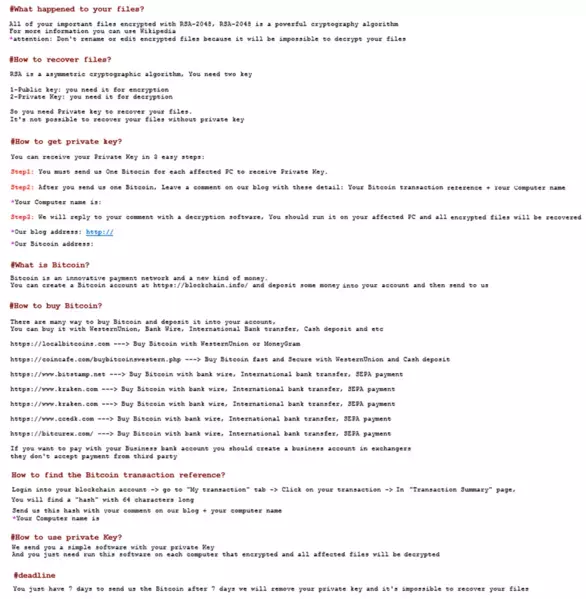

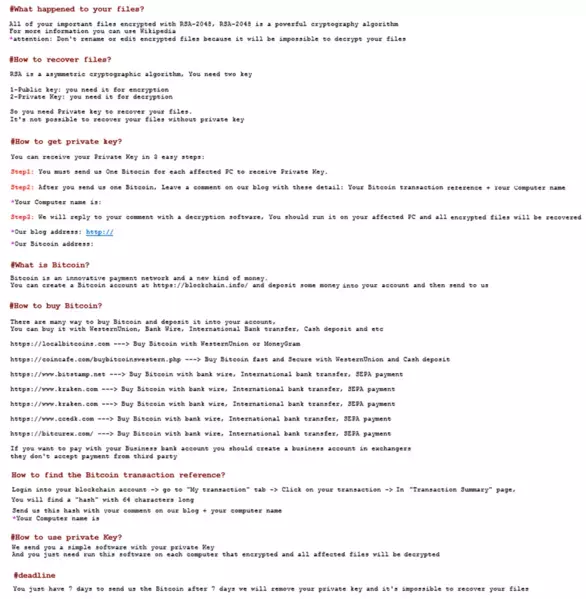

Затем он создает файл вымогательскую записку HELP_DECRYPT_YOUR_FILES.html во всех папках, где есть зашифрованные файлы, а также на Рабочем столе. Этот HTML-файл содержит инструкции о том, как расшифровать файлы и заплатить выкуп стоимость в 1 биткоин:

Рис.2. HTML-файл с пояснениями и требованиями вымогателя (реконструкция сделана SNS-amigo)

Текстовая версия начинается словами:

Trojan:MSIL/Samas.A обычно принимает имя delfiletype.exe или sqlsrvtmg1.exe. Один из bat-файлов, детектируемый как Trojan:Bat/Samas.B удаляет теневые копии файлов жертвы при помощи инструмента Vssadmin.exe.

По окончании шифрования компонент вредоноса del.exe производит автоматиескую зачистку следов присутствия вредоноса в системе.

Рис.3. Географическое распространение MSIL/Samas.A

Дополнение спустя неделю

Вымогательское ПО SamSam (Samas) продолжает атаку на медицинские учреждения. В отличие от традиционных шифровальщиков, полагающихся на легкомыслие индивидуального пользователя, данный зловред раздается на Windows-системы посредством эксплуатации уязвимостей в непропатченных серверах JBoss. Затем устанавливает веб-шелл, идентифицирует другие подключенные к сети системы и внедряет вымогателя SamSam для осуществления шифрования файлов на устройствах сети.

Спустя некоторое время после публикации новости, распространители Samsam подняли планку, теперь они требуют выкуп в 1,5-1,7 биткоина на зараженной системе, или 22 биткоинов за расшифровку файлов всех зараженных компьютеров сети. Malware-аналитики проконтролировали несколько кошельков Bitcoin, связанных с этими атаками, и заметили, что на них поступили выплаты в сотни тысяч долларов.

ФБР США обратилось к экспертам в сфере информационной безопасности с просьбой оказать содействие в расследовании деятельности нового вымогательского ПО Ransom: MSIL/Samas.A, или SamSam, известного ФБР с февраля этого года. Как сообщает информагентство Reuters со ссылкой на конфиденциальное уведомление ведомства, главная особенность вредоноса заключается в возможности шифрования данных на всех компьютерах в сети.

Рис.1. Схема последовательности атаки (реконструкция сделана SNS-amigo)

Удалённые взломщики используют хакерский инструмент JexBoss для автоматического обнаружения уязвимых систем с устаревшими версиями JBOSS и последующего запуска атаки для удалённой установки вымогателей Samas на компьютеры жертв.

ФБР в конфиденциальном уведомлении предоставило список технических индикаторов, чтобы помочь компаниям определить, стали они или нет жертвами такого нападения. Секретность уведомления определена масштабом и секторами атак: в основном наиболее пострадавшими от вымогателей являются сфера здравоохранения и правоохранительные органы.

SamSam запускает на скомпрометированной машине процесс samsam.exe и приступает к шифрованию, используя комбинацию AES-256 (CBC) + RSA-2096. Скрывать его активность в системе вирусописатели не стали. SamSam не использует упаковщик и не способен обнаружить отладчик. Работает автономно, но прекращает шифрование, если версия Windows ниже Vista, из-за проблем с совместимостью.

К зашифрованным файлам вредонос добавляет расширение .encryptedRSA. Например, файл Help.txt станет Help.txt.encryptedRSA

Список целевых расширений вымогателя SamSam:

.3dm .3ds .3fr .3g2 .3gp .3pr .7z .ab4 .accdb .accde .accdr .accdt .ach .acr .act .adb .ads .agdl .ai .ait .al .apj .arw .asf .asm .asp .aspx .asx .avi .awg .back .backup .backupdb .bak .bank .bay .bdb .bgt .bik .bkf .bkp .blend .bpw .c .cdf .cdr .cdr3 .cdr4 .cdr5 .cdr6 .cdrw .cdx .ce1 .ce2 .cer .cfp .cgm .cib .class .cls .cmt .cpi .cpp .cr2 .craw .crt .crw .cs .csh .csl .csv .dac .db .db3 .dbf .db-journal .dbx .dc2 .dcr .dcs .ddd .ddoc .ddrw .dds .der .des .design .dgc .djvu .dng .doc .docm .docx .dot .dotm .dotx .drf .drw .dtd .dwg .dxb .dxf .dxg .eml .eps .erbsql .erf .exf .fdb .ffd .fff .fh .fhd .fla .flac .flv .fmb .fpx .fxg .gray .grey .gry .h .hbk .hpp .htm .html .ibank .ibd .ibz .idx .iif .iiq .incpas .indd .jar .java .jpe .jpeg .jpg .jsp .kbx .kc2 .kdbx .kdc .key .kpdx .lua .m .m4v .max .mdb .mdc .mdf .mef .mfw .mmw .moneywell .mos .mov .mp3 .mp4 .mpg .mrw .msg .myd .nd .ndd .nef .nk2 .nop .nrw .ns2 .ns3 .ns4 .nsd .nsf .nsg .nsh .nwb .nx2 .nxl .nyf .oab .obj .odb .odc .odf .odg .odm .odp .ods .odt .oil .orf .ost .otg .oth .otp .ots .ott .p12 .p7b.p7c .pab .pages .pas .pat .pbl .pcd .pct .pdb .pdd .pdf .pef .pem .pfx .php .php5 .phtml .pl .plc .png .pot .potm .potx .ppam .pps .ppsm .ppsx .ppt .pptm .pptx .prf .ps .psafe3 .psd .pspimage .pst .ptx .py .qba .qbb .qbm .qbr .qbw .qbx .qby .r3d .raf .rar .rat .raw .rdb .rm .rtf .rw2 .rwl .rwz .s3db .sas7bdat .say .sd0 .sda .sdf .sldm .sldx .sql .sqlite .sqlite3 .sqlitedb .sr2 .srf .srt .srw .st4 .st5 .st6 .st7 .st8 .std .sti .stw .stx .svg .swf .sxc .sxd .sxg .sxi .sxi .sxm .sxw .tex .tga .thm .tib .tif .tlg .txt .vob .wallet .war .wav .wb2 .wmv .wpd .wps .x11 .x3f .xis .xla .xlam .xlk .xlm .xlr .xls .xlsb .xlsm .xlsx .xlt .xltm .xltx .xlw .xml .ycbcra .yuv .zip

Затем он создает файл вымогательскую записку HELP_DECRYPT_YOUR_FILES.html во всех папках, где есть зашифрованные файлы, а также на Рабочем столе. Этот HTML-файл содержит инструкции о том, как расшифровать файлы и заплатить выкуп стоимость в 1 биткоин:

Рис.2. HTML-файл с пояснениями и требованиями вымогателя (реконструкция сделана SNS-amigo)

Текстовая версия начинается словами:

Перевод:All of your important files encrypted vith RSA-2045, RSA-2042 is a poverful cryptography algorithm.

For more information you can use Wikipedia.

Attention: Don't rename or edit encrypted files because it will be impossible to decrypt your files...

Все ваши важные файлы зашифрованы мощным алгоритмом шифрования RSA-2045, RSA-2042.

Для информации используйте Wikipedia.

Внимание: Не переименовывайте, не редактируйте зашифрованные файлы, т.к. их потом нельзя будет расшифровать...

Trojan:MSIL/Samas.A обычно принимает имя delfiletype.exe или sqlsrvtmg1.exe. Один из bat-файлов, детектируемый как Trojan:Bat/Samas.B удаляет теневые копии файлов жертвы при помощи инструмента Vssadmin.exe.

По окончании шифрования компонент вредоноса del.exe производит автоматиескую зачистку следов присутствия вредоноса в системе.

Рис.3. Географическое распространение MSIL/Samas.A

Дополнение спустя неделю

Вымогательское ПО SamSam (Samas) продолжает атаку на медицинские учреждения. В отличие от традиционных шифровальщиков, полагающихся на легкомыслие индивидуального пользователя, данный зловред раздается на Windows-системы посредством эксплуатации уязвимостей в непропатченных серверах JBoss. Затем устанавливает веб-шелл, идентифицирует другие подключенные к сети системы и внедряет вымогателя SamSam для осуществления шифрования файлов на устройствах сети.

Спустя некоторое время после публикации новости, распространители Samsam подняли планку, теперь они требуют выкуп в 1,5-1,7 биткоина на зараженной системе, или 22 биткоинов за расшифровку файлов всех зараженных компьютеров сети. Malware-аналитики проконтролировали несколько кошельков Bitcoin, связанных с этими атаками, и заметили, что на них поступили выплаты в сотни тысяч долларов.