SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Шифровальщик-вымогатель PadCrypt: Технология работы,

или Шифровальщик с чатом поддержки

Нежданно-негаданно появился PadCrypt — новый шифровальщик, основанный на старой версии CryptoWall. К нему прикрутили встроенный чат "поддержки", через который можно оперативно связаться со злоумышленниками, а также файл unistl.exe, вроде как деинсталлятор.

Предполагается, что основной канал распространения PadCrypt – это вредоносные файлы .pdf, рассылающиеся в письмах по электронной почте и скрывающиеся в архиве под именем DPD_11394029384.pdf.scr. Если открыть такой файл, то PadCrypt начинает шифровку файлов пользователя и удаляет бэкапы, чтобы нельзя было восстановить данные, используя программы для восстановления. После установки PadCrypt, деинсталлятор расположится в директории %AppData%\PadCrypt\unistl.exe. Рано радоваться! После запуска деинсталлятор удаляет только уведомления с требованием выкупа и сам вредонос, а файлы по-прежнему остаются зашифрованными.

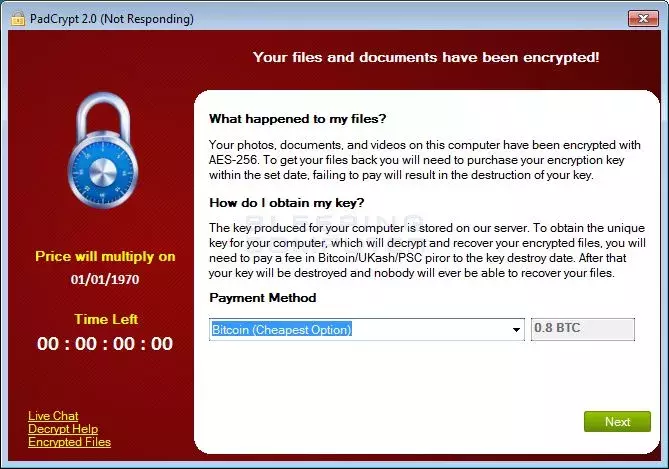

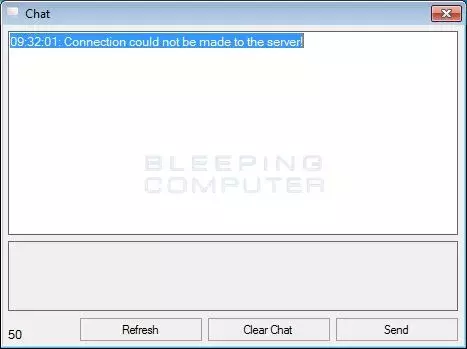

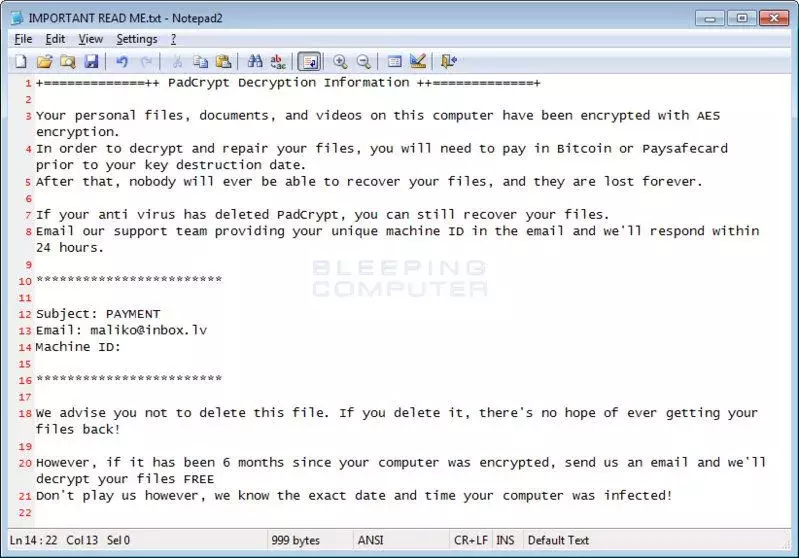

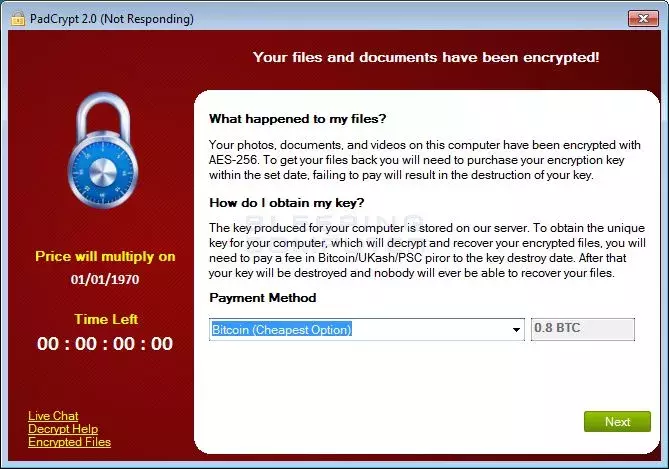

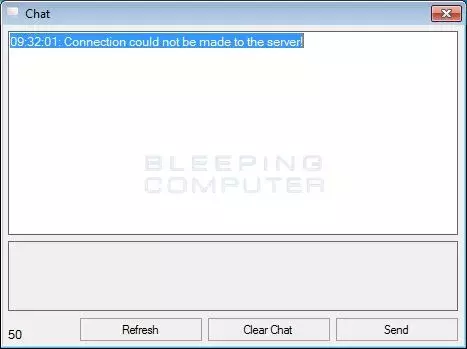

Шифровальщик оставляет текстовые и HTML-послания IMPORTANT READ ME.txt с требованием выкупа на всех логических дисках и во всех директориях с зашифрованными данными, а также показывает пользователю окно с требование выкупа, который они оценили в 0,8 биткоина (около $327, €290 или 25824 рубля по текущему курсу). В этом же окне слева снизу есть опция LiveChat, кликнув по которой можно открыть окно чата и отправить сообщение разработчикам-вымогателям. Их ответ, видимо, будет показан в этом же окне. К сожалению, исследователям не удалось пообЧаться с вымогателями с его помощью, т.к. C&C-серверы операторов вредоноса пока не функционируют. // То ли рано обнаружили, то ли еще недоработали.

Исследователи считают, что авторы шифровальщика фанатеют от CryptoWall, потому использовали для создания своего детища некий готовый шаблон, а деинсталлятор был сгенерирован автоматически. Потому и сам шифровальщик выглядит несколько недоделанным.

PadCrypt.exe шифрует все файлы независимо от расширения. При шифровании файлов его целями являются следующие папки:

Потом он начинает сканировать диск C: и зашифровывать все файлы, которые не расположены в следующих папках или содержат строки: ProgramData, PerfLogs, Config.Msi, $Recyle.Bin.

Затем PadCrypt пройдётся по всем локальным дискам и зашифрует любые обнаруженные файлы.

Во время работы вредонос также удаляет все теневые копии системы и файлов (Shadow Volume Copies), которые могли бы помочь восстановить данные Recovery-программами, с помощью команды зачистки:

Связанные с PadCrypt файлы:

Связанные с PadCrypt записи реестра:

или Шифровальщик с чатом поддержки

Нежданно-негаданно появился PadCrypt — новый шифровальщик, основанный на старой версии CryptoWall. К нему прикрутили встроенный чат "поддержки", через который можно оперативно связаться со злоумышленниками, а также файл unistl.exe, вроде как деинсталлятор.

Предполагается, что основной канал распространения PadCrypt – это вредоносные файлы .pdf, рассылающиеся в письмах по электронной почте и скрывающиеся в архиве под именем DPD_11394029384.pdf.scr. Если открыть такой файл, то PadCrypt начинает шифровку файлов пользователя и удаляет бэкапы, чтобы нельзя было восстановить данные, используя программы для восстановления. После установки PadCrypt, деинсталлятор расположится в директории %AppData%\PadCrypt\unistl.exe. Рано радоваться! После запуска деинсталлятор удаляет только уведомления с требованием выкупа и сам вредонос, а файлы по-прежнему остаются зашифрованными.

Шифровальщик оставляет текстовые и HTML-послания IMPORTANT READ ME.txt с требованием выкупа на всех логических дисках и во всех директориях с зашифрованными данными, а также показывает пользователю окно с требование выкупа, который они оценили в 0,8 биткоина (около $327, €290 или 25824 рубля по текущему курсу). В этом же окне слева снизу есть опция LiveChat, кликнув по которой можно открыть окно чата и отправить сообщение разработчикам-вымогателям. Их ответ, видимо, будет показан в этом же окне. К сожалению, исследователям не удалось пообЧаться с вымогателями с его помощью, т.к. C&C-серверы операторов вредоноса пока не функционируют. // То ли рано обнаружили, то ли еще недоработали.

Исследователи считают, что авторы шифровальщика фанатеют от CryptoWall, потому использовали для создания своего детища некий готовый шаблон, а деинсталлятор был сгенерирован автоматически. Потому и сам шифровальщик выглядит несколько недоделанным.

PadCrypt.exe шифрует все файлы независимо от расширения. При шифровании файлов его целями являются следующие папки:

Код:

C:\Users\[login_name]\Downloads

C:\Users\[login_name]\Documents

C:\Users\[login_name]\Pictures

C:\Users\[login_name]\Потом он начинает сканировать диск C: и зашифровывать все файлы, которые не расположены в следующих папках или содержат строки: ProgramData, PerfLogs, Config.Msi, $Recyle.Bin.

Затем PadCrypt пройдётся по всем локальным дискам и зашифрует любые обнаруженные файлы.

Во время работы вредонос также удаляет все теневые копии системы и файлов (Shadow Volume Copies), которые могли бы помочь восстановить данные Recovery-программами, с помощью команды зачистки:

Код:

vssadmin delete shadows /for=z: /all /quietСвязанные с PadCrypt файлы:

Код:

%Desktop%\IMPORTANT READ ME.txt

%AppData%\PadCrypt\unistl.exe

%AppData%\PadCrypt\decrypted_files.dat

%AppData%\PadCrypt\File Decrypt Help.html

%AppData%\PadCrypt\PadCrypt.exe

%AppData%\PadCrypt\Files.txtСвязанные с PadCrypt записи реестра:

Код:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run "PadCrypt" = "%AppData%\PadCrypt\PadCrypt.exe"

HKEY_CURRENT_USER\Control Panel\Desktop "Wallpaper" = "%AppData%\PadCrypt\Wallpaper.bmp

HKEY_CURRENT_USER\Control Panel\Desktop "WallpaperStyle" = 1

HKEY_CURRENT_USER\Control Panel\Desktop "TileWallpaper" = 0