BlendLog

Разработчик

- Сообщения

- 151

- Реакции

- 187

Пароль на архив: 1478

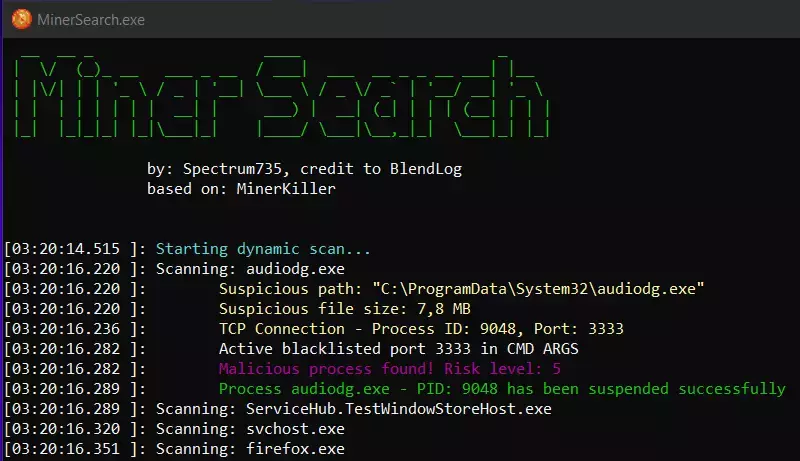

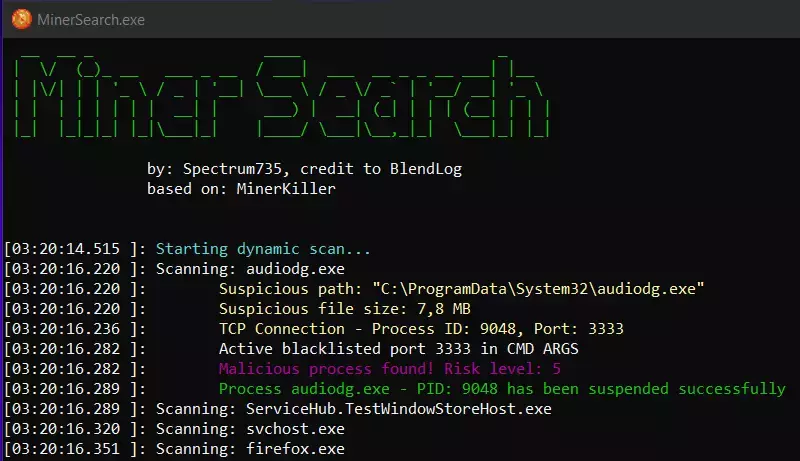

Программа разработанная для поиска и уничтожения скрытых майнеров. Является вспомогательным инструментом для поиска подозрительных файлов, каталогов, процессов и тд. и НЕ является антивирусом.

Ссылка на скачивание → Github MinerSearch

Основан на Miner Killer.

Программа разработанная для поиска и уничтожения скрытых майнеров. Является вспомогательным инструментом для поиска подозрительных файлов, каталогов, процессов и тд. и НЕ является антивирусом.

Ссылка на скачивание → Github MinerSearch

Основан на Miner Killer.

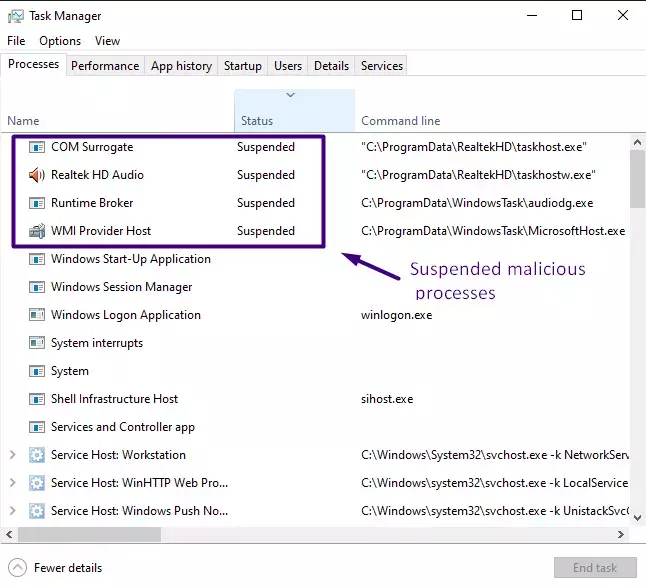

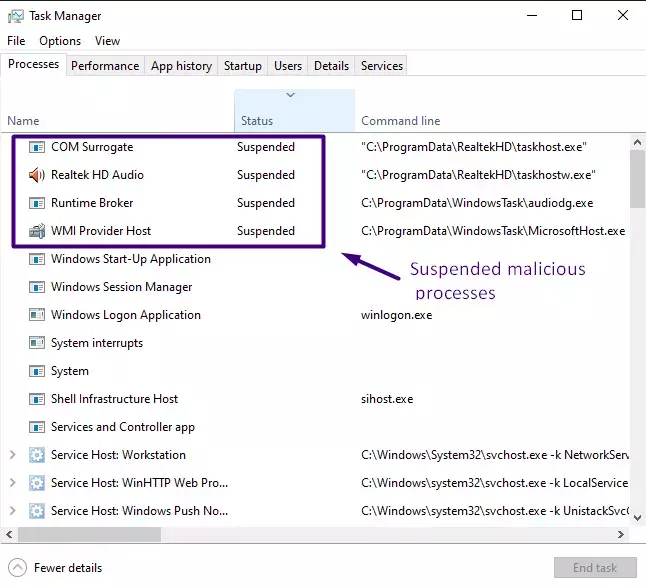

- Улучшен процесс сканирования процессов;

- Добавлено статическое сканирование каталогов;

- Добавлена функция автоматической очистки от вредоносных каталогов;

- Уничтожение вредоносных процессов (в том числе помеченные как критические)

- Сканирование вредоносных ключей реестра...

- Добавлена проверка цифровой подписи файлов

- Добавлены дополнительные разделы сканирования реестра (разделы автозапуска, appinit_dlls)

- Изменён метод ведения логов. Статистика сканирования параллельно записывается в файл в формате MinerSearch_ГГГГММддммсс.log

- Исправлены незначительные недоработки

Последнее редактирование модератором: