SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

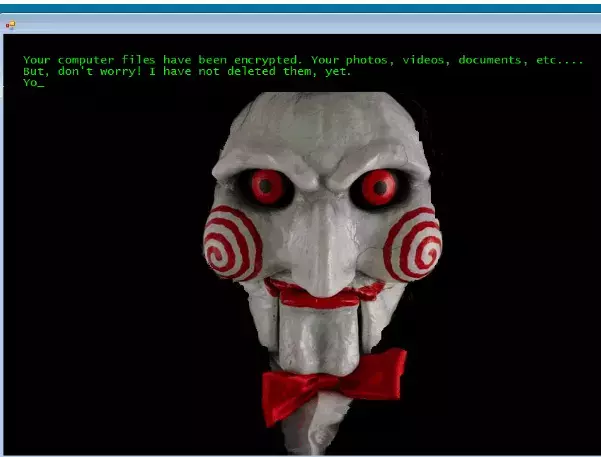

Шифровальщик-вымогатель Jigsaw Ransomware

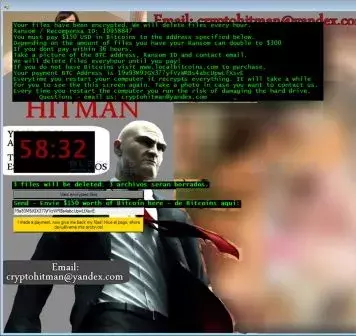

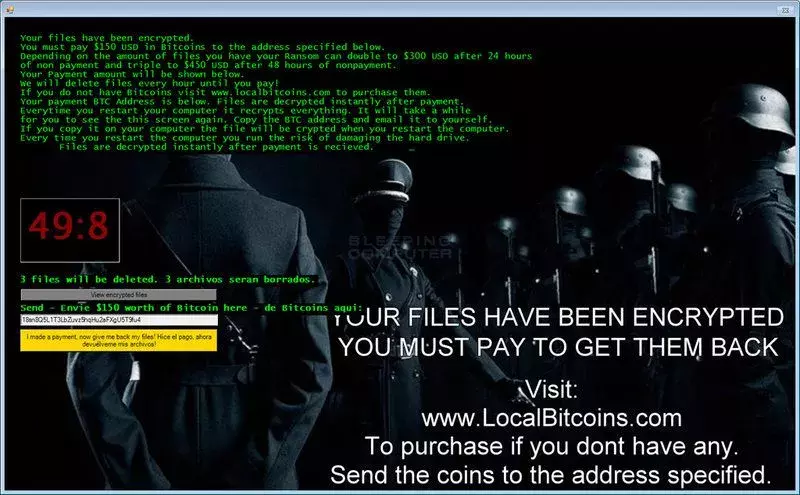

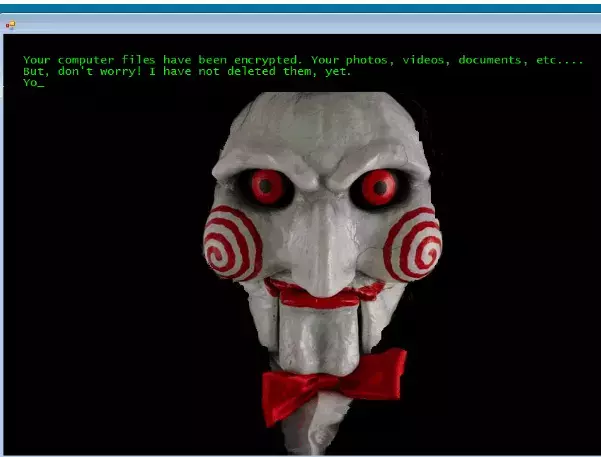

Обнаружен новый вымогатель под названием Jigsaw Ransomware, который зашифровывает файлы жертвы с помощью алгоритма AES-256 и добавляет расширение .fun к именам файлов. Жертва получает записку с требованием выкупа, а на экране показывается изображение "куклы Билли" из фильма "Пила". Вымогатель получил свое название в честь культового персонажа из этого фильма ужасов.

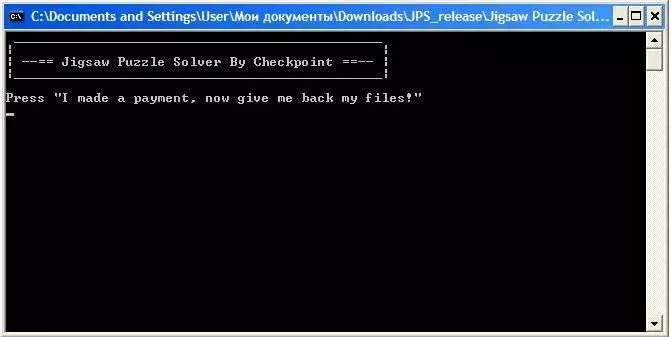

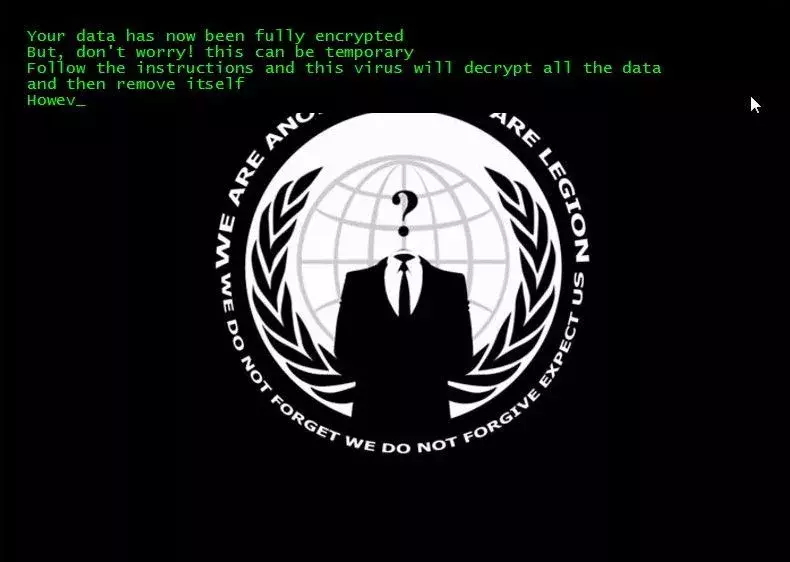

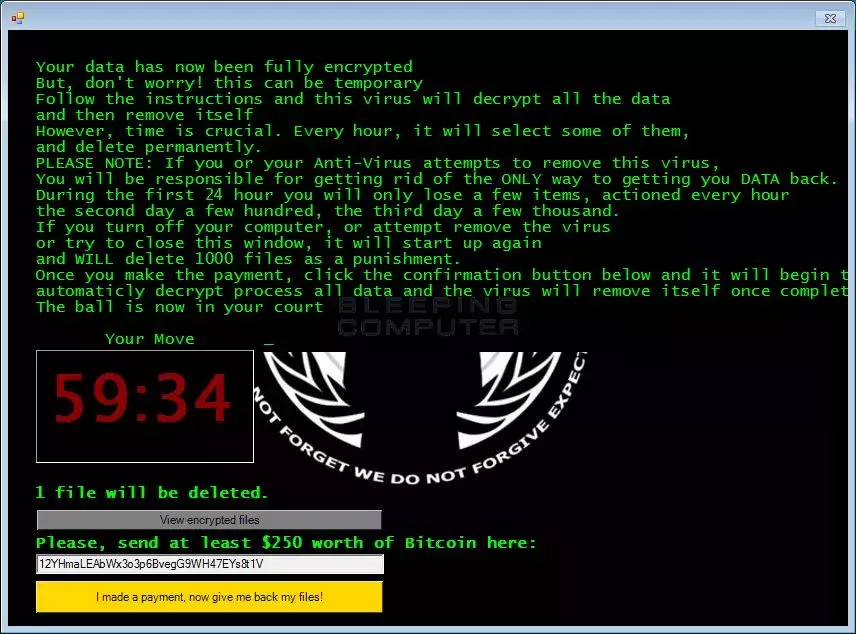

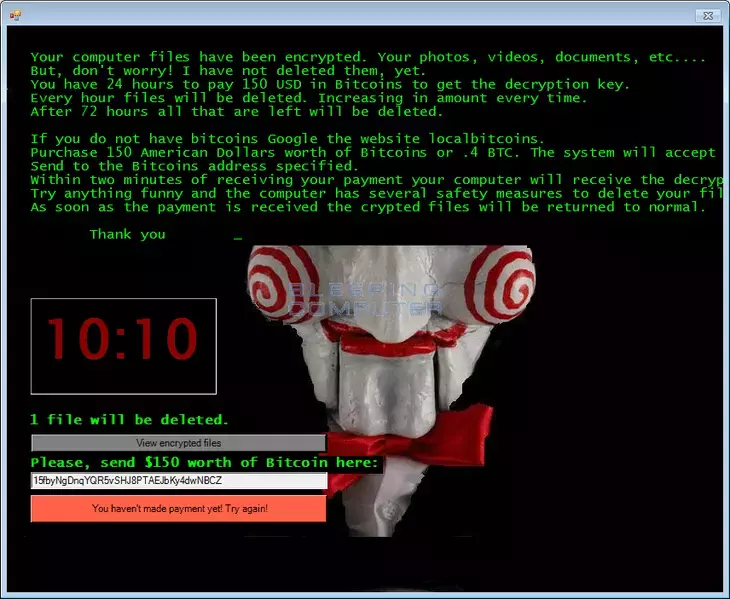

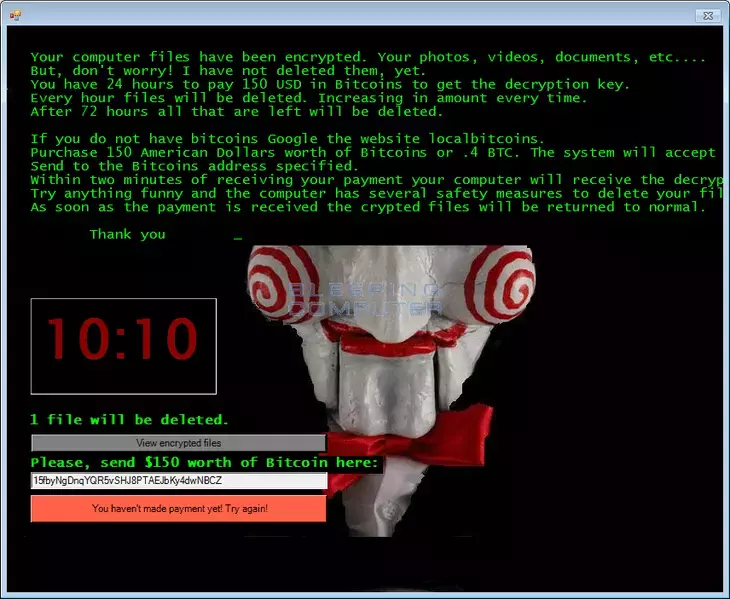

Надпись на экране:

В настоящее время сумма выкупа установлена на уровне $ 150 USD, или 0,4 BTC. Сообщения и изображение призваны запугать пользователя, заставляя заплатить выкуп. Если выкуп не поступает в течении часа, часть файлов удаляется и через час отсчет времени начинается заново. Исследователи выяснили, что удаляется первая тысяча файлов, затем вторая...

Когда Jigsaw запускается в первый раз, то он сканирует диски жертвы для поиска определенных расширений файлов, затем шифрует их с использованием алгоритма AES, и добавляет расширение .fun к имени файла.

При шифровании файлов вредонос:

- добавляет имя файла в список зашифрованных файлов EncryptedFileList, расположенный в %UserProfile%\AppData\Roaming\System32Work\EncryptedFileList.txt ;

- назначает адрес Bitcoin для уплаты выкупа за файлы и сохраняет его в файл %UserProfile%\AppData\Roaming\System32Work\Address.txt ;

- прописывается в автозапуск, чтобы запускаться с Windows.

Более того, при каждом запуске системы Jigsaw удаляет 1000 зашифрованных файлов.

Если в назначенный час количество поступивших на bitcoin-адресс вымогателя биткоинов равно или больше требуемой суммы, то вымогатель будет автоматически расшифровывать файлы.

Список файловых расширений, подвергающихся шифрованию Jigsaw Ransomware:

Связанные с Jigsaw файлы:

Связанные с Jigsaw записи реестра:

Новые расширения для зашифрованных файлов:

.btc, .kkk, .gws, .payransom

Обнаружен новый вымогатель под названием Jigsaw Ransomware, который зашифровывает файлы жертвы с помощью алгоритма AES-256 и добавляет расширение .fun к именам файлов. Жертва получает записку с требованием выкупа, а на экране показывается изображение "куклы Билли" из фильма "Пила". Вымогатель получил свое название в честь культового персонажа из этого фильма ужасов.

Надпись на экране:

Перевод:Your computer files have encrypted. Your photos, videos, docements, etc...

But, don't worry! I have not deleted them, yet...

Ваши файлы были зашифрованы. Ваши фото, видео, документы и пр...

Но не бойтесь! Я не удалил их, пока...

В настоящее время сумма выкупа установлена на уровне $ 150 USD, или 0,4 BTC. Сообщения и изображение призваны запугать пользователя, заставляя заплатить выкуп. Если выкуп не поступает в течении часа, часть файлов удаляется и через час отсчет времени начинается заново. Исследователи выяснили, что удаляется первая тысяча файлов, затем вторая...

Когда Jigsaw запускается в первый раз, то он сканирует диски жертвы для поиска определенных расширений файлов, затем шифрует их с использованием алгоритма AES, и добавляет расширение .fun к имени файла.

При шифровании файлов вредонос:

- добавляет имя файла в список зашифрованных файлов EncryptedFileList, расположенный в %UserProfile%\AppData\Roaming\System32Work\EncryptedFileList.txt ;

- назначает адрес Bitcoin для уплаты выкупа за файлы и сохраняет его в файл %UserProfile%\AppData\Roaming\System32Work\Address.txt ;

- прописывается в автозапуск, чтобы запускаться с Windows.

Более того, при каждом запуске системы Jigsaw удаляет 1000 зашифрованных файлов.

Если в назначенный час количество поступивших на bitcoin-адресс вымогателя биткоинов равно или больше требуемой суммы, то вымогатель будет автоматически расшифровывать файлы.

Список файловых расширений, подвергающихся шифрованию Jigsaw Ransomware:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf, .c, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx, .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, .qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif , .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, .cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .dwg.eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt, .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, .clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .xls, .xlsx, .xlsm, .ppt, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar

Связанные с Jigsaw файлы:

Код:

%UserProfile%\AppData\Roaming\Frfx\

%UserProfile%\AppData\Roaming\Frfx\firefox.exe

%UserProfile%\AppData\Local\Drpbx\

%UserProfile%\AppData\Local\Drpbx\drpbx.exe

%UserProfile%\AppData\Roaming\System32Work\

%UserProfile%\AppData\Roaming\System32Work\Address.txt

%UserProfile%\AppData\Roaming\System32Work\dr

%UserProfile%\AppData\Roaming\System32Work\EncryptedFileList.txtСвязанные с Jigsaw записи реестра:

Код:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\firefox.exe %UserProfile%\AppData\Roaming\Frfx\firefox.exeНовые расширения для зашифрованных файлов:

.btc, .kkk, .gws, .payransom