SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Этот вымогатель написан на Python и компилируется в исполняемый файл Windows с помощью PyInstaller. Это позволяет разработчику размещать все необходимые Python-файлы в одном исполняемом файле. Видимо, пока это тестовая версия со статическим паролем: test.

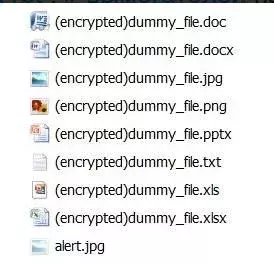

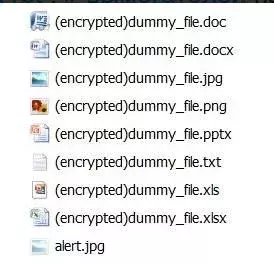

Название было дано от встроенного сценария holycrypt-v0.3.py. Кроме того HolyCrypt является 64-битным Ransomware. Алгоритм шифрования AES. К зашифрованным файлам добавляется приставка (encrypted). Пример на картинке.

Текстовая записка о выкупе требует прислать три зашифрованный файла на email вымогателей.

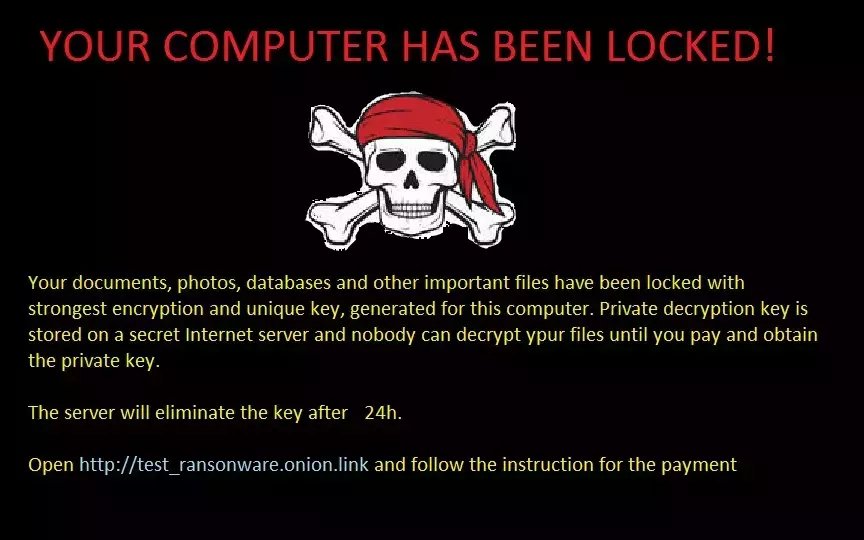

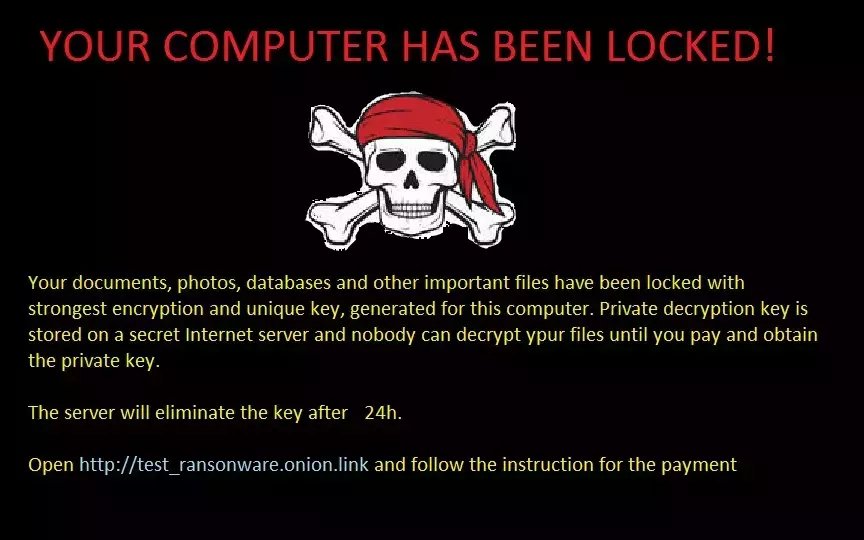

Текст на изображении alert.jpg, встающем обоям рабочего стола, ничего не сообщает о сумме выкупа, но обещает уничтожить ключ дешифрования через 24 часа.

Перевод на русский язык:

У меня, кстати, указанный адрес в Tor-браузере не открывается. Возможно, что этот адрес вообще фикция. Проверю позже.

Шифровальщик шифрует только файлы, находящиеся в директории %USERPROFILE% и имеет ограниченный набор целевых расширений:

.txt, .doc, .docx, .xls, .xlsx, .ppt, pptx, .odt, .jpg, .png, .csv, .sql, .mdb, .sln, .php, .asp, .aspx , .html, .xml, psd

Но и этого хватит, чтобы нанести пользователю ощутимый урон.

Я составил описание в блоге еще вчера, думал, что о таком тестовом варианте вымогателя никто писать не будет, тем не менее, два часа назад в BleepingComputers появилось своё описание. Потому я решил опубликовать его и дополнить. К тому же нельзя исключить появление новой версии с рабочими параметрами.

Ссылка на детект VirusTotal >> Утром было всего 7 детектов, сейчас их гораздо больше.

Название было дано от встроенного сценария holycrypt-v0.3.py. Кроме того HolyCrypt является 64-битным Ransomware. Алгоритм шифрования AES. К зашифрованным файлам добавляется приставка (encrypted). Пример на картинке.

Текстовая записка о выкупе требует прислать три зашифрованный файла на email вымогателей.

Текст на изображении alert.jpg, встающем обоям рабочего стола, ничего не сообщает о сумме выкупа, но обещает уничтожить ключ дешифрования через 24 часа.

Перевод на русский язык:

Примечательно, что в вымогательском тексте есть опечатка - слово ypur, вместо your.Ваш компьютер заблокирован!

Ваши документы, фото, базы данных и другие важные файлы заблокированы сильным шифрованием и уникальным ключом, созданным для этого компьютера. Секретный ключ дешифрования хранится на секретном интернет-сервере и никто не расшифрует ypur [ваши] файлы, пока не оплатите и не получите секретный ключ.

Сервер уничтожит ключ через 24 часа.

Откройте ххтп://test_ransonware.onion.link и следуйте инструкциям для оплаты

У меня, кстати, указанный адрес в Tor-браузере не открывается. Возможно, что этот адрес вообще фикция. Проверю позже.

Шифровальщик шифрует только файлы, находящиеся в директории %USERPROFILE% и имеет ограниченный набор целевых расширений:

.txt, .doc, .docx, .xls, .xlsx, .ppt, pptx, .odt, .jpg, .png, .csv, .sql, .mdb, .sln, .php, .asp, .aspx , .html, .xml, psd

Но и этого хватит, чтобы нанести пользователю ощутимый урон.

Я составил описание в блоге еще вчера, думал, что о таком тестовом варианте вымогателя никто писать не будет, тем не менее, два часа назад в BleepingComputers появилось своё описание. Потому я решил опубликовать его и дополнить. К тому же нельзя исключить появление новой версии с рабочими параметрами.

Ссылка на детект VirusTotal >> Утром было всего 7 детектов, сейчас их гораздо больше.