SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Шифровальщик-вымогатель CryptoApp: Технология вымогательского шифрования

Вирус-вымогатель CryptoApp, был впервые выявлен и исследован ИБ-исследователем Йонатаном Клийнсма из компании Delft Fox-IT. Его исследовательская работа во вложении (см. PDF-файл). Один из новых вариантов этого шифровальщика-вымогателя, находящийся в процессе разработки, использует тактику объяснения пользователям инфицированнного ПК, из-за каких недочетов в безопасноcти их устройства были инфицированы.

CryptoApp может шифровать файлы с 162 различными расширениями:

Инфицировав целевое устройство, вредонос-вымогатель ищет и шифрует пользовательские файлы на локальных и на сетевых дисках, буквально перебирает все буквы алфавита:

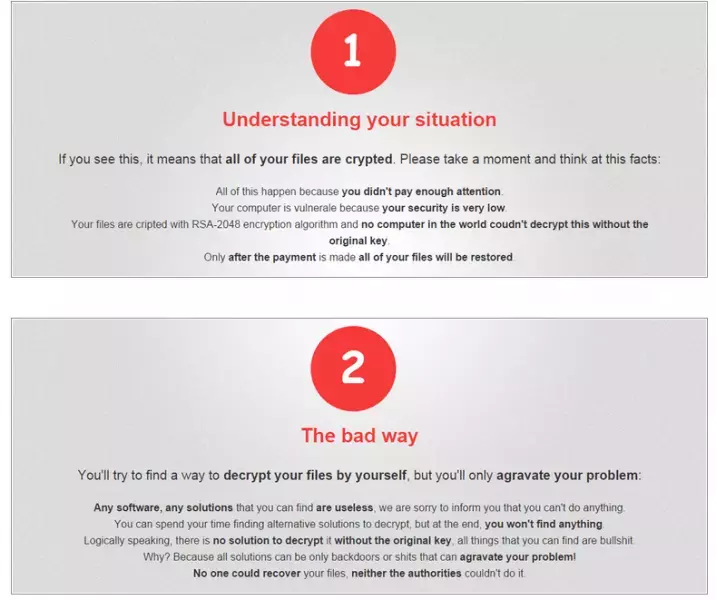

За расшифровку файлов злоумышленники требуют заплатить выкуп в биткоинах.

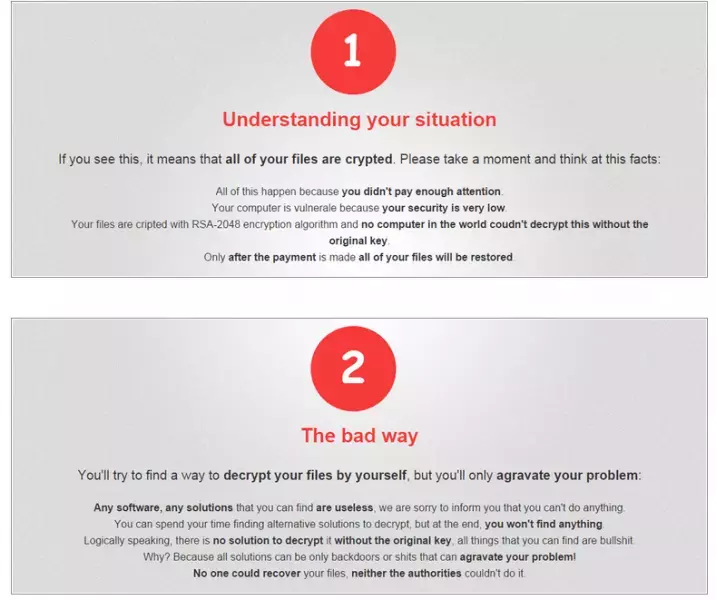

В одном из сообщений с требованием заплатить за расшифровку, которое всплывает на экране устройства жертвы, авторы вредоноса поясняют, что:

- компьютер не был защищен, т.к. пользователь не уделял должного внимания безопасности данных;

- пользовательские файлы были зашифрованы с помощью алгоритма RSA-2048;

- никто в мире не сможет расшифровать файлы без оригинального ключа;

- только после проведения оплаты все файлы будут восстановлены;

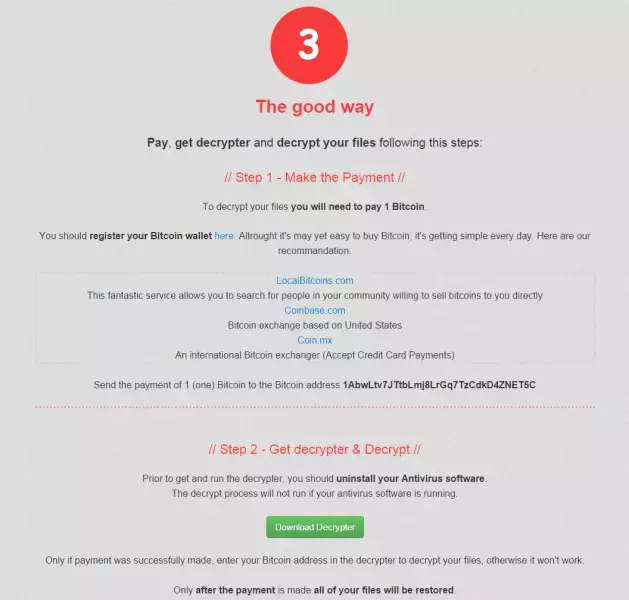

- любая попытка расшифровать файлы самостоятельно бесполезна;

- попытка отформатировать диск и восстановить данные найдет только зашифрованные файлы;

- рекомендуется сразу удалить антивирус, т.к. попытка его запуска приведет к полной потере файлов.

В одном варианте вымогательского окна размер выкупа составляет 1 биткоин. Другое более агрессивное сообщение требует за расшифровку файлов 2 биткоина за процесс. Биткоин-адрес уже другой. В остальном вредонос-вымогатель действует аналогично.

Отчет по одному из вирусных файлов на сервисе Malwr:

Malwr - Malware Analysis by Cuckoo Sandbox

Размещенный в сети Tor предыдущий сайт создателя вредоносного ПО был удален в августе этого года. Значит вымогатель продолжил работу над своим вредоносным проектом на другой площадке.

Вирус-вымогатель CryptoApp, был впервые выявлен и исследован ИБ-исследователем Йонатаном Клийнсма из компании Delft Fox-IT. Его исследовательская работа во вложении (см. PDF-файл). Один из новых вариантов этого шифровальщика-вымогателя, находящийся в процессе разработки, использует тактику объяснения пользователям инфицированнного ПК, из-за каких недочетов в безопасноcти их устройства были инфицированы.

CryptoApp может шифровать файлы с 162 различными расширениями:

.3fr .3gp .7z .accdb .ai .arc .arw .avi .bad .bay .bmp .cam .cdr .cer .cineon .CR2 .crt .CRW .csv .ctl .dat .db .dbf .dcr .der .DES, если их .dicom .dng

.doc .docx .docm .dsc .dwg .dxf .dxg .eps .erf .fla .flv .fmb .fmt .fmx .gif .hdr .html .iif .img .indd .jpe .jpeg .jpg .kdc .log .lst .m4v .mdb .mdf .mef .mov .mpeg .mrw .nd .NEF .nrw .odb .odm .odp .ods .odt .openexr .ora .orf .p12 .P7B .p7c .pbm .pck .pdd .pdf .pef .pem .pfx .pgm .pic .pkb .pks .plb .pls .png .pot .ppm .pps .ppt .pptm .pptx .prn .psb .psd PST-.ptx .qba.tlg .qbm .qbr .qbw .qbw.tlg .qbx .qby .qfx .r3d .raf .rar .raw .rdf .rdo .rep .rex .rtf .rw2 .rwl .sql .srf .srw .sti .sxi .tiff .txt .vdi .wb2 .wpd WPS-.xbm .xlk .xls .xlsx .xlsb .xlsm .xml .yaml .zip .php .css .asp .cpp .c .js .pl .perl .swf .aspx .potx .potm .ppam .ppsx .ppsm .sldx .sldm .thmx .xlam .xltm .dotm .dotx

Инфицировав целевое устройство, вредонос-вымогатель ищет и шифрует пользовательские файлы на локальных и на сетевых дисках, буквально перебирает все буквы алфавита:

Код:

: B: C: D: E: F: G: H: I: J: K: L: M: N: O: P: Q: R: S: T: U: V: W: X: Y: Z:За расшифровку файлов злоумышленники требуют заплатить выкуп в биткоинах.

В одном из сообщений с требованием заплатить за расшифровку, которое всплывает на экране устройства жертвы, авторы вредоноса поясняют, что:

- компьютер не был защищен, т.к. пользователь не уделял должного внимания безопасности данных;

- пользовательские файлы были зашифрованы с помощью алгоритма RSA-2048;

- никто в мире не сможет расшифровать файлы без оригинального ключа;

- только после проведения оплаты все файлы будут восстановлены;

- любая попытка расшифровать файлы самостоятельно бесполезна;

- попытка отформатировать диск и восстановить данные найдет только зашифрованные файлы;

- рекомендуется сразу удалить антивирус, т.к. попытка его запуска приведет к полной потере файлов.

В одном варианте вымогательского окна размер выкупа составляет 1 биткоин. Другое более агрессивное сообщение требует за расшифровку файлов 2 биткоина за процесс. Биткоин-адрес уже другой. В остальном вредонос-вымогатель действует аналогично.

Отчет по одному из вирусных файлов на сервисе Malwr:

Malwr - Malware Analysis by Cuckoo Sandbox

Размещенный в сети Tor предыдущий сайт создателя вредоносного ПО был удален в августе этого года. Значит вымогатель продолжил работу над своим вредоносным проектом на другой площадке.