SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

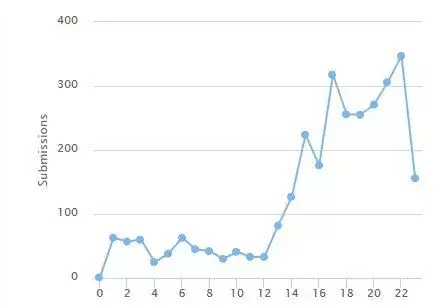

Версия 2 шифровальщика Cerber была обнаружена несколькими исследователями, которые наблюдали за ним в течение прошлого месяца. Получили распространение версии 1.5 и 2. Оставляем описание v.1.5 для антивирусных компаний и сразу переходим к версии 2.0.

Cerber 2.0 имеет ряд существенных изменений от предыдущей версии, как внутренних, так и внешних.

Осталось без изменений:

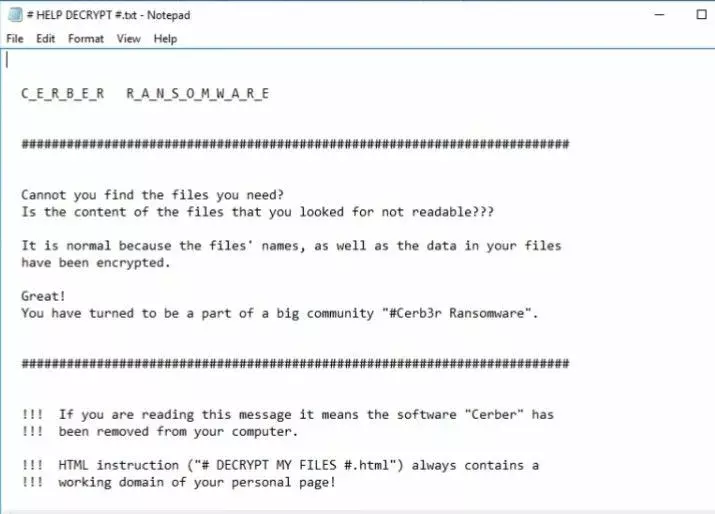

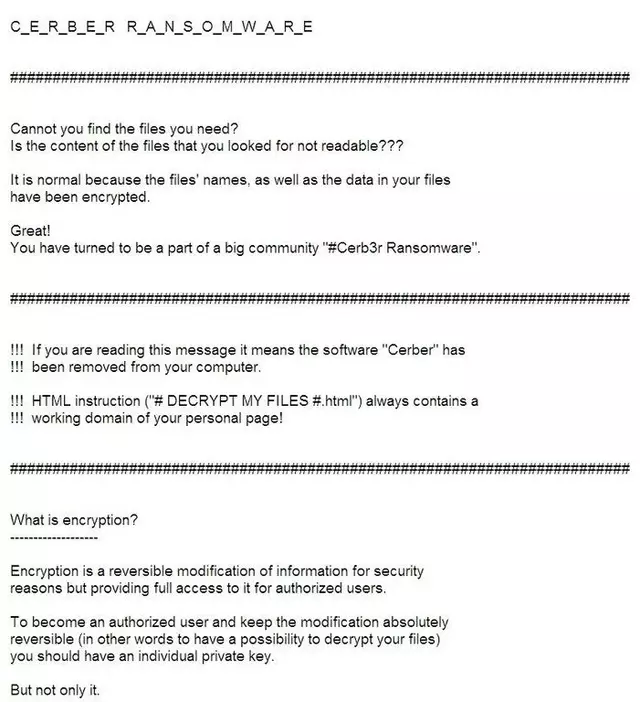

Названия записок о выкупе не изменились. Как и прежде, Cerber проверяет локализацию ПК и не шифрует файлы в ПК пользователей из стран: Азербайджан, Армения, Беларусь, Грузия, Казахстан, Кыргызстан, Молдова, Россия, Таджикистан, Туркменистан, Узбекистан, Украина. Ряд языковых локализаций проверяется еще по кириллице и латинице.

Внешние изменения:

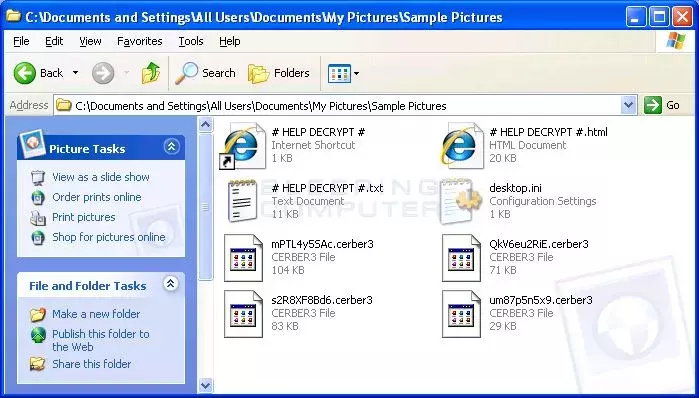

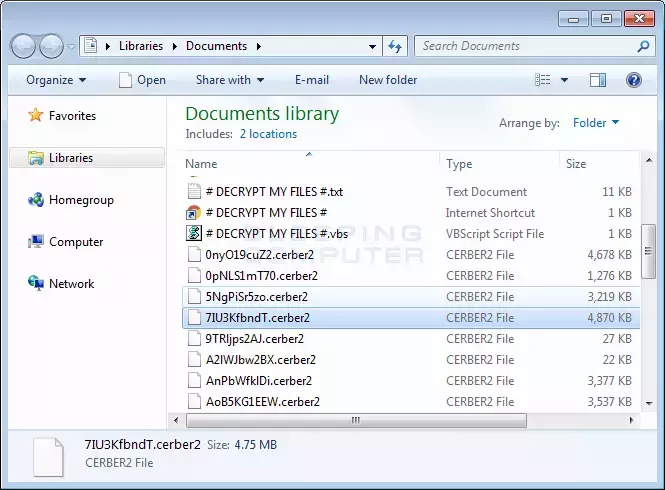

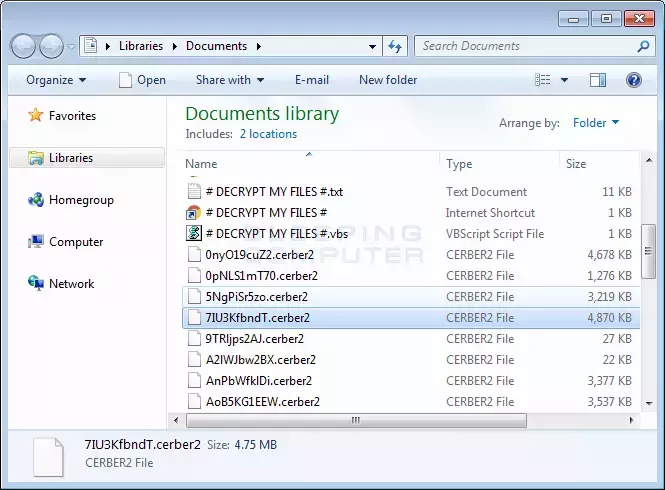

Зашифрованные файлы теперь получили новое расширение .cerber2, вместо .cerber.

На exe-файл взят значок из детской игры под названием Anka. Его наличие некритично.

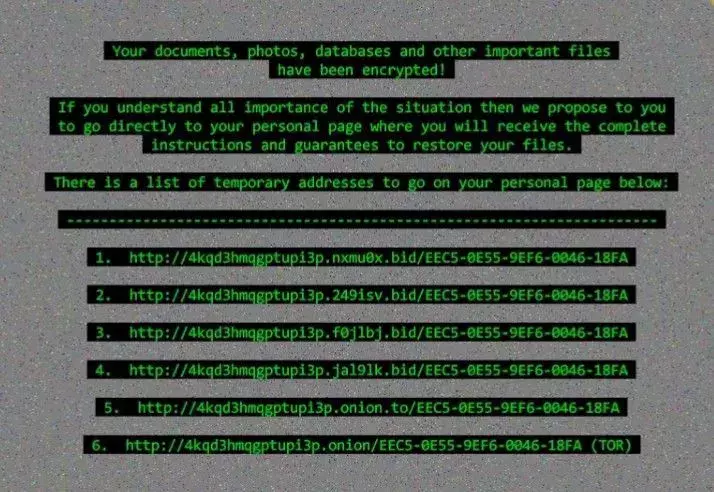

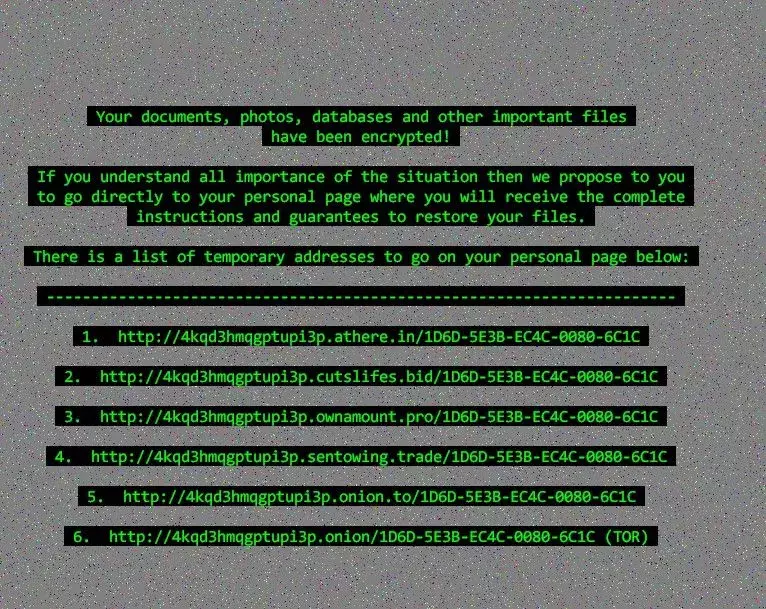

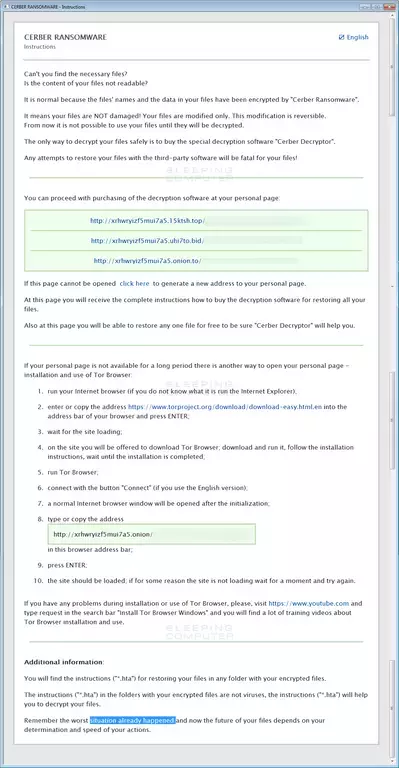

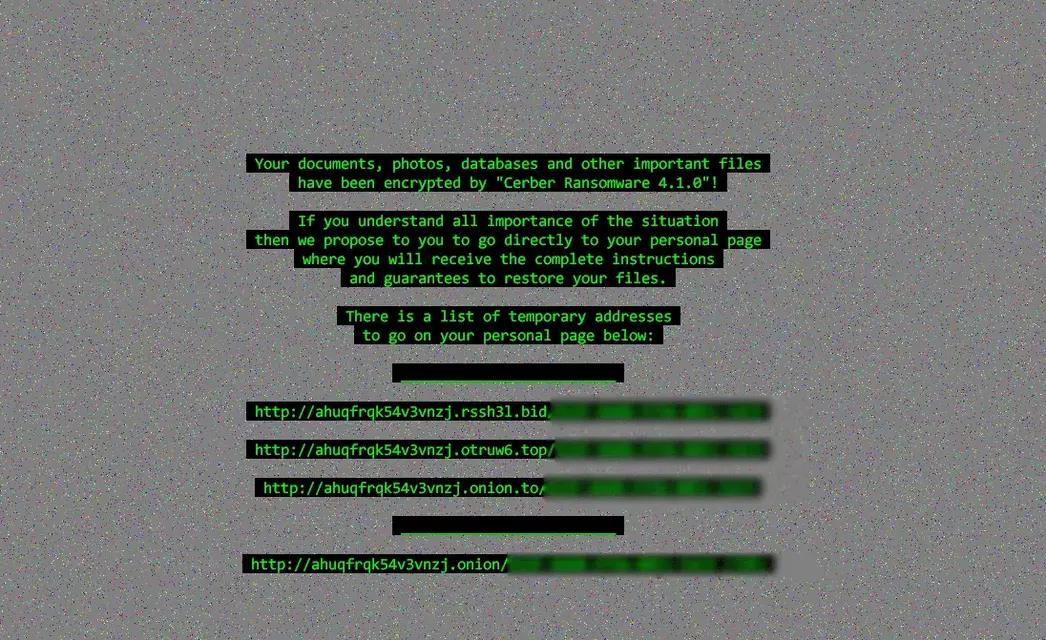

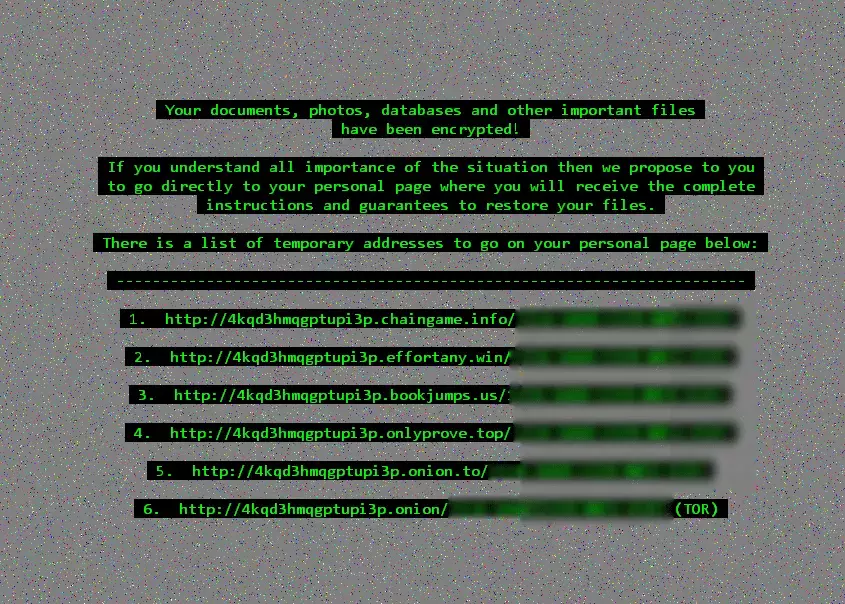

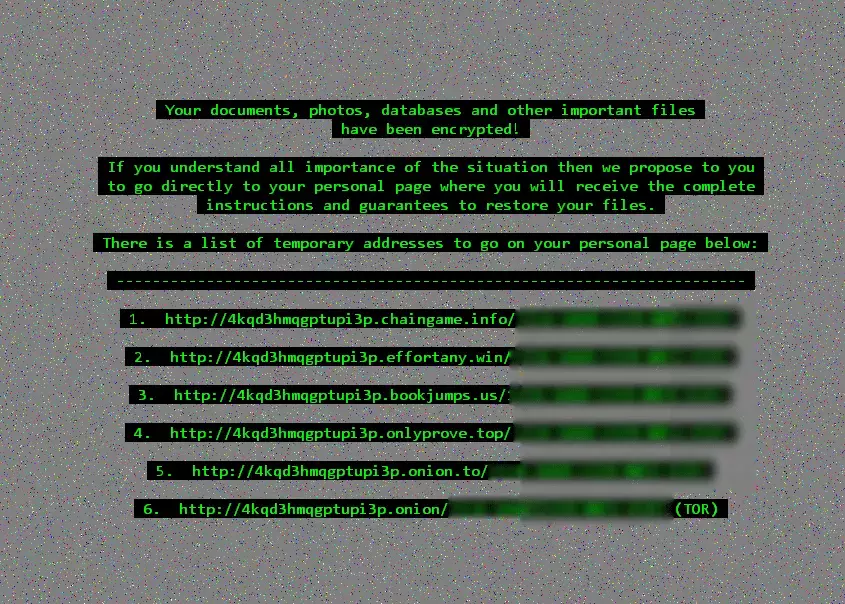

Изображение, меняющее обои рабочего стола имеет серый фон с зеленым текстом.

Оплошность, позволявшая ранее дешифровать зашифрованные файлы, была исправлена.

Внутренние изменения:

Шифровальщик теперь получил упаковщик, чтобы осложнить обнаружение и анализ.

Для генерации ключа шифрования стала использоваться API CryptGenRandom Microsoft.

Ключ генерируется теперь на 32 байта, а не 16 байт, как было в предыдущей версии.

Файловых расширений, подвергающихся шифрованию, в новой версии стало аж 456.

Не шифруются файлы:

boot.ini

bootsect.bak

desktop.ini

iconcache.db

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

Перед шифрованием завершаются процессы:

excel.exe / infopath.exe / msaccess.exe/ mspub.exe / onenote.exe / outlook.exe / powerpnt.exe / winword.exe / visio.exe / wordpad.exe / steam.exe / sqlservr.exe / thebat.exe / thebat64.exe / thunderbird.exe

У Cerber v.2 в коде прописаны названия исполняемых модулей антивирусов: ArcaBit, ArcaVir, Avast, Bitdefender, Bullguard, CA, Emsisoft, ESET, eScan, eTrust, F-Secure, G Data, Kaspersky, Lavasoft, TrustPort. Т.е., если он обнаружит на ПК их присутствие, то просто сам не станет запускаться.

Cerber 2.0 имеет ряд существенных изменений от предыдущей версии, как внутренних, так и внешних.

Осталось без изменений:

Названия записок о выкупе не изменились. Как и прежде, Cerber проверяет локализацию ПК и не шифрует файлы в ПК пользователей из стран: Азербайджан, Армения, Беларусь, Грузия, Казахстан, Кыргызстан, Молдова, Россия, Таджикистан, Туркменистан, Узбекистан, Украина. Ряд языковых локализаций проверяется еще по кириллице и латинице.

Внешние изменения:

Зашифрованные файлы теперь получили новое расширение .cerber2, вместо .cerber.

На exe-файл взят значок из детской игры под названием Anka. Его наличие некритично.

Изображение, меняющее обои рабочего стола имеет серый фон с зеленым текстом.

Оплошность, позволявшая ранее дешифровать зашифрованные файлы, была исправлена.

Внутренние изменения:

Шифровальщик теперь получил упаковщик, чтобы осложнить обнаружение и анализ.

Для генерации ключа шифрования стала использоваться API CryptGenRandom Microsoft.

Ключ генерируется теперь на 32 байта, а не 16 байт, как было в предыдущей версии.

Файловых расширений, подвергающихся шифрованию, в новой версии стало аж 456.

Не шифруются файлы:

boot.ini

bootsect.bak

desktop.ini

iconcache.db

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

Перед шифрованием завершаются процессы:

excel.exe / infopath.exe / msaccess.exe/ mspub.exe / onenote.exe / outlook.exe / powerpnt.exe / winword.exe / visio.exe / wordpad.exe / steam.exe / sqlservr.exe / thebat.exe / thebat64.exe / thunderbird.exe

У Cerber v.2 в коде прописаны названия исполняемых модулей антивирусов: ArcaBit, ArcaVir, Avast, Bitdefender, Bullguard, CA, Emsisoft, ESET, eScan, eTrust, F-Secure, G Data, Kaspersky, Lavasoft, TrustPort. Т.е., если он обнаружит на ПК их присутствие, то просто сам не станет запускаться.

![Figure9[1].webp Figure9[1].webp](https://www.safezone.cc/data/attachments/25/25412-37d21e24b429fa8e9e84f0ae7f4863bc.jpg?hash=Pw5CPLxJhI)