SNS-amigo

SNS System Watch Freelance reporter

- Сообщения

- 4,873

- Решения

- 2

- Реакции

- 6,502

Шифровальщик-вымогатель AutoLocky: Овчинка выделки не стоит

В семье вымогателей прибыло! Новичок-вымогатель AutoLocky пытается выдавать себя за известный вымогатель Locky и даже добавляет расширение .Locky к зашифрованным файлам, но при ближайшем рассмотрении оказывается не тем, за кого себя выдает. За дешифровку вымогатели просят 0.75 BTC.

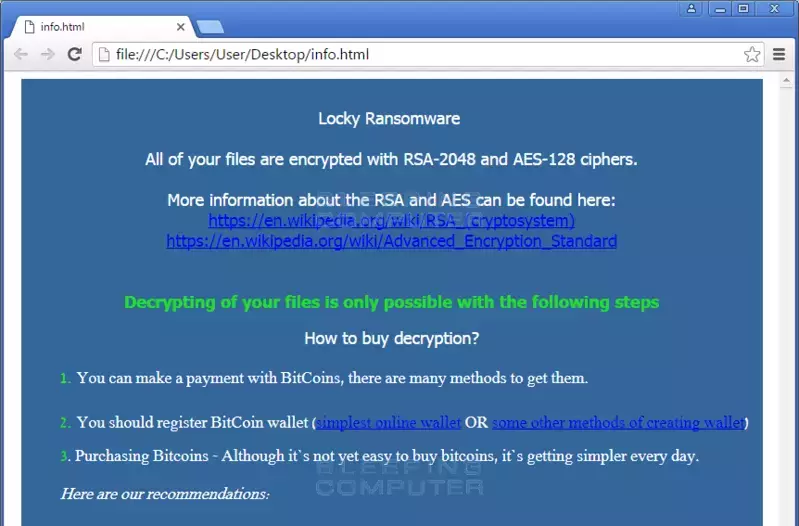

Во-первых, записка с требованием выкупа совсем иная.

Во-вторых, Tor для C&C-серверов не используется.

В-третьих, вымогатель был создан в AutoIt, а не в Visual C ++.

И, наконец, этот криптовымогатель не пытается удалять тома теневых копий на зараженном ПК.

Важно отметить, что в отличие от реального криптовымогателя Locky, AutoLocky не изменяет базовое имя файла. Если файл с именем picture.jpg зашифрован, AutoLocky переименует его в picture.jpg.locky, тогда как реальный Locky переименовал бы его случайным именем. Кроме того, записки с требованием выкупа - файлы info.txt или info.html - помещаются на Рабочем столе.

Файлы, связанные с AutoLocky Ransomware:

Метод шифрования AutoLocky

Пока неизвестно, как криптовымогатель AutoLocky распространяется. Значок подражает значку Adobe PDF, поэтому вероятно, он распространяется через email-вложения. После установки AutoLocky сканирует все диски ПК с поисках файлов определенных расширений, чтобы зашифровать их с помощью алгоритма AES-128. Когда файл зашифрован, вымогатель добавляет расширение .locky к его имени.

Список файловых расширений, подвергающихся шифрованию AutoLocky Ransomware:

Когда криптовымогатель закончит шифрование файлов, он создаст вымогательские записки Info.html и info.txt на рабочем столе Windows. После чего загружает ваш ключ шифрования на C&C-сервер, расположенного по адресу crazyloading.cc.

Метод дешифрования файлов

AutoLocky — это, видимо, первый криптовымогатель, сделанный с помощью языка сценариев AutoIt, который позволяет создавать программы практически для любой задачи. Одним из слабых звеньев вредоносных программ созданных в AutoIt является то, что они могут быть декомпилированы обратно в читаемый скрипт. Это позволяет исследователям увидеть код, что был в оригинальном сценарии, скомпилированном в исполняемый файл. Это кардинально облегчает анализ вредоносных программ.

Поэтому, Фабиан Wosar из Emsisoft, увидев декомпилированный AutoIt-скрипт, быстро нашел уязвимость, которую можно использовать для расшифровки файлов, и создал декриптер для зашифрованных AutoLocky файлов.

Как удалить AutoLocky и расшифровать файлы

Если вы инфицированы AutoLocky, то первым делом нужно заглянуть в автозагрузку, чтобы определить исполняемый файл, который запускает его. После определения имени исполняемого файла, запустите диспетчер задач и завершите это процесс. После этого вы сможете удалить этот файл вручную файл. Ссылка ведёт в %UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Start.lnk.

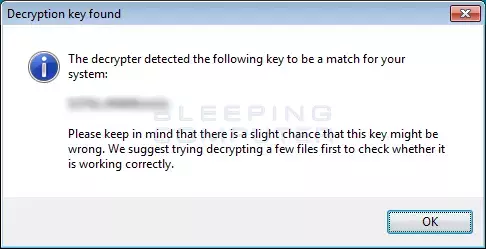

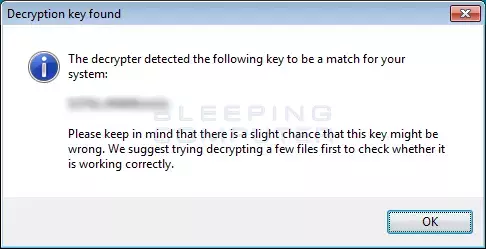

После того, как процесс вымогателя был прекращен и ссылка его запуска удалена, скачайте дешифратор AutoLocky по ссылке и сохраните его на Рабочем столе. Дважды щелкните на decrypt_autolocky.exe, чтобы запустить утилиту. Ответьте "Да" на запрос UAK, чтобы продолжить. Декриптер запустится и попытается найти ключ дешифрования. Когда ключ будет найден, он будет отображён в новом окне, как показано ниже.

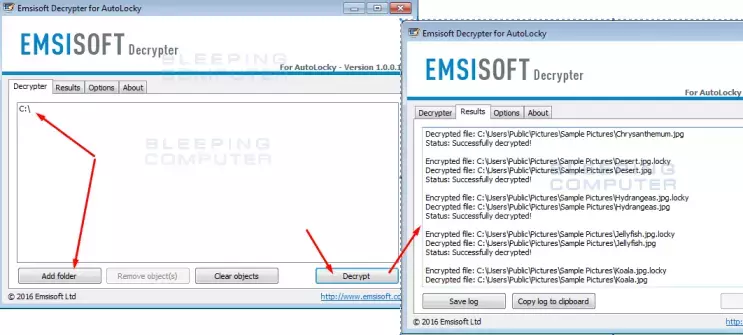

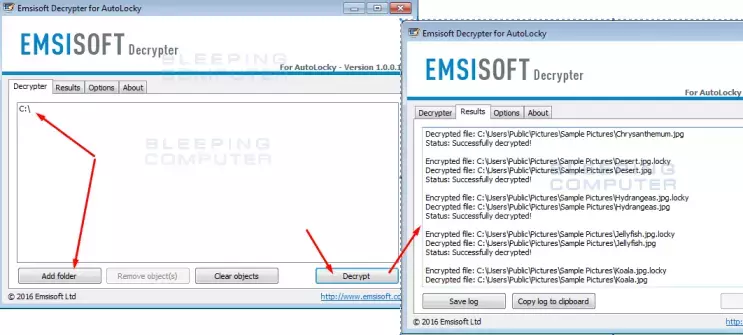

Далее следует нажать кн. "ОК", чтобы согласиться с ЛС и открыть окно декриптера.

Выбрать нужный диск или папку для дешифровки кнопкой "Add folder" и нажать кн. "Decrypt".

Декриптер будет расшифровывать все найденные в выбранных вами папке или диске зашифрованные файлы и отображать состояние дешифрования в окне результатов. Как только все файлы расшифруются, можно закрыть окно декриптера.

В семье вымогателей прибыло! Новичок-вымогатель AutoLocky пытается выдавать себя за известный вымогатель Locky и даже добавляет расширение .Locky к зашифрованным файлам, но при ближайшем рассмотрении оказывается не тем, за кого себя выдает. За дешифровку вымогатели просят 0.75 BTC.

Во-первых, записка с требованием выкупа совсем иная.

Во-вторых, Tor для C&C-серверов не используется.

В-третьих, вымогатель был создан в AutoIt, а не в Visual C ++.

И, наконец, этот криптовымогатель не пытается удалять тома теневых копий на зараженном ПК.

Важно отметить, что в отличие от реального криптовымогателя Locky, AutoLocky не изменяет базовое имя файла. Если файл с именем picture.jpg зашифрован, AutoLocky переименует его в picture.jpg.locky, тогда как реальный Locky переименовал бы его случайным именем. Кроме того, записки с требованием выкупа - файлы info.txt или info.html - помещаются на Рабочем столе.

Файлы, связанные с AutoLocky Ransomware:

Код:

%UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Start.lnk

%UserProfile%\Desktop\info.html

%UserProfile%\Desktop\info.txtМетод шифрования AutoLocky

Пока неизвестно, как криптовымогатель AutoLocky распространяется. Значок подражает значку Adobe PDF, поэтому вероятно, он распространяется через email-вложения. После установки AutoLocky сканирует все диски ПК с поисках файлов определенных расширений, чтобы зашифровать их с помощью алгоритма AES-128. Когда файл зашифрован, вымогатель добавляет расширение .locky к его имени.

Список файловых расширений, подвергающихся шифрованию AutoLocky Ransomware:

docm, docx, dot, doc, txt, xls, xlsx, xlsm, 7z, zip, rar, jpeg, jpg, bmp, pdf, ppsm, ppsx, ppam, potm, potx, pptm, pptx, pps, pot, ppt, xlw, xll, xlam, xla, xlsb, xltm, xltx, xlm, xlt, xml, dotm, dotx, odf, std, sxd, otg, sti, sxi, otp, odg, odp, stc, sxc, ots, ods, sxg, stw, sxw, odm, oth, ott, odt, odb, csv, rtf, accdr, accdt, accde, accdb, sldm, sldx, drf, blend, apj, 3ds, dwg, sda, ps, pat, fxg, fhd, fh, dxb, drw, design, ddrw, ddoc, dcs, wb2, psd, p7c, p7b, p12, pfx, pem, crt, cer, der, pl, py, lua, css, js, asp, php, incpas, asm, hpp, h, cpp, c, csl, csh, cpi, cgm, cdx, cdrw, cdr6, cdr5, cdr4, cdr3, cdr, awg, ait, ai, agd1, ycbcra, x3f, stx, st8, st7, st6, st5, st4, srw, srf, sr2, sd1, sd0, rwz, rwl, rw2, raw, raf, ra2, ptx, pef, pcd, orf, nwb, nrw, nop, nef, ndd, mrw, mos, mfw, mef, mdc, kdc, kc2, iiq, gry, grey, gray, fpx, fff, exf, erf, dng, dcr, dc2, crw, craw, cr2, cmt, cib, ce2, ce1, arw, 3pr, 3fr, mdb, sqlitedb, sqlite3, sqlite, sql, sdf, sav, sas7bdat, s3db, rdb, psafe3, nyf, nx2, nx1, nsh, nsg, nsf, nsd, ns4, ns3, ns2, myd, kpdx, kdbx, idx, ibz, ibd, fdb, erbsql, db3, dbf, db-journal, db, cls, bdb, al, adb, backupdb, bik, backup

Когда криптовымогатель закончит шифрование файлов, он создаст вымогательские записки Info.html и info.txt на рабочем столе Windows. После чего загружает ваш ключ шифрования на C&C-сервер, расположенного по адресу crazyloading.cc.

Метод дешифрования файлов

AutoLocky — это, видимо, первый криптовымогатель, сделанный с помощью языка сценариев AutoIt, который позволяет создавать программы практически для любой задачи. Одним из слабых звеньев вредоносных программ созданных в AutoIt является то, что они могут быть декомпилированы обратно в читаемый скрипт. Это позволяет исследователям увидеть код, что был в оригинальном сценарии, скомпилированном в исполняемый файл. Это кардинально облегчает анализ вредоносных программ.

Поэтому, Фабиан Wosar из Emsisoft, увидев декомпилированный AutoIt-скрипт, быстро нашел уязвимость, которую можно использовать для расшифровки файлов, и создал декриптер для зашифрованных AutoLocky файлов.

Как удалить AutoLocky и расшифровать файлы

Если вы инфицированы AutoLocky, то первым делом нужно заглянуть в автозагрузку, чтобы определить исполняемый файл, который запускает его. После определения имени исполняемого файла, запустите диспетчер задач и завершите это процесс. После этого вы сможете удалить этот файл вручную файл. Ссылка ведёт в %UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Start.lnk.

После того, как процесс вымогателя был прекращен и ссылка его запуска удалена, скачайте дешифратор AutoLocky по ссылке и сохраните его на Рабочем столе. Дважды щелкните на decrypt_autolocky.exe, чтобы запустить утилиту. Ответьте "Да" на запрос UAK, чтобы продолжить. Декриптер запустится и попытается найти ключ дешифрования. Когда ключ будет найден, он будет отображён в новом окне, как показано ниже.

Далее следует нажать кн. "ОК", чтобы согласиться с ЛС и открыть окно декриптера.

Выбрать нужный диск или папку для дешифровки кнопкой "Add folder" и нажать кн. "Decrypt".

Декриптер будет расшифровывать все найденные в выбранных вами папке или диске зашифрованные файлы и отображать состояние дешифрования в окне результатов. Как только все файлы расшифруются, можно закрыть окно декриптера.