- Сообщения

- 9,000

- Решения

- 3

- Реакции

- 5,949

Вредоносное ПО AlphaCrypt распространяется через набор эксплоитов Angler.

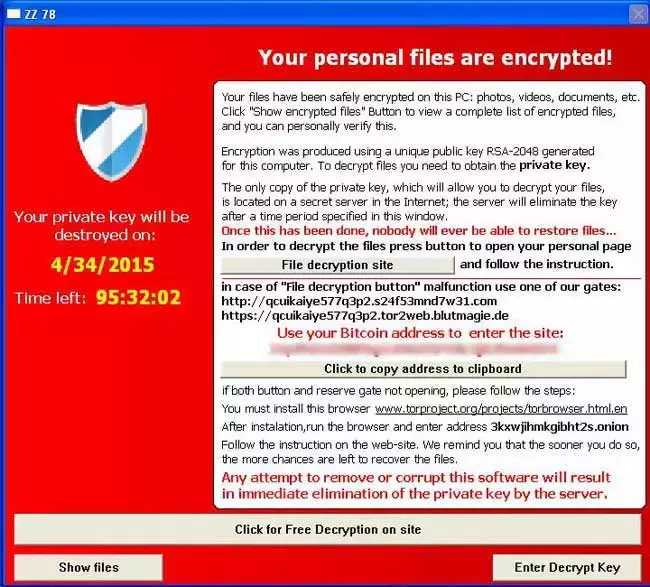

Исследователи компании Webroot обнаружили новый образец в семействе криптовымогателей. Вредонос, получивший название AlphaCrypt, разработан по аналогии с TeslaCrypt, однако принцип его действия соответствует функционалу Cryptowall 3.0.

Хотя новый образец выглядит идентичным TeslaCrypt, в него добавлены некоторые улучшения, в частности, возможность удаления теневых копий файлов VSS (Volume Shadow Copy Service). Происходит процесс следующим образом: вредонос вводит в командную строку команду

что позволяет удалить все теневые копии файлов жертвы. Кроме того, троян выполняет процесс "по-тихому", то есть на экран компьютера не выводится никаких сообщений.

Как и в предыдущих вариантах, оплата выкупа производится в биткоинах. Таким образом злоумышленники сохраняют свою анонимность и могут без труда "отмыть" деньги через различные Bitcoin-обменники.

По словам эксперта компании Rackspace Брэда Данкана (Brad Duncan), также проводившего анализ AlphaCrypt, распространение вредоносного ПО происходит через набор эксплоитов Angler. Стоит отметить, что и сам эксплоит, и функциональная часть вируса отличаются чрезвычайно низким уровнем распознавания антивирусными решениями (2/57 и 5/57 соответственно по данным VirusTotal).

Типы файлов, которые шифрует AlphaCrypt:

pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb

Источник

Исследователи компании Webroot обнаружили новый образец в семействе криптовымогателей. Вредонос, получивший название AlphaCrypt, разработан по аналогии с TeslaCrypt, однако принцип его действия соответствует функционалу Cryptowall 3.0.

Хотя новый образец выглядит идентичным TeslaCrypt, в него добавлены некоторые улучшения, в частности, возможность удаления теневых копий файлов VSS (Volume Shadow Copy Service). Происходит процесс следующим образом: вредонос вводит в командную строку команду

Код:

vssadmin.exe delete shadows /all /Quietчто позволяет удалить все теневые копии файлов жертвы. Кроме того, троян выполняет процесс "по-тихому", то есть на экран компьютера не выводится никаких сообщений.

Как и в предыдущих вариантах, оплата выкупа производится в биткоинах. Таким образом злоумышленники сохраняют свою анонимность и могут без труда "отмыть" деньги через различные Bitcoin-обменники.

По словам эксперта компании Rackspace Брэда Данкана (Brad Duncan), также проводившего анализ AlphaCrypt, распространение вредоносного ПО происходит через набор эксплоитов Angler. Стоит отметить, что и сам эксплоит, и функциональная часть вируса отличаются чрезвычайно низким уровнем распознавания антивирусными решениями (2/57 и 5/57 соответственно по данным VirusTotal).

Типы файлов, которые шифрует AlphaCrypt:

pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb

Источник