Здравствуйте. В начале месяца мне взломали telegram (украли куки, я думаю). Успел среагировать, выкинуть сессии и очистить куки. После чего решил установить пару антивирусов на компьютер в попытке найти заражение.

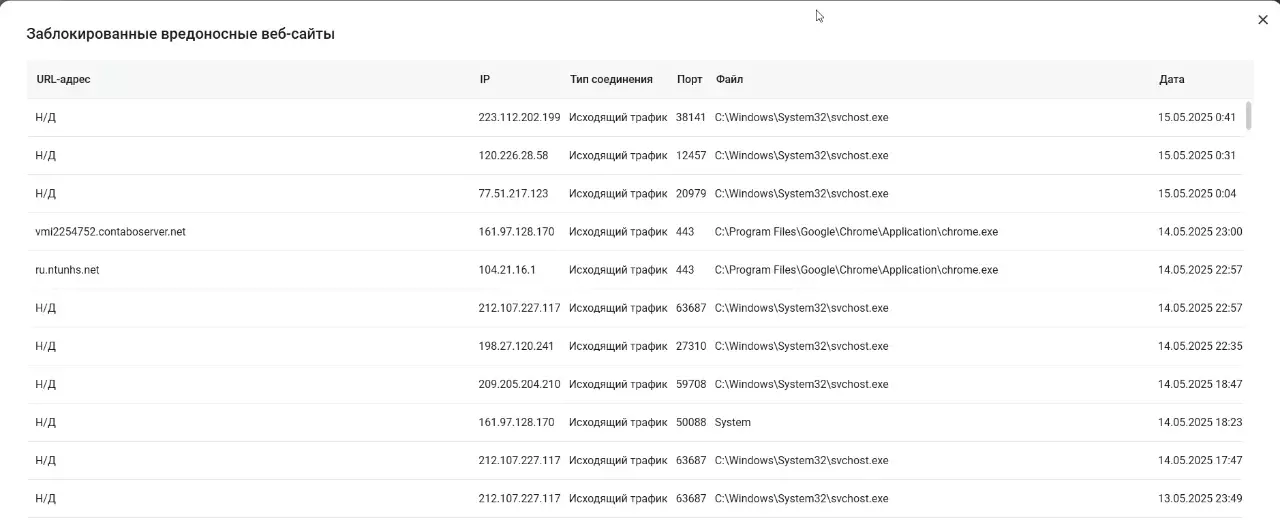

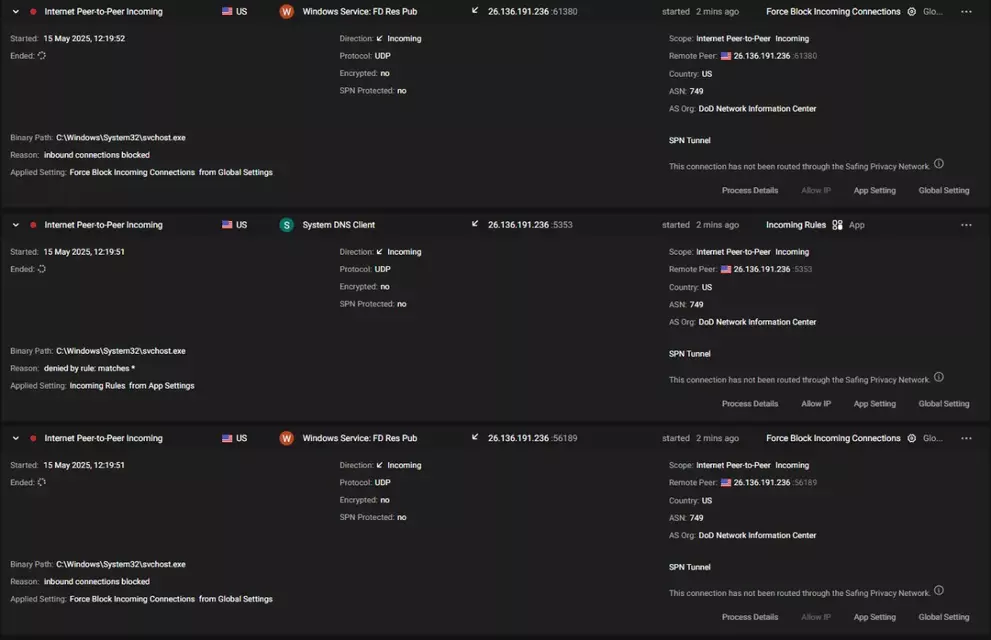

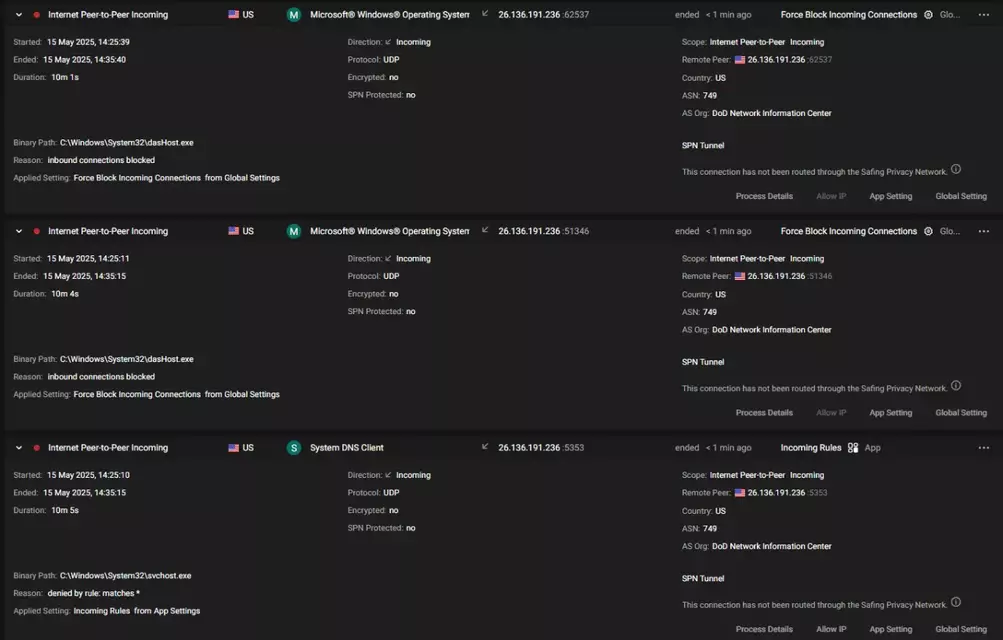

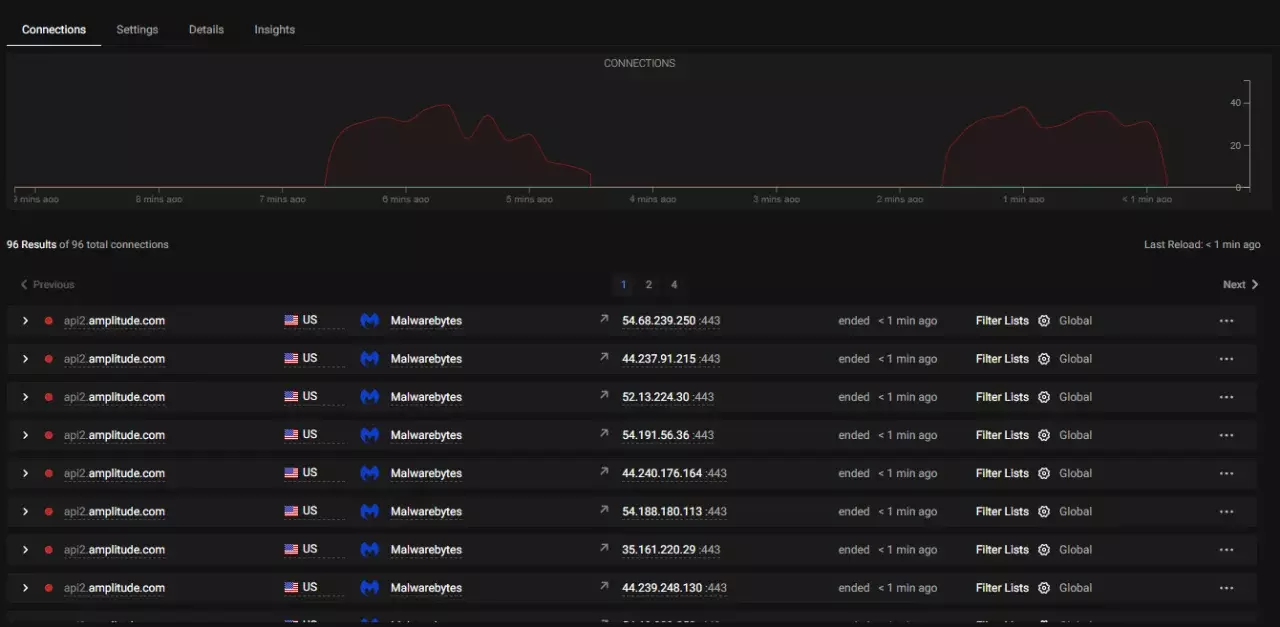

Меньше недели назад мой malwarebytes начал блокировать исходящий трафик из файла svchost.exe и System(?), приложил скрин.

Прогнал файлы на компе ещё через несколько антивирусов, результата нет.

Я не думаю, что эти два события (telegram и svchost.exe) связаны друг с другом, потому что больше недели исходящий трафик антивирусом не блокировался.

Я пирачу софт и игры, но стараюсь делать это аккуратно (в том смысле, что годами пользуюсь сайтами, которым доверяю). Где-то оступился, не знаю где мог подцепить малв.

Прошу помощи.

Погуглил, что на форуме malwarebytes есть подобные проблемы у людей (например, https://forums.malwarebytes.com/top...utbound-connections-being-flagged-what-is-it/).

Возможно это поможет

Меньше недели назад мой malwarebytes начал блокировать исходящий трафик из файла svchost.exe и System(?), приложил скрин.

Прогнал файлы на компе ещё через несколько антивирусов, результата нет.

Я не думаю, что эти два события (telegram и svchost.exe) связаны друг с другом, потому что больше недели исходящий трафик антивирусом не блокировался.

Я пирачу софт и игры, но стараюсь делать это аккуратно (в том смысле, что годами пользуюсь сайтами, которым доверяю). Где-то оступился, не знаю где мог подцепить малв.

Прошу помощи.

Погуглил, что на форуме malwarebytes есть подобные проблемы у людей (например, https://forums.malwarebytes.com/top...utbound-connections-being-flagged-what-is-it/).

Возможно это поможет